负载均衡设备作为网络架构中的核心组件,承担着流量分发、高可用保障及安全防护的关键职责,而其用户密码体系的安全性直接关系到整个系统的稳定运行,无论是硬件负载均衡器(如F5 BIG-IP、Array Networks)还是软件负载均衡方案,用户密码的管理都需遵循严格的安全规范,以防止未授权访问、配置篡改或数据泄露等风险,本文将围绕负载均衡设备中用户密码的设置规范、存储加密、权限管理及定期维护等维度展开详细分析,并结合实际场景说明其重要性。

用户密码的设置规范:构建第一道安全防线

密码是身份认证的第一道关卡,负载均衡设备的用户密码需兼顾复杂度与可管理性,避免因密码过于简单或复杂导致的安全风险或操作障碍,密码长度应至少满足12位,包含大写字母、小写字母、数字及特殊字符(如!@#$%^&*),避免使用连续字符(如123456)、常见词汇(如admin、password)或设备型号、厂商名称等易猜测信息,Array Networks的APV设备默认要求密码长度不少于8位,但建议企业内部将标准提升至12位以上,并强制启用复杂度策略。

密码更换周期需根据用户角色动态调整,管理员账户建议每90天更换一次,操作员账户每180天更换一次,而只读用户账户可延长至360天,避免频繁更换导致运维人员使用弱密码或重复记录密码,更换时需确保新密码与历史密码无重复(至少最近5次密码不可复用),防止“循环密码”问题,对于长期未登录的账户(如超过180天未活动),应自动禁用并触发密码重置流程,避免僵尸账户成为安全漏洞。

以下是负载均衡设备用户密码设置规范的总结表:

| 规范项 | 要求 | 示例 |

|---|---|---|

| 密码长度 | ≥12位 | Admin@2024! |

| 字符复杂度 | 包含大小写字母、数字、特殊字符,且至少3种类型 | Load#Bal2024 |

| 更换周期 | 管理员90天、操作员180天、只读用户360天 | 管理员每季度更换一次密码 |

| 历史密码限制 | 最近5次密码不可复用 | 新密码需与近5次密码不同 |

| 空闲账户处理 | 180天未活动自动禁用,需重置密码后激活 | 禁用后需管理员手动审批解禁 |

密码存储与加密:避免明文泄露风险

负载均衡设备的密码存储需采用“加密优先”原则,即使配置文件或数据库泄露,攻击者也无法直接获取明文密码,硬件设备通常内置硬件安全模块(HSM)或专用加密芯片,对密码进行单向哈希处理(如SHA-256、bcrypt),并加盐(salt)防止彩虹表攻击,F5 BIG-IP的密码存储采用不可逆的哈希算法,且每个用户的密码盐值唯一,即使两个用户设置相同密码,哈希结果也不同。

对于配置文件的备份与传输,需额外加密处理,Array Networks的配置文件中,密码字段默认使用AES-256加密,备份文件需配合设备生成的加密证书才能解密,运维人员在通过SCP或FTP传输备份文件时,应启用TLS/SSL协议,避免中间人攻击截获敏感数据,密码字段在日志、调试信息中需做脱敏处理,例如日志中仅显示“”而非明文,防止运维平台或监控系统泄露密码信息。

需注意的是,部分老旧设备或软件负载均衡方案(如Nginx的基本认证)可能使用Base64编码存储密码,这种编码方式仅可逆而非加密,存在严重安全隐患,对于此类场景,建议升级设备固件或使用htpasswd工具生成bcrypt哈希密码,避免明文或弱编码存储。

权限管理与最小权限原则:降低越权操作风险

负载均衡设备的用户权限管理需遵循“最小权限原则”,即用户仅被授予完成其职责所必需的最小权限,避免因权限过度分配导致配置误操作或恶意篡改,通常可将用户分为三类角色:

- 管理员(Administrator):拥有最高权限,可修改系统配置、管理用户账户、查看审计日志,但需限制其数量(建议不超过2个),并启用双因素认证(2FA),如短信验证码、动态令牌(如Google Authenticator)或USB Key。

- 操作员(Operator):负责日常运维操作,如修改负载均衡策略、查看实时流量,但无法修改用户权限或系统核心参数(如管理员密码、网络拓扑)。

- 只读用户(Read-only):仅能查看配置信息、流量报表及日志,适用于审计或监控场景,禁止执行任何修改操作。

不同角色的权限需通过访问控制列表(ACL)或基于角色的访问控制(RBAC)实现精细化管理,Array Networks的APV设备支持自定义角色,可为操作员设置“仅允许修改VIP配置,禁止删除防火墙策略”的权限规则,确保操作范围可控,权限变更需记录审计日志,包括操作人、操作时间、权限变更内容,便于事后追溯。

定期维护与审计:持续保障密码安全

密码安全并非一劳永逸,需通过定期维护与审计及时发现并修复潜在风险,需定期检查密码策略合规性,例如通过设备CLI或API脚本扫描是否存在弱密码、未更换超期的密码,或闲置未禁用的账户,对于不符合策略的账户,应自动发送提醒邮件给管理员,强制要求整改。

审计日志需定期分析,重点关注异常登录行为,如短时间内多次失败登录(可能是暴力破解尝试)、非常用IP地址登录、非工作时间段登录等,F5 BIG-IP的iCall脚本可设置阈值,当同一IP地址10分钟内登录失败超过5次时,自动临时封禁该IP地址,并向运维平台发送告警。

密码备份与恢复流程需定期演练,确保在设备故障或密码丢失时,可通过加密备份文件快速恢复管理员权限,同时避免备份文件泄露,建议将备份文件存储在离线介质或加密存储桶中,并设置访问权限,仅核心运维人员可申请使用。

相关问答FAQs

Q1:忘记负载均衡设备管理员密码时,如何安全恢复?

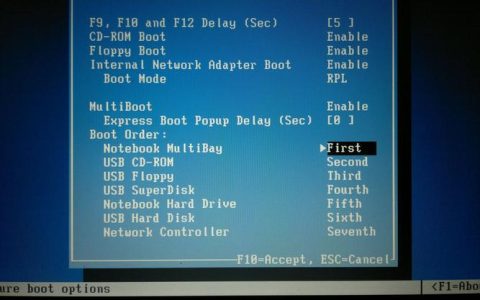

A:恢复管理员密码需遵循“安全可控”原则,避免直接重置导致权限失控,硬件设备通常提供Console口应急恢复流程:通过串口连接设备,进入单用户模式或BootROM模式,读取设备固件中的密码重置指令(如Array Networks的“boot -m recover”命令),部分设备需输入设备序列号或预设的恢复密钥(如F5的“tmsh sys reset-password”命令),恢复后,必须立即修改默认密码,并启用2FA,同时记录密码重置操作至审计日志,软件负载均衡方案(如Nginx)可通过修改配置文件删除密码字段,重启服务后重新设置密码,但需确保操作环境安全,避免配置文件泄露。

Q2:负载均衡设备配置文件中包含用户密码信息,如何防止泄露?

A:配置文件泄露是密码安全的重要风险点,需从“存储-传输-使用”三环节防护:①存储加密:设备默认对配置文件中的密码字段加密(如AES-256),若需导出配置,需启用设备提供的加密功能,并使用独立于设备的管理员证书加密;②传输安全:通过VPN或SCP over SFTP传输配置文件,禁止使用HTTP或FTP等明文协议;③访问控制:配置文件仅存储在专用运维服务器或加密存储库中,设置严格的访问权限(如仅运维组可读),并启用文件操作审计日志,记录谁在何时访问、修改了配置文件,定期扫描配置文件是否被非法拷贝,使用DLP(数据防泄露)工具监控敏感文件的传输行为。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复