在当今的互联网世界中,当我们访问一个以“https”开头的网站时,浏览器地址栏旁通常会显示一个锁形图标,这个小小的图标背后,是一项至关重要的安全技术,而其核心组件之一,便是服务器RSA证书,它不仅是网站安全身份的象征,更是保障用户与服务器之间数据传输机密性、完整性和真实性的基石。

RSA算法:非对称加密的基石

要理解服务器RSA证书,首先需要了解其底层的RSA算法,RSA是由罗纳德·李维斯特、阿迪·萨莫尔和伦纳德·阿德曼三位密码学家在1977年提出的,其名称便取自他们三人姓氏的首字母,它是一种非对称加密算法,也是现代密码学领域最杰出的成就之一。

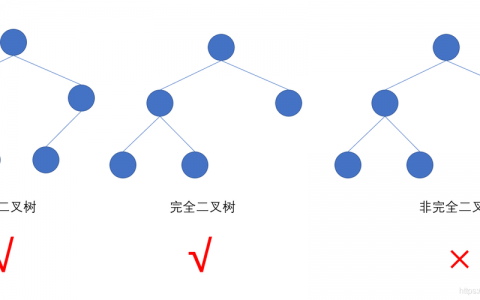

非对称加密的核心思想是使用一对密钥:公钥和私钥。

- 公钥:可以公开分发给任何人,用于加密数据或验证签名。

- 私钥:必须由所有者严格保密,用于解密由公钥加密的数据或创建数字签名。

这对密钥在数学上相互关联,但通过公钥推导出私钥在计算上是不可行的,这为安全通信提供了理论基础,在服务器证书的应用场景中,RSA算法主要扮演两个角色:身份验证(通过数字签名)和密钥交换(用于协商后续通信的对称密钥)。

服务器RSA证书的构成与角色

服务器RSA证书,本质上是遵循X.509标准的一种数字文件,它并非简单的公钥,而是一个由权威的第三方机构——证书颁发机构(CA)进行数字签名的“数字身份证”,这个证书捆绑了服务器的公钥与服务器的身份信息,并由CA的信誉为其背书。

一个典型的服务器RSA证书包含以下关键信息:

| 字段 | 描述 |

|---|---|

| 证书版本 | 证书所遵循的X.509标准版本。 |

| 序列号 | CA为每个证书分配的唯一标识符。 |

| 签名算法 | CA用于对证书进行签名的算法(通常是RSA或ECDSA)。 |

| 颁发者 | 签发该证书的CA信息。 |

| 有效期 | 证书的生效日期和失效日期。 |

| 主体 | 证书持有者的信息,如域名、组织名称、地理位置等。 |

| 公钥信息 | 服务器的公钥及其所使用的算法(在此场景下即为RSA)。 |

| 证书签名 | CA使用其私钥对证书主体信息(除签名本身外)进行加密生成的字符串。 |

当客户端(如浏览器)连接到一个服务器时,服务器会发送它的证书,客户端通过验证CA的签名,可以确认这个证书确实是由可信的CA颁发给该域名的,且证书在有效期内,从而确认服务器的身份是真实的,而不是一个伪造的“钓鱼”网站。

SSL/TLS握手:RSA证书的实际工作流程

RSA证书在建立安全连接(即SSL/TLS握手)的过程中发挥着关键作用,以下是一个简化的基于RSA密钥交换的握手流程,展示了客户端和服务器如何利用RSA证书建立信任并协商出安全的通信密钥。

- 客户端问候:客户端向服务器发送一个“Client Hello”消息,包含其支持的SSL/TLS版本、加密套件等信息。

- 服务器问候与证书发送:服务器回应“Server Hello”消息,确认使用的协议版本和加密套件,并紧接着将其服务器RSA证书发送给客户端。

- 证书验证:客户端收到证书后,会执行一系列验证操作:

- 检查证书是否过期。

- 检查证书的域名是否与正在访问的域名匹配。

- 验证证书的签名,客户端会使用预装在操作系统或浏览器中的CA公钥来解密证书的签名,并与证书内容的哈希值进行比对,如果一致,证明证书真实可信。

- 生成预主密钥:验证通过后,客户端生成一个随机的“预主密钥”。

- 密钥交换:客户端使用从服务器证书中获取的RSA公钥,对“预主密钥”进行加密,然后将加密后的结果发送给服务器。

- 解密预主密钥:服务器收到加密的“预主密钥”后,使用自己严格保管的RSA私钥进行解密,从而得到与客户端相同的“预主密钥”。

- 生成会话密钥:客户端和服务器都使用这个“预主密钥”,通过相同的算法生成最终的“会话密钥”,这是一个对称密钥。

- 安全通信建立:握手完成,此后,双方即可使用这个高效的对称会话密钥来加密和解密所有传输的数据,确保通信的机密性。

RSA证书的优势与挑战

优势:

- 兼容性极强:作为历史最悠久的非对称加密算法,RSA得到了几乎所有操作系统、浏览器和服务器的原生支持,兼容性无出其右。

- 算法成熟可靠:经过数十年的全球性密码学分析,RSA算法的安全性得到了充分验证,在当前计算能力下是绝对安全的(前提是使用足够长的密钥)。

挑战:

- 性能开销:相比较新的椭圆曲线密码学(ECC),RSA的加解密运算,尤其是密钥长度较长时(如2048位或4096位),需要消耗更多的CPU资源,这在高并发场景下可能成为性能瓶颈。

- 密钥长度:为抵御日益增强的计算能力,推荐的RSA密钥长度已从1024位提升至2048位甚至更高,更长的密钥意味着更大的证书文件和更高的计算成本。

- 量子计算威胁:理论上,成熟的量子计算机能够利用Shor算法在多项式时间内分解大整数,从而彻底破解RSA加密,尽管这仍是一个未来的威胁,但它推动了后量子密码学(PQC)的研究与发展。

服务器RSA证书作为互联网安全基础设施的支柱,通过将强大的RSA非对称加密算法与可信赖的第三方认证体系相结合,为全球数以亿计的在线交易、数据传输和通信提供了坚实的身份认证和加密保障,尽管面临着来自ECC等新技术的性能竞争和未来量子计算的潜在威胁,但凭借其无与伦比的兼容性和经过时间考验的安全性,RSA证书在可预见的未来仍将继续扮演不可或缺的角色,对于系统管理员和开发者而言,理解其工作原理、正确部署并及时更新,是维护服务器安全、保护用户数据的基本职责。

相关问答 (FAQs)

Q1: RSA证书和ECC证书有什么区别?在为新项目选择时应该考虑什么?

A1: RSA和ECC(椭圆曲线密码学)都是用于SSL/TLS证书的非对称加密算法,但它们有显著区别:

- 安全性:在同等安全级别下,ECC所需的密钥长度远短于RSA,256位的ECC密钥提供的安全强度约等同于3072位的RSA密钥。

- 性能:ECC在密钥生成和握手过程中的计算效率更高,消耗的CPU资源和带宽更少,特别适合移动设备和物联网等资源受限的环境。

- 兼容性:RSA的兼容性更广,几乎所有旧设备和系统都支持,ECC虽然现代浏览器和操作系统都已广泛支持,但在一些非常老旧的系统上可能存在兼容性问题。

选择建议:对于大多数新项目,尤其是面向移动端或对性能有较高要求的应用,推荐优先选择ECC证书,因为它能以更小的开销提供同等甚至更高的安全性,如果需要兼容非常老旧的客户端,或者项目环境对兼容性要求极高,那么选择2048位的RSA证书是一个稳妥且安全的选择。

Q2: 我的服务器RSA证书即将过期,应该如何处理以避免网站服务中断?

A2: 证书过期会导致浏览器显示“您的连接不是私密连接”等严重安全警告,直接影响用户信任和网站访问,为避免中断,应按以下步骤操作:

- 提前规划:大多数CA会在证书到期前30天、15天、7天等时间点发送续费提醒,请务必监控这些邮件或设置日历提醒。

- 生成新的CSR:在服务器上生成一个新的证书签名请求(CSR),您可以选择生成新的密钥对(推荐),或者复用现有的私钥。

- 提交续签申请:登录到您购买证书的CA平台,使用新的CSR提交续签申请,您可能需要重新完成域名所有权验证。

- 下载并安装新证书:CA签发新证书后,从平台下载证书文件(通常包括服务器证书、中间证书等),并将其安装到您的Web服务器(如Nginx, Apache, IIS)上,替换掉旧的证书文件。

- 重载服务并测试:重载Web服务器配置使新证书生效,然后使用浏览器或在线工具检查证书是否已成功更新,并确认网站可以正常通过HTTPS访问。

最佳实践是在旧证书过期前至少一周完成整个续签和部署流程,以留出充足的时间应对可能出现的意外情况。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复