核心原则:安全与体验的平衡

在编写任何代码之前,我们必须确立两个核心原则:绝对的安全性和友好的用户体验,这两者有时看似矛盾,但一个优秀的设计能够将它们完美融合。

安全第一:杜绝信息泄露

这是处理任何数据库错误的黄金法则,原始的数据库错误信息往往包含大量敏感细节,

- 数据库类型和版本(如

MySQL error 1045) - 数据库服务器的主机名或IP地址

- 具体的数据库用户名

- 服务器文件路径

将这些信息直接暴露给前端用户,无异于为潜在的攻击者绘制了一幅攻击蓝图,他们可以利用这些信息进行更有针对性的攻击,如暴力破解、SQL注入等,无论发生何种数据库连接错误,面向用户的输出必须经过严格的过滤和脱敏。

用户体验:提供清晰指引

一个模糊的错误提示,如“连接失败”或“系统错误”,会让用户感到困惑和无助,相反,一个过于具体的技术性错误,如 Access denied for user 'root'@'localhost' (using password: YES),又会违反安全原则,最佳实践是提供一条既不泄露敏感信息,又能引导用户采取正确行动的提示。

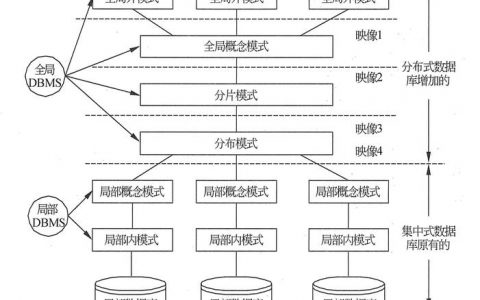

实现步骤:构建双层错误处理机制

一个健壮的错误处理机制应该包含两个层面:面向用户的前端提示和面向开发者的后端日志,这种分层设计确保了安全和可调试性。

第一步:捕获并识别异常

在代码中,必须使用 try...catch(或类似的语言结构)来捕获数据库连接操作可能抛出的异常,这是所有后续处理的基础。

# 伪代码示例

try:

# 尝试建立数据库连接

db_connection = create_database_connection(user, password, host, database)

# ... 执行数据库操作 ...

except DatabaseError as e:

# 在这里处理捕获到的错误

handle_database_error(e) 捕获异常后,关键在于识别这个异常是否由密码错误引起,不同的数据库系统有不同的错误代码或消息格式。

- MySQL: 常见错误代码为

1045,消息包含Access denied。 - PostgreSQL: 错误代码

28P01(invalid_password)。 - SQL Server: 错误代码

18456。

通过检查异常对象的错误代码或消息字符串,我们可以精确地判断错误类型。

以下是常见数据库密码错误代码的简要对比:

| 数据库系统 | 错误代码/SQLSTATE | 典型错误消息片段 |

|---|---|---|

| MySQL | 1045 / 28000 | Access denied for user |

| PostgreSQL | 28P01 | password authentication failed for user |

| SQL Server | 18456 | Login failed for user |

| Oracle | 28000 / 01017 | invalid username/password; logon denied |

第二步:实施差异化处理

一旦识别出错误的类型,就可以实施差异化处理。

对于用户(前端显示):

如果确认是密码错误,应该返回一个通用且友好的消息。

- 中文示例:“数据库认证失败,请检查配置文件中的数据库用户名和密码是否正确。”

- 英文示例:“Database authentication failed. Please verify the database username and password in the configuration.”

这个提示清晰地指出了问题所在(认证失败)并建议了解决方向(检查配置),但没有暴露任何技术细节。

如果错误是其他原因,如数据库服务未启动、网络不通或主机名错误,则应提供不同的、同样通用的提示。

- 示例:“无法连接到数据库服务器,请确认服务是否正常运行以及网络连接是否通畅。”

对于开发者(后端日志):

与前端的模糊处理相反,后端日志必须记录最详细、最原始的错误信息,这对于开发者定位和解决问题至关重要。

日志应包含:

- 完整的异常堆栈跟踪:这是调试问题的最重要线索。

- 时间戳:精确到毫秒,便于追踪问题发生的时间点。

- 上下文信息:如请求的URL、用户ID(如果已登录)、尝试连接的数据库主机(非生产环境可考虑)等。

- 原始错误消息和代码:完整记录数据库驱动程序返回的原始信息。

一个优秀的日志记录示例(使用Python的logging模块):

import logging

logger = logging.getLogger(__name__)

def handle_database_error(exception):

error_code = exception.args[0] # 获取错误代码

if is_password_error(error_code): # 假设我们有一个判断函数

user_message = "数据库认证失败,请检查配置文件中的数据库用户名和密码是否正确。"

else:

user_message = "无法连接到数据库,请联系管理员或稍后再试。"

# 记录详细的错误信息供开发者调试

logger.error(

"数据库连接失败!n"

f"错误详情: {str(exception)}n"

f"错误代码: {error_code}n"

f"堆栈信息: ",

exc_info=True # exc_info=True 会自动记录堆栈跟踪

)

# 返回用户友好的消息

return user_message 小编总结与最佳实践

处理数据库密码错误,乃至所有与数据库相关的错误,都应遵循一个系统性的方法,关键点如下:

- 永不暴露原始错误:始终将技术细节隐藏在后端日志中。

- 区分对待不同错误:为密码错误、服务不可用、网络问题等提供不同的、有针对性的用户提示。

- 日志是生命线:建立完善的日志系统,确保开发者有足够的信息来修复问题。

- 配置与代码分离:将数据库连接信息(包括密码)存储在配置文件、环境变量或专业的密钥管理系统中,而不是硬编码在代码里,这本身就是防止密码错误的第一道防线。

通过实施这些策略,你不仅能构建一个对用户更友好的应用程序,更能构筑一道坚固的安全防线,保护你的系统免受不必要的风险。

相关问答FAQs

Q1: 为什么不能直接把数据库报错信息显示给用户?这样做不是更方便调试吗?

A: 直接将数据库原始报错信息显示给用户是极其危险的行为,原因主要有两点:

- 严重的安全漏洞:原始错误信息可能包含数据库类型、版本、IP地址、用户名、甚至部分代码路径等敏感信息,这些信息为攻击者提供了宝贵的情报,使他们能够发起更精准的攻击,如SQL注入、暴力破解等。

- 糟糕的用户体验:对于非技术背景的普通用户而言,这些技术性报错信息如同天书,不仅无法帮助他们解决问题,还会造成困惑和恐慌,损害产品的专业形象,调试是开发者的职责,应当通过后端日志来完成,而不是牺牲安全性来“方便”一个本不应看到这些信息的角色。

Q2: 如何安全地管理数据库密码,避免硬编码在代码里,从而从根源上减少这类错误?

A: 将密码硬编码在代码中是极不推荐的,它带来了巨大的安全风险和维护难度,以下是几种更安全的替代方案:

- 环境变量:将数据库凭据作为操作系统的环境变量,应用程序在启动时读取这些变量,这是十二要素应用(The Twelve-Factor App)推荐的实践,简单有效,尤其适合容器化部署(如Docker)。

- 配置文件:使用独立的配置文件(如

.env,.ini,.yaml,.json)来存储凭据,此文件不应被纳入版本控制系统(如Git),应添加到.gitignore中,在部署时,通过安全的渠道将配置文件放置在服务器上。 - 密钥管理服务:对于生产环境,特别是大型或高安全要求的项目,应使用专业的密钥管理服务,如 HashiCorp Vault、AWS Secrets Manager、Azure Key Vault 等,这些服务提供了密钥的集中存储、动态获取、自动轮换、访问控制和审计日志等高级功能,是目前最安全、最专业的解决方案。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复