安全组是云环境中用于控制网络流量访问的核心安全组件,通过配置入方向和出方向规则,实现对云资源(如服务器、数据库等)的访问控制,IP黑名单是安全组中常用的安全策略,通过禁止特定IP地址或IP段的访问,可有效抵御恶意攻击、未授权访问、异常流量等风险,本文将详细说明安全组添加IP黑名单的具体方法、配置要点、注意事项及常见应用场景,帮助用户高效构建安全防护体系。

安全组添加IP黑名单的核心方法

添加方式:手动输入与批量导入

安全组添加IP黑名单主要有两种方式:

- 手动输入:适用于少量IP(如单个或几个恶意IP),通过云平台控制台直接输入IP地址或IP段(如1.2.3.4、192.168.1.0/24),操作简单直观,适合临时应急封禁。

- 批量导入:适用于大量IP(如威胁情报库中的恶意IP列表),用户可通过CSV、TXT等文件批量导入IP段,部分云平台(如阿里云、腾讯云)支持API接口调用,结合脚本实现自动化批量添加,提升效率。

规则方向:入方向与出方向

IP黑名单需根据访问方向配置:

- 入方向规则:控制外部IP访问云资源(如服务器SSH端口22、网站HTTP 80端口),这是最常见的黑名单应用场景,用于阻止恶意用户或攻击者访问资源。

- 出方向规则:控制云资源主动访问外部IP(如服务器对外发起连接),适用于限制资源访问恶意外部服务(如C&C服务器、恶意域名),防止数据泄露或资源被利用发起攻击。

协议与端口:精细化控制

配置黑名单规则时,需明确协议类型和端口范围,避免过度封禁影响正常业务:

- 协议类型:支持TCP、UDP、ICMP等常见协议,以及“全部”协议(涵盖所有协议),针对Web攻击可配置TCP协议(HTTP/HTTPS端口),针对DDoS攻击可配置ICMP协议(禁止ping探测)。

- 端口范围:可指定具体端口(如22、80、443)或端口段(如3306-3306),也可选择“全部端口”(0-65535),建议仅封禁必要端口,避免因全端口拒绝导致业务中断。

云平台操作差异:主流平台配置示例

不同云平台的安全组界面和术语略有差异,但核心逻辑一致,以下为主流平台的配置要点:

- AWS EC2:在安全组“入站规则”中,选择“拒绝”动作,设置“源”为IP地址/段(如1.2.3.4/32),协议和端口根据需求配置,需注意:AWS安全组规则按添加顺序匹配,建议将拒绝规则置于允许规则之后。

- 阿里云ECS:在安全组“入方向规则”中,点击“手动添加”,设置“授权对象”为IP地址/段,“端口范围”为具体端口,“授权策略”选择“拒绝”,支持“优先级”设置(1-100,数值越小优先级越高),建议优先级高于允许规则。

- 腾讯云CVM:在安全组“入站规则”中,选择“拒绝”策略,配置“来源IP”和“端口”,规则按“优先级”排序(1-100,数值越小越优先),需确保拒绝规则优先级高于允许规则。

- 华为云ECS:在安全组“入方向规则”中,设置“源地址”为IP/段,“协议端口”为具体协议和端口,“动作”选择“拒绝”,默认情况下,安全组默认拒绝所有流量,需先添加允许规则,再添加拒绝规则覆盖。

安全组IP黑名单的应用场景

防御恶意攻击

- DDoS攻击:通过拉黑攻击源IP(如SYN Flood、UDP Flood攻击的源IP),减少恶意流量对业务的影响。

- 暴力破解:针对SSH、RDP、数据库等服务的暴力破解攻击,拉黑频繁失败登录的IP,阻止攻击者尝试破解密码。

- Web攻击:如SQL注入、XSS攻击的源IP,通过封禁特定IP访问Web端口,降低安全风险。

限制未授权访问

- 内部违规访问:企业内部员工或系统违规访问敏感资源(如生产服务器数据库),通过IP黑名单禁止其访问权限。

- 第三方IP隔离:合作伙伴或第三方服务的IP变更后,拉黑旧IP段,确保仅允许授权IP访问资源。

满足合规要求

根据《网络安全法》《数据安全法》等法规,需对未授权访问进行管控,IP黑名单可作为合规性措施之一,记录并阻止恶意IP访问,降低法律风险。

配置IP黑名单的注意事项

规则优先级与顺序

安全组规则通常按优先级或添加顺序匹配(不同平台略有差异),需确保拒绝黑名单规则的优先级高于允许规则,否则可能被允许规则覆盖,阿里云中优先级1的规则优先级高于优先级10,应将拒绝规则优先级设为1-10,允许规则设为更高数值。

日志监控与误封处理

添加黑名单后,需开启安全组日志(如AWS CloudTrail、阿里云SLS),记录访问日志以便分析误封情况,若误封正常IP,需立即删除对应拒绝规则,并优化策略(如增加IP白名单、细化端口限制),部分云平台支持“临时规则”功能,设置过期时间(如1小时后自动失效),降低误封风险。

定期更新与动态管理

恶意IP库动态更新,需定期审查黑名单IP:

- 静态更新:定期从威胁情报平台(如VirusTotal、ThreatBook)获取恶意IP列表,批量导入安全组。

- 动态更新:结合自动化脚本(如Python调用云平台API),实时拉取最新威胁情报,自动更新黑名单规则,实现“实时封禁”。

网络隔离与最小权限原则

IP黑名单应结合VPC、子网等网络隔离策略,缩小黑名单影响范围,将核心业务部署在独立子网,仅允许特定IP段访问,避免因黑名单误封影响非核心业务,同时遵循“最小权限原则”,仅封禁必要端口,避免全端口拒绝导致业务异常。

主流云平台安全组IP黑名单配置对比

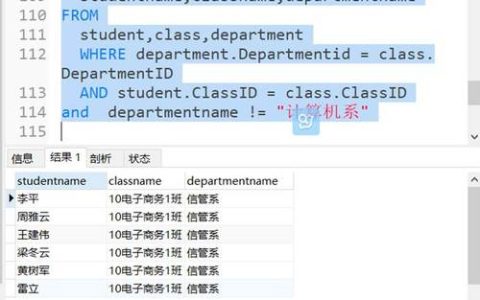

| 云平台 | 规则方向 | 操作路径 | 规则配置示例 | 注意事项 |

|---|---|---|---|---|

| AWS EC2 | 入方向 | EC2控制台→安全组→编辑入站规则 | 类型:自定义TCP,端口:22,源:1.2.3.4/32,拒绝 | 规则按顺序匹配,拒绝规则需在允许规则后 |

| 阿里云ECS | 入方向 | ECS控制台→安全组→配置规则 | 授权对象:1.2.3.4/32,端口范围:22/22,授权策略:拒绝 | 支持优先级(1-100,默认1最高),需高于允许规则 |

| 腾讯云CVM | 入站规则 | CVM控制台→安全组→入站规则 | 端口:22,来源IP:1.2.3.4/32,策略:拒绝 | 规则按优先级排序(1-100,数值越小越优先) |

| 华为云ECS | 入方向 | ECS控制台→安全组→规则配置 | 协议:TCP,端口:22,源地址:1.2.3.4/32,动作:拒绝 | 默认拒绝所有流量,需先添加允许规则 |

相关问答FAQs

问题1:安全组添加IP黑名单后,误封了正常IP怎么办?

解答:立即在安全组中删除对应的拒绝规则,恢复IP访问权限,同时查看安全组日志,分析误封原因(如IP被误判为恶意、规则配置错误),若需长期避免误封,可添加该IP到安全组白名单,并优化黑名单策略(如仅封禁特定端口、结合访问频率限制),部分云平台支持“临时规则”功能,可设置规则过期时间,降低误封风险。

问题2:IP黑名单规则是否支持动态更新,比如自动拉黑频繁访问的IP?

解答:支持,可通过以下方式实现动态更新:

- 结合云平台WAF或日志服务:如阿里云WAF可识别恶意IP并推送至SLS日志,通过函数计算(FC)解析日志,调用安全组API自动添加黑名单规则;

- 威胁情报联动:通过脚本(如Python)定期从威胁情报平台(如ThreatGrid)获取恶意IP列表,调用云平台API批量更新安全组规则;

- 云平台原生功能:如华为云“智能安全组”支持基于访问频率自动拉黑高频IP,AWS Security Group可结合Lambda函数实现动态规则更新。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复