安全系统漏洞是数字时代企业与个人面临的核心威胁之一,一旦被攻击者利用,可能导致数据泄露、系统瘫痪、财产损失甚至法律纠纷,面对安全系统漏洞,需建立“发现-评估-修复-预防”的闭环管理机制,通过技术手段、流程规范和人员意识协同应对,将风险控制在可接受范围内,以下从具体操作步骤、关键工具和注意事项展开详细说明。

漏洞发现:主动识别潜在风险

漏洞修复的前提是及时发现,需结合主动扫描与被动监测,构建多维度漏洞发现体系。

主动扫描:自动化工具排查

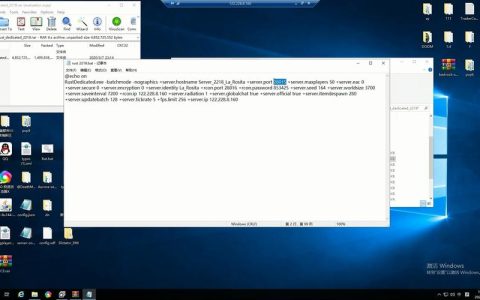

利用专业漏洞扫描工具对系统进行全面检测,覆盖网络设备、服务器、应用程序、数据库等资产,常用工具包括:

- 网络层扫描:Nessus、OpenVAS,可识别操作系统、开放端口、服务漏洞及弱配置;

- Web应用扫描:OWASP ZAP、Burp Suite,针对SQL注入、跨站脚本(XSS)、文件上传漏洞等OWASP Top 10风险进行检测;

- 基线扫描:通过CIS Benchmarks等标准检查系统配置是否符合安全规范(如密码策略、权限设置)。

扫描需定期执行(如每月一次),且在系统上线、重大变更后立即触发,确保漏洞第一时间暴露。

被动监测:实时感知异常行为

通过日志分析、入侵检测/防御系统(IDS/IPS)、安全信息和事件管理(SIEM)平台,对系统运行状态进行实时监控。

- 分析服务器日志中的异常登录(如非常用IP、高频失败尝试);

- 监控网络流量中的异常数据包(如大量ICMP请求可能预示DDoS攻击);

- 关联多源日志(如应用日志、数据库日志、防火墙日志),定位潜在攻击链。

被动监测能发现主动扫描无法覆盖的“零日漏洞”或利用未知漏洞的攻击行为。

第三方报告:借助外部力量

鼓励内部员工、安全 researchers 通过漏洞赏金计划(如HackerOne)或安全社区报告漏洞,同时关注厂商安全公告(如微软Patch Tuesday、Linux内核更新),及时获取外部披露的漏洞信息。

漏洞评估:量化风险优先级

发现漏洞后,需评估其严重程度和影响范围,避免资源浪费(如过度修复低危漏洞)或风险遗漏(如忽视高危漏洞),评估维度包括:

严重性分级:基于漏洞利用难度与影响

参考CVSS(Common Vulnerability Scoring System)评分标准,将漏洞分为5个等级:

| 等级 | CVSS评分 | 影响描述 |

|————|———-|————————————————————————–|

| 严重(Critical) | 9.0-10.0 | 可被远程利用,导致系统完全控制、数据泄露或服务中断,如远程代码执行漏洞。 |

| 高危(High) | 7.0-8.9 | 需少量权限或复杂条件利用,导致敏感数据泄露或权限提升,如SQL注入漏洞。 |

| 中危(Medium) | 4.0-6.9 | 需特定环境或用户交互利用,导致部分功能异常或信息泄露,如跨站请求伪造(CSRF)。 |

| 低危(Low) | 0.1-3.9 | 利用难度高,影响有限,如信息泄露漏洞。 |

| 信息(Info) | 0.0 | 无直接危害,如配置不当但未造成实际风险。 |

影响范围分析:明确潜在损失

评估漏洞对业务的影响,包括:

- 资产影响:漏洞涉及的核心系统(如支付系统、数据库)是否存储敏感数据(用户隐私、商业机密);

- 业务影响:漏洞被利用是否导致业务中断(如电商平台无法下单)、声誉损失(如用户数据泄露引发舆情);

- 合规影响:是否违反法律法规(如《网络安全法》《GDPR》),导致罚款或法律诉讼。

修复优先级排序

结合严重性和影响范围,确定修复顺序:严重>高危>中危>低危,对于高危及以上漏洞,需在24-72小时内启动临时缓解措施;中危漏洞需在1周内制定修复方案;低危漏洞可纳入常规修复计划。

漏洞修复:分阶段消除风险

修复漏洞需遵循“临时缓解-永久修复-验证确认”的流程,避免修复过程中引入新问题。

临时缓解措施:控制风险扩散

在永久修复前,通过临时措施降低漏洞被利用的可能性,

- 访问控制:受影响系统暂时关闭外部访问,或限制IP白名单访问;

- 流量过滤:通过防火墙/WAF拦截针对漏洞的恶意流量(如SQL注入特征);

- 功能降级:关闭存在漏洞的非核心功能(如暂时禁用文件上传功能)。

永久修复:从根源解决问题

根据漏洞类型选择修复方式:

- 补丁更新:安装厂商发布的安全补丁(如Windows Update、Apache安全补丁),需注意补丁兼容性,先在测试环境验证;

- 代码重构:对于应用程序漏洞(如XSS、缓冲区溢出),需修改源代码,修复逻辑缺陷(如对输入参数进行严格校验、使用安全函数);

- 配置加固:修正系统配置错误(如关闭默认账户、修改默认端口、启用双因素认证)。

测试验证:确保修复有效性

修复完成后,需通过测试确认漏洞已被彻底解决,且未引入新问题:

- 回归测试:验证修复后的系统功能是否正常,如支付流程、用户登录等;

- 渗透测试:模拟攻击者行为,再次检测漏洞是否可被利用;

- 扫描验证:使用原扫描工具对修复后的系统进行复扫,确认漏洞状态已关闭。

漏洞修复流程表(示例)

| 步骤 | 负责人 | 时间要求 | |

|---|---|---|---|

| 风险评估 | 确认漏洞CVSS评分、影响范围,确定修复优先级 | 安全团队 | 发现后4小时内 |

| 临时缓解 | 启动访问控制、流量过滤等措施 | 运维团队 | 发现后24小时内 |

| 永久修复 | 安装补丁/重构代码/加固配置,测试环境验证 | 开发/运维团队 | 严重漏洞72小时内,高危漏洞1周内 |

| 上线验证 | 生产环境部署,复扫确认漏洞关闭,回归测试 | 安全+运维团队 | 修复后24小时内 |

| 记录归档 | 更新漏洞台账,记录修复过程、结果及责任人 | 安全团队 | 验证完成后 |

持续预防:构建常态化安全机制

漏洞修复不是终点,需通过技术、流程、人员协同,建立长期预防体系。

技术层面:构建纵深防御

- 资产梳理:定期开展资产清查,明确系统边界、数据流向,避免“带病运行”的未知资产;

- 补丁管理:建立自动化补丁管理流程,对操作系统、中间件、应用软件进行统一补丁分发(如WSUS、Ansible);

- 安全加固:遵循“最小权限原则”,关闭不必要的服务和端口,对敏感数据加密存储(如AES-256)、传输(如TLS 1.3);

- 安全设备:部署WAF(Web应用防火墙)、IDS/IPS、EDR(终端检测与响应)等设备,实时拦截攻击行为。

流程层面:规范安全管理

- 安全开发生命周期(SDLC):将安全融入系统开发全流程(需求设计、编码、测试、上线),通过代码审计、SAST/DAST工具提前发现漏洞;

- 应急响应计划:制定漏洞被利用后的应急预案,明确报告路径、处置流程、沟通机制,定期组织演练;

- 定期审计:每季度开展一次安全审计,检查系统配置、补丁状态、访问日志等,确保安全措施落地。

人员层面:提升安全意识

- 安全培训:针对开发、运维、员工开展针对性培训(如开发人员安全编码规范、员工识别钓鱼邮件);

- 责任到人:明确各系统安全负责人,将漏洞修复率、安全事件数纳入绩效考核;

- 文化建设:通过安全知识竞赛、模拟攻击演练等方式,营造“人人讲安全”的文化氛围。

安全系统漏洞的应对是一个动态、持续的过程,需从“被动救火”转向“主动防御”,通过主动扫描发现风险、精准评估优先级、分阶段修复漏洞,并结合技术加固、流程规范和人员意识提升,才能构建真正 resilient 的安全体系,安全不是一次性投入,而是需要长期投入的“必修课”,唯有将安全融入业务全流程,才能在数字化浪潮中行稳致远。

相关问答FAQs

Q1:如何判断系统是否存在未被发现的漏洞?

A1:可通过“主动+被动”结合的方式综合判断:①使用漏洞扫描工具(如Nessus、AWVS)对系统进行全面扫描;②分析服务器、网络设备日志,关注异常登录、失败请求等异常行为;③部署SIEM平台(如Splunk、ELK),关联多源日志检测潜在攻击链;④定期聘请第三方安全公司开展渗透测试或红队演练,模拟真实攻击发现未知漏洞;⑤关注厂商安全公告和漏洞库信息,对比自身系统是否存在未修复的已知漏洞。

Q2:漏洞修复后如何验证是否彻底解决?

A2:需通过“复扫+测试+监控”三重验证:①使用原漏洞扫描工具对修复后的系统进行再次扫描,确认漏洞状态已从“存在”变为“关闭”;②进行回归测试,验证修复操作是否影响系统原有功能(如支付、登录等核心流程);③进行针对性渗透测试,模拟攻击者利用该漏洞的场景,确认漏洞无法被复现;④部署监控工具(如WAF、IDS)对修复后的系统进行7×24小时监控,观察是否仍有针对该漏洞的异常流量或攻击行为,确保无遗漏。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复