在开源的世界里,将自己的心血结晶——一个功能完备的库——发布到公共仓库,无疑是激动人心的一刻,这不仅是个人技术能力的展示,更是对社区的贡献,从本地开发环境到全球开发者都能使用的公共包,这“最后一公里”往往充满荆棘,发布过程中的各种报错,是几乎每一位开发者都会遇到的噩梦,本文旨在系统性地梳理发布开源库时常见的错误类型、原因及解决方案,并提供一套行之有效的最佳实践,帮助你顺利地完成发布。

构建与打包阶段的“拦路虎”

在将代码推送到包管理平台之前,首要步骤是正确地构建和打包,这一阶段的错误通常与项目结构、元数据和依赖关系有关。

- 项目结构不规范:包管理工具(如 Python 的

setuptools,Node.js 的npm)对项目结构有特定要求,Python 项目缺少__init__.py文件,或者setup.py/pyproject.toml文件配置错误,都会导致打包失败。 - 依赖声明问题:在

dependencies或install_requires中,版本范围定义不当是常见陷阱。>=1.0.0, <2.0.0这样的范围是清晰的,但模糊的依赖或错误的依赖项可能导致在用户环境安装时出错,将开发依赖(如pytest,black)误列为生产依赖也是一个常见问题,这会不必要地增加用户的安装负担和潜在的冲突。 - 元数据信息缺失或错误:

author,description,license,keywords等元数据是包的“身份证”,信息缺失或格式不正确会被包管理平台拒绝,特别是long_description,如果没有格式化为有效的 reStructuredText 或 Markdown,同样会引发错误。

发布与上传环节的“关卡”

当你带着精心构建的包文件(如 .whl, .tar.gz for Python 或 .tgz for Node.js)准备上传时,会直接与包管理平台的API打交道,这里是错误的高发区。

以下表格汇总了几个典型的上传报错及其应对策略:

| 错误类型 | 典型报错信息 | 主要原因 | 解决方案 |

|---|---|---|---|

| 认证失败 | 403 Forbidden 或 Invalid credentials | API Token 配置错误、已过期、权限不足,或用户名密码错误。 | 重新生成一个有效的 API Token,并确保在配置文件(如 ~/.pypirc)或环境变量中正确设置,检查 Token 是否拥有发布权限。 |

| 名称冲突 | 400 Bad Request: File already exists | 尝试上传一个已存在的版本号(1.0)到同一个包名下,版本号是包名下的唯一标识。 | 在发布之前,务必更新版本号,遵循语义化版本规范(SemVer),1.1(补丁)、2.0(次版本)或 0.0(主版本)。 |

| 元数据无效 | 400 Bad Request: Invalid value for 'long_description' | long_description 内容格式不符合要求,或者包含了平台不支持的 HTML 标签。 | 使用本地的渲染工具(如 rst2html.py for reStructuredText)或在测试平台(如 TestPyPI)上预览,确保描述能被正确渲染,对于 Markdown,确保工具链支持。 |

| 文件过大 | 413 Payload Too Large | 打包时意外包含了不必要的文件,如 .git 目录、测试用例、文档源码、缓存文件(__pycache__)等。 | 使用 .gitignore 和 MANIFEST.in(Python)或 .npmignore(Node.js)文件精确控制哪些文件应该被包含在分发包中,现代打包工具通常有合理的默认排除规则,但检查总没错。 |

防患于未然:发布流程的最佳实践

与其在报错后手忙脚乱地修复,不如建立一套健壮的发布流程来预防问题。

- 使用测试仓库进行演练:几乎所有主流包管理平台都提供测试仓库(如 Python 的 TestPyPI,RubyGems 的 Staging),在正式发布前,先将包上传到测试仓库,模拟完整的发布流程,这可以无压力地检查元数据、文件大小和安装过程是否一切正常。

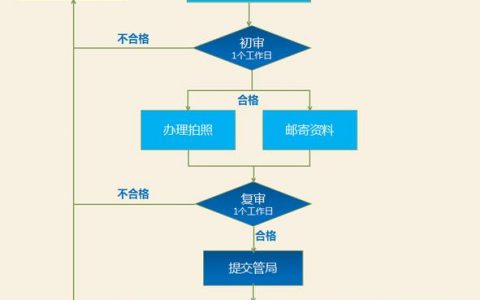

- 自动化发布流程(CI/CD):利用 GitHub Actions、GitLab CI 或 Jenkins 等工具,将发布过程自动化,一个典型的自动化流程包括:当创建一个新的 Git 标签时,自动触发 CI 流程,运行所有测试,构建包,并上传到指定仓库,这不仅能减少手动操作的失误,还能确保每次发布的质量都是一致的。

- 创建发布检查清单:人为因素是错误的根源之一,制作一份简单的发布前检查清单,可以极大地降低出错率,清单内容可包括:

- [ ] 版本号是否已更新?

- [ ]

CHANGELOG.md是否已更新? - [ ] 所有单元测试是否通过?

- [ ] 文档是否与代码同步?

- [ ] 是否已在本地成功构建?

- [ ] 是否已上传到测试仓库并验证?

- 清晰的文档:一个优秀的库离不开清晰的文档。

README.md应该提供快速上手指南,明确安装方法、基本用法和配置选项,提供详尽的 API 文档和贡献指南,能显著降低用户的使用门槛,减少因误解而产生的“假”报错。

相关问答FAQs

问题1:如果我的库名在 PyPI/npm 上已经被占用了,但我的项目名字就是它,该怎么办?

解答: 这是一个常见且棘手的问题,尝试在包名后添加一些有意义的后缀或前缀,my-awesome-lib-core 或 awesome-lib-py,这样既能保留核心名称,又能解决冲突,如果你是一个组织的成员,可以考虑使用命名空间包,这在 Python 中表示为 myorg.my--awesome-lib,在 npm 中表示为 @myorg/my-awesome-lib,这不仅能避免冲突,还能清晰地表明包的归属,如果被占用的包名看起来已经无人维护(最后更新时间是几年前),可以尝试联系作者,但请保持礼貌,切勿尝试通过不正当手段“夺取”包名。

问题2:不小心把 API 密钥或其他敏感信息打包发布出去了,该如何紧急处理?

解答: 这是一个严重的安全问题,需要立即行动,请遵循以下步骤:

- 立即撤销:第一时间登录到相应服务的提供商(如 GitHub, Google, AWS 等),撤销或删除已泄露的 API 密钥。

- 本地代码清理:从你的本地代码库中彻底移除该密钥,确保它没有被硬编码,而是通过环境变量或

.env文件加载,.env文件已被添加到.gitignore中。 - 重写 Git 历史:仅仅删除最近一次提交是不够的,因为密钥仍然存在于 Git 历史中,你需要使用

git filter-branch或更高效的 BFG Repo-Cleaner 等工具,从整个项目历史中完全移除包含敏感信息的文件。 - 联系平台方:立即联系包管理平台的支持团队(如 PyPI 的 security@python.org),向他们说明情况,请求删除包含敏感信息的那个特定版本,大多数平台都有处理此类安全事件的流程。

- 发布新版本:在完成所有清理工作后,修复版本号(如果泄露的是

2.3,则发布2.4),并确保新的包是干净的,最好在CHANGELOG中透明地记录此次安全事件的修复。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复