ASA服务器(通常指Cisco Adaptive Security Appliance)是思科公司推出的企业级网络安全设备,集成了防火墙、VPN、入侵防御、高级威胁防护等多种安全功能,旨在为网络边界提供全面的威胁防护,作为统一威胁管理(UTM)平台的典型代表,ASA服务器通过深度包检测(DPI)技术,能够识别并阻断应用层威胁,同时支持灵活的部署模式,满足不同规模企业的安全需求。

核心功能模块

ASA服务器的强大能力源于其集成的多维度安全功能,各模块协同工作构建纵深防御体系:

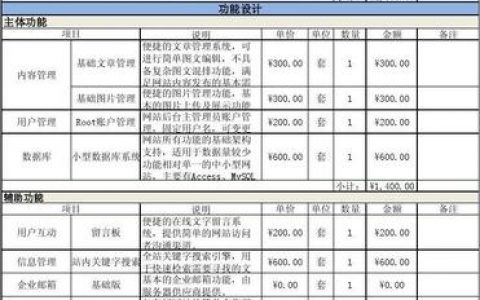

| 功能模块 | 描述 | 技术特点 |

|---|---|---|

| 状态检测防火墙 | 基于状态的包过滤,跟踪网络连接状态,仅允许合法流量通过 | 支持动态协议检测(如FTP、SIP)、基于上下文的访问控制(CBAC) |

| VPN功能 | 支持IPSec VPN、SSL VPN,提供站点到站点和远程接入两种模式 | 支持DMVPN(动态多点VPN)、Easy VPN,兼容思科IP电话等终端设备 |

| 入侵防御系统(IPS) | 集成IPS引擎,实时检测并阻断漏洞利用、恶意软件等攻击 | 基于 signatures 和行为分析,可自定义检测规则,支持虚拟补丁 |

| 高级威胁防护(ATP) | 结合威胁情报,检测零日攻击、命令与控制(C2)通信 | 集成Talos威胁情报,支持文件信誉检查、沙箱动态分析 |

| 应用控制与URL过滤 | 基于应用和类别的流量管控,支持自定义黑白名单 | 可识别数千种应用(如社交软件、流媒体),支持按时间、用户组策略过滤 |

| 高可用性(HA) | 支持Active/Standby模式,实现故障无缝切换 | 采用状态同步机制,切换时间<1秒,保障业务连续性 |

技术优势

ASA服务器的核心竞争力在于“一体化安全架构”与“高性能处理”的平衡,其专用硬件加速芯片(如ASA 5500-X系列的ASA CX引擎)可在开启深度检测时仍保持Gigabit/10Gigabit线速转发,避免传统安全设备导致的网络延迟。“多上下文”模式支持将单一设备虚拟化为多个逻辑防火墙,为不同部门或客户提供独立的安全策略,资源利用率提升3-5倍,与思科生态系统的深度集成(如SD-WAN、Identity Services Engine)使其能实现基于身份的访问控制(IBAC),将安全策略从“网络位置”精准细化至“用户身份”。

典型应用场景

不同规模的企业可根据需求灵活部署ASA服务器:

- 企业总部:部署在互联网出口,作为边界安全核心,通过状态检测防火墙隔离外部威胁,VPN功能连接分支机构,IPS/ATP模块防护内部服务器集群。

- 分支机构:采用紧凑型型号(如ASA 5506-X),通过Site-to-Site VPN与总部互联,本地防火墙功能隔离办公网与生产网,配合URL过滤管控员工上网行为。

- 数据中心:可部署虚拟化版本(ASA 1000V),通过软件定义边界(SDP)保护虚拟机,实现东西向流量安全隔离。

- 远程办公:SSL VPN功能允许员工通过加密隧道安全访问内部资源,支持多因子认证(MFA)和单点登录(SSO),提升访问安全性。

部署注意事项

部署ASA服务器时需重点关注:硬件选型(根据峰值吞吐量、并发连接数选择型号,如ASA 5555-X支持100万并发连接)、软件版本管理(定期更新以获取最新威胁特征库)、策略优化(避免过度开放端口,遵循“最小权限原则”),建议启用HA模式保障业务连续性,并搭配集中管理平台(如Cisco Firepower Management Center)实现策略统一管控与日志审计,简化运维复杂度。

FAQs

ASA服务器与传统硬件防火墙的主要区别是什么?

传统硬件防火墙主要工作在网络层和传输层,功能相对单一(如包过滤、NAT),而ASA服务器作为UTM设备,集成了应用层检测(如IPS、应用控制)、高级威胁防护等功能,支持深度包检测(DPI)和动态策略调整,ASA采用专用硬件加速,在处理复杂安全策略时性能更优,且支持多上下文虚拟化,资源管理更灵活。如何根据企业规模选择ASA服务器型号?

选择ASA型号需综合考虑网络吞吐量、并发连接数、VPN吞吐量及接口需求:中小型企业(用户数<500)可选用ASA 5500-X系列(如ASA 5506-X),支持1-2Gbps吞吐量;中大型企业(用户数500-2000)推荐ASA 5500-X系列高端型号(如ASA 5555-X),吞吐量可达5-10Gbps;数据中心或虚拟化环境可选择ASA 1000V虚拟版本,通过软件部署灵活扩展,同时需预留30%-50%的性能余量,应对未来业务增长。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复