在网络安全领域,ASA防火墙(Adaptive Security Appliance)作为Cisco经典的网络安全设备,其NAT(网络地址转换)功能是内网用户访问外网的核心机制,NAT通过将私有IP地址转换为公有IP地址,有效解决了IPv4地址不足的问题,同时隐藏了内网拓扑结构,提升了安全性,但在特定场景下,如内网服务器间需要直接通信、VPN隧道需保留原始源IP地址,或网络架构调整要求取消地址转换时,关闭ASA防火墙的NAT转换功能便成为必要操作,本文将详细解析ASA防火墙关闭NAT转换的原理、具体步骤、注意事项及常见问题,帮助管理员准确理解和操作这一功能。

NAT转换的常见类型与关闭场景

在关闭NAT转换前,需明确ASA防火墙支持的NAT类型,不同类型的关闭方式和场景存在差异,ASA中的NAT主要分为三类:

- 动态NAT(Dynamic NAT):将内网一组私有IP动态映射到一组公有IP地址池,常用于内网用户共享少量公网IP访问外网。

- PAT(Port Address Translation,端口地址转换):动态NAT的特例,将多个内网私有IP映射到单个公网IP的不同端口,是家庭和小型企业最常用的NAT方式。

- 静态NAT(Static NAT):为内网特定服务器(如Web服务器)固定映射一个公网IP,使外网用户可通过公网IP直接访问内网服务。

关闭NAT的常见场景包括:

- 内网服务器直接通信:当两台内网服务器(如应用服务器与数据库服务器)需要通过原始IP地址进行身份认证或数据交互时,NAT转换会破坏IP真实性,需关闭二者间的NAT。

- VPN隧道保留源IP:通过IPSec VPN或SSL VPN连接的分支机构网络,为保证端到端通信的源IP地址一致性(如日志审计、访问控制策略),需关闭VPN流量的NAT转换。

- 网络架构迁移:当企业从私有IP段迁移为公有IP段,或临时搭建测试环境时,可能需要关闭NAT以简化路由策略。

ASA防火墙关闭NAT转换的具体步骤

关闭ASA防火墙的NAT转换,核心思路是“移除或禁用原有的NAT规则”,并根据场景配置“NAT豁免”(NAT Exemption),使特定流量绕过NAT转换,以下是详细操作步骤,以命令行界面(CLI)为例:

检查当前NAT配置

在修改配置前,需先查看当前NAT规则,避免误删关键配置,使用以下命令:

show run nat # 查看所有NAT相关配置 show xlate # 查看当前NAT转换表(活跃的会话)

通过输出结果,确认动态NAT、PAT或静态NAT的规则名称、IP地址池、ACL(访问控制列表)等关键信息。

关闭动态NAT/PAT

若需关闭动态NAT或PAT,直接删除对应的NAT规则即可,假设当前存在一条动态NAT规则,将内网网段168.1.0/24映射到公网地址池0.113.10-203.0.113.20,操作如下:

no nat (inside) 192.168.1.0 255.255.255.0 pool public_pool # 删除动态NAT规则 no global (outside) 203.0.113.10-203.0.113.20 interface # 删除对应的global地址池(若使用接口PAT,则删除`no global (outside) interface`)

删除规则后,show xlate命令中与该规则相关的NAT转换条目会自动老化消失。

关闭静态NAT

静态NAT通常用于内网服务器映射,关闭时需删除静态NAT规则,删除内网Web服务器168.1.100到公网0.113.30的静态映射:

no static (inside, outside) 203.0.113.30 192.168.1.100 # 删除静态NAT规则

删除后,外网用户将无法通过0.113.30访问内网Web服务器,需通过其他方式(如直接内网访问或调整策略)实现通信。

配置NAT豁免(关键步骤)

对于需要保留原始IP的流量(如内网服务器间通信、VPN流量),需配置NAT豁免,使其不经过NAT转换,NAT豁免的本质是定义“不进行NAT的流量匹配条件”,通过ACL指定目标网段,并关联nat (inside) 0命令。

示例场景:内网服务器A(168.1.10)与服务器B(168.2.10)需直接通信,禁止二者间的流量进行NAT转换,操作步骤如下:

- 步骤1:定义ACL

创建ACL,匹配需要豁免的源和目的地址:access-list NO_NAT extended permit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0

- 步骤2:配置NAT豁免

将ACL与nat (inside) 0关联,表示inside接口的流量匹配ACL时豁免NAT:nat (inside) 0 access-list NO_NAT

- 步骤3:验证配置

从服务器A ping服务器B,通过packet-tracer或抓包工具验证数据包是否保留原始IP:packet-tracer inside tcp host 192.168.1.10 host 192.168.2.10 80 detailed

若输出显示“NAT Exempt”(豁免NAT),则配置成功。

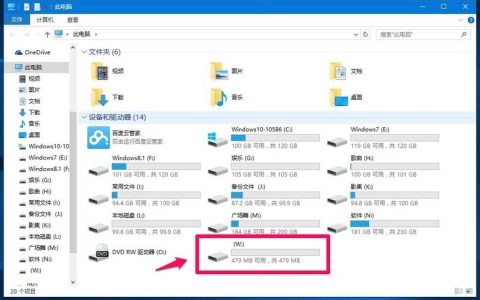

禁用nat-control(旧版本需注意)

在ASA 8.3之前的版本中,nat-control命令默认开启,要求所有内网流量必须匹配NAT规则,否则会被丢弃,若关闭所有NAT规则,需先禁用nat-control:

no nat-control

注意:ASA 8.3及后续版本默认关闭nat-control,无需手动操作,且推荐使用基于对象的NAT(Object NAT)配置,语法更简洁。

关闭NAT转换的注意事项

关闭NAT转换可能影响网络通信和安全策略,操作前需注意以下事项:

- 评估网络依赖性:确认业务系统是否依赖NAT功能(如上网、外网服务访问),避免因关闭NAT导致业务中断。

- 调整安全策略:NAT关闭后,内网IP将直接暴露给外网(若存在路由可达),需检查ACL、ASPF(应用感知安全功能)等策略,确保仅允许必要流量通过。

- 验证路由可达性:关闭NAT后,需确认源和目的网段的路由是否可达,避免因路由缺失导致通信失败。

- 测试环境验证:在生产环境修改前,先在测试环境模拟配置,验证流量行为和安全性。

- 备份配置:使用

write memory或copy running-config startup-config保存当前配置,以便回滚。

关闭NAT转换的影响对比

为更直观理解关闭NAT的影响,以下通过表格对比开启与关闭NAT的核心差异:

| 对比维度 | 开启NAT转换 | 关闭NAT转换 |

|---|---|---|

| 内网IP暴露 | 隐藏内网私有IP,外网无法直接访问内网主机 | 内网IP直接暴露,需依赖ACL控制访问 |

| 源IP地址 | 内网访问外网时,源IP转换为公网IP | 保留原始内网IP,端到端通信IP真实 |

| 服务器映射 | 需静态NAT将内网服务器映射到公网IP | 外网无法直接访问内网服务器(除非路由可达) |

| 适用场景 | 内网用户上网、外网服务访问 | 服务器直接通信、VPN隧道、IP迁移测试 |

| 安全风险 | 通过地址隐藏降低直接攻击风险 | 内网IP暴露,需加强ACL和入侵防御策略 |

关闭ASA防火墙的NAT转换并非简单的“删除规则”,而是需要结合业务场景,通过删除NAT规则、配置NAT豁免等方式,确保特定流量保留原始IP地址,操作前需充分评估网络依赖性、调整安全策略,并在测试环境验证无误后执行,正确关闭NAT转换,既能满足特殊业务需求,又能避免因配置错误导致的网络故障,是企业网络管理中的精细化操作。

相关问答FAQs

问题1:关闭ASA防火墙的NAT转换后,内网用户无法访问外网,如何解决?

解答:通常因删除NAT规则后,流量未正确映射到公网IP导致,可检查以下三点:

- 确认是否误删了动态NAT/PAT规则,使用

show run nat查看剩余NAT配置; - 若需保留内网上网功能,可重新配置动态NAT或PAT,

nat (inside) 192.168.1.0 255.255.255.0 interface outside overload # 配置PAT(接口 overload) global (outside) interface # 绑定外网接口

- 检查路由策略,确保内网流量能正确转发到外网接口(

show route验证)。

问题2:关闭NAT转换后,内网服务器之间的通信变慢,可能是什么原因?

解答:关闭NAT后,若内网服务器间存在环路或MTU(最大传输单元)不匹配问题,可能导致通信变慢,可按以下步骤排查:

- 使用

tracert或ping -l 1500测试网络路径,确认是否存在环路; - 检查ASA的MTU配置,确保与内网设备一致(默认1500字节),可通过

show running-config | include mtu查看; - 确认NAT豁免配置是否正确,若ACL未覆盖所有需要豁免的流量,可能仍存在不必要的NAT转换,使用

show xlate | include exempt检查豁免状态。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复