在CentOS 6系统中修改密码是一项基础但重要的操作,无论是系统管理员还是普通用户,掌握正确的方法都能有效保障账户安全,本文将详细介绍通过不同场景修改CentOS 6密码的步骤、注意事项及相关技巧,帮助用户顺利完成操作。

通过命令行修改当前用户密码

对于已登录系统的用户,修改自身密码是最常见的需求,操作步骤简单直观,且无需管理员权限,具体流程如下:

登录系统:首先通过SSH或本地终端登录到CentOS 6系统,确保当前用户拥有修改密码的权限(普通用户可修改自己的密码,root用户可修改所有用户密码)。

执行passwd命令:在终端输入命令

passwd,按回车键后系统会提示输入当前密码(输入时字符不会显示,这是正常的安全设计)。设置新密码:验证当前密码后,系统要求输入两次新密码,两次输入必须完全一致,否则设置失败,密码长度建议至少8位,包含大小写字母、数字及特殊字符,以增强安全性。

确认修改成功:若提示

passwd: all authentication tokens updated successfully,则表示密码修改成功,新密码将立即生效,下次登录时需使用新密码。

注意事项:

- 密码设置需符合系统复杂度要求(可通过

/etc/login.defs或/etc/pam.d/passwd配置文件查看或修改策略)。 - 避免使用与用户名、生日等易猜测的信息作为密码。

- 修改后建议测试新密码是否能正常登录,防止因输入错误导致无法访问系统。

通过root用户修改其他用户密码

当管理员需要为其他用户重置密码时,可通过root权限操作,具体步骤如下:

切换至root用户:若当前为普通用户,可通过

su -命令切换至root用户,并输入root密码。使用passwd命令+用户名:执行命令

passwd username(将username替换为目标用户名),系统不会要求输入当前密码,而是直接提示输入新密码两次。

完成修改:输入新密码并确认后,系统会提示密码修改成功,此时目标用户即可使用新密码登录。

特殊情况处理:

- 若目标用户被锁定(如多次输错密码导致账户冻结),需先使用

passwd -u username解锁账户,再修改密码。 - 对于已过期账户,可通过

passwd -e username强制用户下次登录时修改密码。

通过单用户模式重置root密码

若忘记root密码且无法通过常规方式登录,可通过单用户模式重置密码,此方法需要物理访问服务器或控制台权限,操作步骤如下:

重启系统:在开机启动时按下

Esc键,进入GRUB引导菜单(若未显示,可尝试在启动时按Shift或Esc)。编辑启动参数:选择默认内核选项,按

e键进入编辑模式,找到以linux16或kernel开头的行,在行尾添加rd.break参数(CentOS 6可能需要使用single或init=/bin/bash)。挂载根文件系统为可写模式:按

Ctrl+X启动系统后,会进入紧急模式(或shell界面),执行以下命令:mount -o remount,rw /sysroot chroot /sysroot

这将使根文件系统可写,并切换到实际系统环境。

修改密码:执行

passwd命令,按照提示输入新密码两次。更新SELinux信息:为确保系统正常启动,需执行以下命令更新SELinux安全上下文:

touch /.autorelabel exit

然后执行

reboot重启系统,首次启动可能因SELinux relabeling耗时较长,耐心等待即可。

重要提示:

- 单用户模式绕过了常规认证,需确保服务器物理安全,防止未授权访问。

- 部分系统可能需要在GRUB中设置密码以保护引导菜单,可通过

grub-md5-crypt生成密码并配置/boot/grub/grub.conf实现。

批量修改用户密码(可选)

对于需要批量管理密码的场景(如实验室环境),可通过脚本实现,以下是一个简单的示例脚本:

#!/bin/bash

# users.txt包含用户名列表,每行一个

while read user; do

echo "Changing password for $user"

echo "newpassword" | passwd --stdin "$user"

done < users.txt 使用时需确保脚本执行者拥有root权限,并将users.txt与脚本放在同一目录下。注意:硬编码密码存在安全风险,建议结合加密文件或参数传递方式优化。

密码安全最佳实践

- 定期更换密码:建议每90天更换一次密码,重要账户可缩短周期。

- 启用密码策略:通过

pam_cracklib模块强制密码复杂度,password requisite pam_cracklib.so minlen=8 ucredit=-1 lcredit=-1 dcredit=-1

- 避免重复使用旧密码:在

/etc/pam.d/system-auth中配置remember=5,禁止使用最近5次用过的密码。 - 监控登录尝试:通过

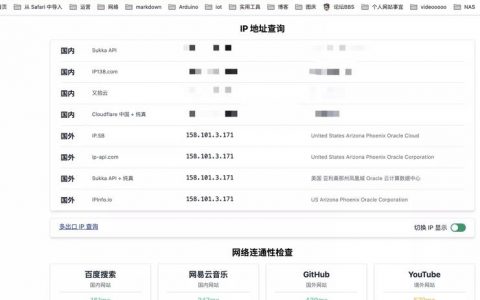

last命令查看登录日志,对异常IP及时封禁。

常见问题FAQs

Q1:修改密码后提示“Authentication token manipulation error”怎么办?

A:此错误通常由文件权限问题或SELinux导致,可尝试以下方法解决:

- 检查

/etc/shadow文件权限是否为600,属主是否为root。 - 临时关闭SELinux:

setenforce 0,修改密码后重新开启setenforce 1。 - 若问题依旧,检查磁盘空间是否不足(

df -h),确保/etc分区有足够剩余空间。

Q2:如何查看用户密码最后一次修改时间?

A:可通过chage -l username命令查看用户密码策略信息,包括“Last password change”字段。

[chage -l testuser] Last password change : Jan 01, 2025 Password expires : never Password inactive : never Account expires : never Minimum number of days between password change : 0 Maximum number of days between password change : 99999 Number of days of warning before password expires : 7

若需批量查看,可结合awk和cut命令解析/etc/shadow文件(需root权限)。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复