在智能手机的精密生态系统中,大量的用户数据、应用配置和系统运行状态都以结构化的形式存储在数据库文件中,这些文件通常是SQLite格式的,以其轻量、高效和可靠的特点成为移动操作系统的标准配置,了解如何查看这些数据库文件,对于开发者进行应用调试、技术人员进行系统分析或高级用户满足好奇心都具有重要意义,这一过程并非简单的文件浏览,它需要特定的技术知识和对系统安全机制的理解。

核心挑战:系统的安全壁垒

无论是Android还是iOS系统,都采用了严格的“沙箱”安全机制,这意味着每个应用程序都运行在独立的环境中,拥有自己专属的数据存储空间,无法直接访问其他应用或系统核心的文件,这种设计极大地保护了用户隐私和系统稳定性,但也为直接查看数据库文件设置了天然障碍,任何试图突破这层壁垒的操作,都伴随着一定的风险。

查看数据库文件的主要途径

要访问这些受保护的数据库,通常需要根据不同的目标和系统,采取不同的技术手段。

针对Android系统

Android系统相对开放,提供了多种访问路径。

获取Root权限(最高权限):这是最彻底但风险最高的方法,一旦手机获得Root权限,用户便拥有了系统的最高访问权,可以像在电脑上一样自由浏览任何文件,通过Root权限,可以使用强大的文件管理器(如MiXplorer、Solid Explorer)直接访问

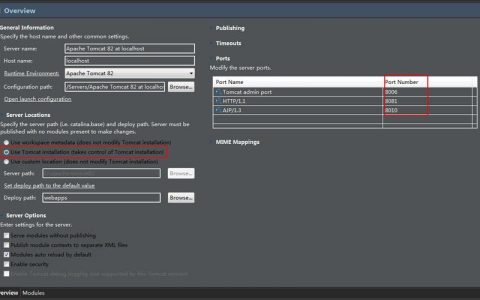

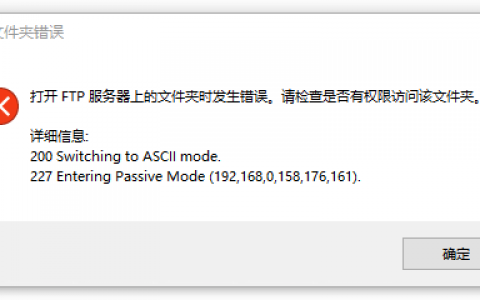

/data/data/(应用数据)和/data/system/(系统数据)目录,从中找到并拷贝出.db结尾的数据库文件,但Root操作会导致手机失去保修、可能遭受恶意软件攻击,甚至系统变砖。使用ADB调试(开发者方法):对于应用开发者而言,无需Root手机,通过Android Studio的SDK工具包中的ADB(Android Debug Bridge),可以在连接电脑后,通过命令行

adb shell进入手机,对于自己开发的调试版本应用,可以使用run-as <包名>命令临时获取该应用的权限,进而进入其数据目录查看数据库,这是最安全、最正规的调试方式。

针对iOS系统

iOS系统则以封闭著称,访问难度更大。

越狱:类似于Android的Root,越狱是获取iOS系统最高权限的唯一途径,越狱后,可以通过文件管理应用(如Filza)访问系统根目录下的应用数据,但越狱同样会使设备失去保修、面临严重的安全漏洞,并可能导致系统不稳定。

通过Xcode或Finder(开发者方法):与Android类似,iOS开发者可以通过Xcode或新版macOS的Finder,在连接设备后下载自己应用的“容器”,这个容器中就包含了应用的所有数据,包括数据库文件,这是苹果官方推荐的、唯一安全的调试方法。

获取数据库文件后如何查看

无论通过上述哪种方式获得了 .db 文件,你都需要一个专门的工具来打开和查看其内容,推荐使用跨平台的免费开源软件 DB Browser for SQLite,它提供了直观的图形界面,让你可以轻松浏览数据表、执行SQL查询、查看和修改数据,而无需编写复杂的代码。

下表小编总结了不同方法的对比:

| 方法 | 适用系统 | 前提条件 | 风险等级 | 适用人群 |

|---|---|---|---|---|

| 获取Root权限 | Android | 解锁Bootloader、刷入第三方Recovery | 极高 | 高级玩家、极客 |

| ADB调试 | Android | 开启开发者选项和USB调试 | 低 | 应用开发者 |

| 越狱 | iOS | 利用系统漏洞进行越狱 | 极高 | 高级玩家、极客 |

| Xcode/Finder | iOS | Apple开发者账号、Xcode环境 | 极低 | 应用开发者 |

相关问答FAQs

Q1:查看系统数据库文件安全吗?会损坏我的手机吗?

A:单纯地“查看”和“读取”数据库文件本身是安全的,不会对系统造成损害,风险主要来源于两个方面:一是获取权限的过程(如Root或越狱),这本身就可能带来安全漏洞和系统不稳定的风险;二是对数据库文件进行“修改”或“删除”,尤其是系统核心数据库,极有可能导致应用闪退、系统功能异常甚至无法开机,强烈建议在没有十足把握的情况下,只进行只读操作,并在操作前进行重要数据备份。

Q2:没有Root或越狱,普通用户能查看微信、QQ的聊天记录数据库吗?

A:不能,出于对用户隐私的极致保护,微信、QQ等主流社交应用不仅受系统沙箱机制的保护,其核心的聊天记录数据库文件本身还经过了高强度加密,即使你通过某些特殊手段获取了该文件,没有密钥也无法解密和查看其中的内容,任何声称可以轻松查看他人聊天记录的软件或服务,基本都是骗局或恶意软件,请务必保持警惕。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复