ARP(Address Resolution Protocol,地址解析协议)是TCP/IP协议族中用于实现IP地址到MAC地址映射的关键网络协议,在局域网通信中发挥着不可替代的作用,当网络中的主机需要与同一局域网内的另一主机通信时,目标IP地址需要转换为对应的MAC地址,才能通过数据链路层进行帧的封装与传输,本文将详细讲解ARP协议的工作原理、常用网络命令的使用方法及应用场景,帮助读者全面掌握ARP在网络通信中的作用。

ARP协议概述与工作原理

ARP协议工作在OSI模型的第二层(数据链路层)和第三层(网络层之间),其核心功能是解决“已知目标IP地址,如何获取对应MAC地址”的问题,在局域网中,设备间通信依赖MAC地址识别,而IP地址是逻辑地址,MAC地址是物理地址,两者之间的转换必须通过ARP协议完成。

1 ARP工作流程

假设主机A(IP:192.168.1.10,MAC:AA-AA-AA-AA-AA-AA)需要与主机B(IP:192.168.1.20,MAC:BB-BB-BB-BB-BB-BB)通信,具体流程如下:

- 查询ARP缓存:主机A首先检查自身的ARP缓存表(存储IP-MAC映射记录),若存在主机B的条目,则直接使用其MAC地址通信;若不存在,则触发ARP请求。

- 发送ARP请求:主机A广播发送ARP请求报文,内容包含:发送方IP(192.168.1.10)、发送方MAC(AA-AA-AA-AA-AA-AA)、目标IP(192.168.1.20)、目标MAC(全0,表示未知),局域网内所有主机均收到该广播包。

- 响应ARP请求:主机B发现请求报文中的目标IP为自己的IP地址,则回复单播ARP响应报文,包含发送方IP(192.168.1.20)、发送方MAC(BB-BB-BB-BB-BB-BB)、目标IP(192.168.1.10)、目标MAC(AA-AA-AA-AA-AA-AA)。

- 更新ARP缓存:主机A收到响应后,将主机B的IP-MAC映射记录添加到ARP缓存表中,并设置老化时间(通常为2分钟,Windows系统默认),后续通信直接查询缓存。

2 ARP缓存表

ARP缓存表是主机维护的临时数据库,存储着最近解析的IP-MAC映射关系,包含动态条目(自动生成、定期老化)和静态条目(手动绑定、永久有效),通过查看ARP缓存表,可快速定位网络设备的物理地址信息,为故障排查提供依据。

ARP网络命令详解

不同操作系统(如Windows、Linux/macOS)均提供ARP命令行工具,用于查看、管理ARP缓存表及排查网络问题,以下以Windows系统为例,介绍常用ARP命令的使用方法,Linux/macOS命令基本类似,部分参数需调整。

1 Windows ARP命令基本格式

arp [-a [IP地址]] [-d IP地址] [-s IP地址 物理地址] [-g [IP地址]] [-n 接口号] 2 常用参数及功能说明

下表列出了ARP命令的核心参数及其作用:

| 参数 | 功能说明 | 示例 |

|---|---|---|

-a | 显示所有接口的ARP缓存表,若指定IP地址,则仅显示该IP对应的条目 | arp -a:显示所有条目;arp -a 192.168.1.1:仅显示网关IP的条目 |

-d | 删除指定的ARP缓存条目,若未指定IP,则删除所有动态条目 | arp -d 192.168.1.20:删除主机B的条目;arp -d *:删除所有动态条目 |

-s | 添加静态ARP条目,绑定IP地址与物理地址,永久有效(需管理员权限) | arp -s 192.168.1.20 BB-BB-BB-BB-BB-BB:绑定主机B的IP与MAC |

-g | 与-a功能相同,显示ARP缓存表(旧版兼容参数) | arp -g:等同于arp -a |

-n | 显示接口编号,结合-a可查看指定接口的ARP表 | arp -a -n 1:显示第一个网络接口的ARP缓存 |

3 命令使用示例

示例1:查看ARP缓存表

C:> arp -a

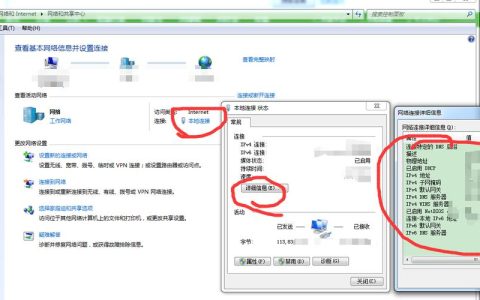

接口: 192.168.1.10 --- 0xa

Internet 地址 物理地址 类型

192.168.1.1 00-1a-2b-3c-4d-5e 动态

192.168.1.20 BB-BB-BB-BB-BB-BB 动态

224.0.0.22 01-00-5e-00-00-16 静态 输出结果中,“类型”字段为“动态”表示条目会自动老化,“静态”表示手动绑定且不会过期。

示例2:删除动态ARP条目

若发现ARP缓存中存在异常条目(如MAC地址频繁变化),可手动删除并重新解析:

C:> arp -d 192.168.1.1 删除后,再次访问该IP会触发新的ARP请求,重新生成缓存条目。

示例3:添加静态ARP条目(防ARP欺骗)

为防止ARP欺骗攻击(攻击者伪造MAC地址),可将关键设备(如网关、服务器)的IP-MAC绑定:

C:> arp -s 192.168.1.1 00-1a-2b-3c-4d-5e 绑定后,该条目类型显示为“静态”,无法被动态ARP报文覆盖,增强网络安全性。

ARP协议的应用场景与注意事项

1 应用场景

- 网络故障排查:当无法ping通同网段主机时,可通过

arp -a检查目标IP是否存在于ARP缓存中,或MAC地址是否异常(如全0、多IP对应同一MAC)。 - 网络安全防护:通过静态绑定关键设备的IP-MAC,防止ARP欺骗攻击(如中间人攻击、ARP泛洪)。

- 网络监控与管理:定期查看ARP缓存表,可监控局域网内设备上线/下线情况,发现未知设备及时排查。

2 注意事项

- 静态绑定的局限性:静态条目需手动维护,若设备更换网卡(MAC地址变更),需及时更新绑定,否则通信中断。

- 广播风暴风险:ARP请求为广播包,局域网内设备过多时,频繁的ARP请求可能引发网络拥堵,需合理规划网络规模。

- 跨网段通信:ARP协议仅作用于同一局域网内,跨网段通信需通过网关(路由器)转发,此时主机的ARP缓存中仅存储网关的MAC地址。

相关问答FAQs

问题1:为什么有时候ARP缓存中显示的MAC地址是错误的?如何处理?

解答:ARP缓存中MAC地址错误通常由ARP欺骗攻击导致,攻击者发送伪造的ARP响应报文,篡改主机的IP-MAC映射(如将网关IP绑定到攻击者的MAC地址),导致用户数据被窃取或通信中断,处理方法:

- 使用

arp -d命令清除错误的ARP缓存条目,触发重新解析; - 通过

arp -s手动绑定关键设备(如网关)的IP-MAC地址,建立静态映射; - 启用网络设备的ARP防护功能(如端口安全、DAI动态ARP检测),防止伪造报文进入网络。

问题2:如何使用ARP命令检测局域网内是否存在ARP欺骗攻击?

解答:可通过以下步骤检测ARP欺骗:

- 在本地主机执行

arp -a,记录正常网关或其他设备的IP-MAC映射; - 定期重复执行

arp -a,观察MAC地址是否频繁变化(如同一IP对应多个MAC); - 使用

ping命令持续ping网关(如ping 192.168.1.1 -t),同时用arp -a查看网关MAC,若MAC地址突然改变,且ping出现丢包或超时,则可能存在ARP攻击; - 结合抓包工具(如Wireshark)捕获ARP报文,检查是否存在大量ARP响应报文(正常情况下,同一IP的ARP响应应较少),或源MAC是否与已知设备不符。

通过本文对ARP协议原理及网络命令的详细讲解,读者应能理解ARP在局域网通信中的核心作用,并熟练使用ARP命令进行网络排查与安全防护,在实际应用中,需结合具体网络环境灵活运用,确保网络通信的稳定与安全。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复