在构建任何信息管理系统时,用户表都是其核心与基石,它不仅存储着用户的基本身份信息,更直接关系到系统的安全性、稳定性和可扩展性,针对“JW数据库”这一具体场景,创建一个设计优良的用户表,需要经过周密的规划、严谨的SQL实现以及持续的安全考量,本文将详细阐述在JW数据库中如何从零开始构建一个高效、安全的用户表,涵盖从字段设计到安全实践的完整流程。

需求分析与字段设计

在编写任何SQL代码之前,最重要的一步是进行充分的需求分析,明确用户表需要存储哪些信息,以及这些信息的属性,一个典型的用户表通常包含身份标识、认证信息、联系方式、角色权限以及时间戳等。

以下是一个基础且全面的用户表字段设计方案,以表格形式呈现,使其结构一目了然。

| 字段名 | 数据类型 | 约束 | 描述 |

|---|---|---|---|

user_id | INT 或 BIGINT | PRIMARY KEY, AUTO_INCREMENT | 用户唯一标识符,主键,自增长。 |

username | VARCHAR(50) | UNIQUE, NOT NULL | 用户名,用于登录,必须唯一且不能为空。 |

password_hash | VARCHAR(255) | NOT NULL | 密码哈希值,绝不存储明文密码,长度需足够容纳强哈希算法结果。 |

email | VARCHAR(100) | UNIQUE, NOT NULL | 电子邮箱,用于通知、找回密码等,必须唯一。 |

role | VARCHAR(20) 或 TINYINT | NOT NULL, DEFAULT 'user' | 用户角色,如 ‘admin’, ‘teacher’, ‘student’ 等,用于权限控制。 |

status | TINYINT(1) | NOT NULL, DEFAULT 1 | 用户状态,1-激活,0-禁用,2-锁定。 |

created_at | DATETIME 或 TIMESTAMP | NOT NULL, DEFAULT CURRENT_TIMESTAMP | 账户创建时间。 |

updated_at | DATETIME 或 TIMESTAMP | NOT NULL, DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP | 最后更新时间,随记录修改自动更新。 |

last_login_at | DATETIME | NULL | 最后一次登录时间,可为空。 |

设计要点解析:

- 主键选择:使用整数类型的自增ID作为主键,性能优异且易于管理。

- 唯一性约束:

username和email都设置了UNIQUE约束,防止重复注册,确保用户身份的唯一性。 - 密码安全:字段命名为

password_hash而非password,时刻提醒开发者此处存储的是经过哈希处理的值,而非原始密码,推荐使用bcrypt或Argon2等现代、安全的哈希算法。 - 角色与状态:使用枚举值或小整数来表示角色和状态,节省存储空间,查询效率更高。

- 时间戳:

created_at和updated_at是审计和追踪数据变更的关键字段,强烈建议包含。

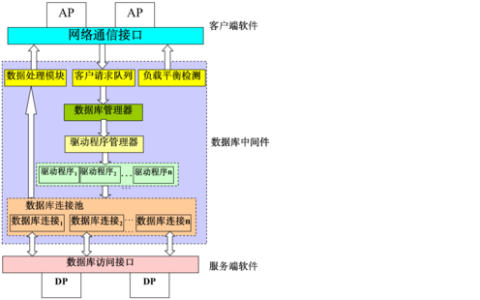

SQL语句实现

完成字段设计后,便可以将其转化为具体的SQL CREATE TABLE 语句,以下以广泛使用的MySQL语法为例,展示如何在JW数据库中创建用户表。

-- 假设数据库名为 jw_db USE jw_db; -- 创建用户表 CREATE TABLE `users` ( `user_id` INT UNSIGNED NOT NULL AUTO_INCREMENT COMMENT '用户唯一ID', `username` VARCHAR(50) NOT NULL COMMENT '用户名', `password_hash` VARCHAR(255) NOT NULL COMMENT '密码哈希值', `email` VARCHAR(100) NOT NULL COMMENT '电子邮箱', `role` VARCHAR(20) NOT NULL DEFAULT 'user' COMMENT '用户角色', `status` TINYINT(1) NOT NULL DEFAULT 1 COMMENT '用户状态 (1:激活, 0:禁用)', `created_at` DATETIME NOT NULL DEFAULT CURRENT_TIMESTAMP COMMENT '创建时间', `updated_at` DATETIME NOT NULL DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP COMMENT '更新时间', PRIMARY KEY (`user_id`), UNIQUE KEY `idx_username` (`username`), UNIQUE KEY `idx_email` (`email`) ) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 COLLATE=utf8mb4_unicode_ci COMMENT='系统用户表';

语句解析:

ENGINE=InnoDB:选择InnoDB存储引擎,它支持事务、行级锁和外键,是现代Web应用的首选。DEFAULT CHARSET=utf8mb4:使用utf8mb4字符集,它完全支持UTF-8,包括emoji等特殊字符,避免乱码问题。UNIQUE KEY:为username和email创建了唯一索引,数据库层面强制了唯一性约束,同时也能加速基于这些字段的查询。COMMENT:为表和字段添加注释,是良好的编程习惯,便于团队协作和后期维护。

索引优化策略

除了主键和唯一键会自动创建索引外,合理的索引策略对查询性能至关重要,对于用户表,常见的查询场景包括:

- 根据用户名或邮箱登录。

- 根据角色筛选用户列表。

- 查看特定状态的用户。

除了已有的唯一索引,还可以考虑为 role 和 status 字段创建普通索引,尤其是在用户量非常大的情况下。

-- 为角色字段创建索引 CREATE INDEX idx_role ON users (role); -- 为状态字段创建索引 CREATE INDEX idx_status ON users (status);

安全性与最佳实践

创建用户表仅仅是开始,保障其安全才是长期的重任。

- 密码哈希处理:再次强调,永远不要存储明文密码,在应用程序代码中,使用如

password_hash()(PHP) 或bcrypt(Node.js/Python) 等库函数对用户密码进行哈希处理后再存入数据库。 - 防止SQL注入:所有与数据库交互的操作,尤其是涉及用户输入的地方,都必须使用预处理语句或参数化查询,这是防御SQL注入攻击最有效的方法。

- 最小权限原则:为应用程序连接数据库的账户分配最小必要的权限,一个用于Web服务的数据库用户通常只需要对

users表的SELECT,INSERT,UPDATE权限,而绝不需要DROP或ALTER权限。 - 数据传输加密:确保客户端与服务器之间的通信使用HTTPS协议,防止密码等敏感信息在传输过程中被窃听。

表创建后的操作

表创建完成后,后续的增删改查(CRUD)操作便可以围绕它展开。

- 插入用户:使用

INSERT语句,记得密码需要先哈希。 - 验证用户:登录时,根据

username查询用户,然后使用password_verify()等函数比对用户输入的密码和存储的哈希值。 - 更新信息:使用

UPDATE语句修改用户信息,如密码、角色等。

相关问答FAQs

问题1:用户名和邮箱都应该设置为唯一键吗?有什么区别?

答: 是的,强烈建议将用户名和邮箱都设置为唯一键(UNIQUE KEY),它们在系统中的职责虽有重叠,但各有侧重,用户名通常是用户在系统内的公开标识,用于登录和展示,其唯一性保证了身份的专属性,电子邮箱则是一个更偏向于现实世界身份的标识,它不仅是备用的登录凭证,更是系统进行通知、营销、密码重置等关键操作的核心渠道,将两者都设为唯一,可以有效防止同一人使用不同邮箱重复注册,也能防止多人误用同一邮箱,从而确保了账户体系的完整性和通信的准确性。

问题2:如果忘记密码,如何安全地实现“找回密码”功能?

答: 安全的“找回密码”功能遵循“不泄露、不重置、只验证”的原则,流程如下:

- 请求重置:用户在页面上输入其注册的邮箱地址。

- 生成令牌:服务器验证该邮箱存在后,生成一个唯一的、有时效性(例如15分钟内有效)且一次性的安全令牌,并将此令牌与用户ID、过期时间一同存入一个专门的临时表或缓存中。

- 发送链接:系统向用户邮箱发送一封包含重置密码链接的邮件,该链接的URL中必须包含上一步生成的安全令牌,

https://example.com/reset-password?token=...。 - 验证令牌:用户点击链接后,服务器验证URL中的令牌是否有效(是否存在、是否过期、是否已使用)。

- 设置新密码:令牌验证通过后,才向用户展示一个输入新密码的页面,用户提交新密码后,服务器将其哈希并更新到数据库中,同时将该令牌标记为已使用。

核心安全点:整个过程绝不通过邮件发送用户的当前密码或临时密码,而是通过一个有时效性的安全令牌来验证用户身份,让用户自己主动设置新密码。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复