在软件开发、系统运维或技术支持过程中,了解应用程序如何连接其数据库是一项基本且关键的技能,识别数据库密码的存储格式是理解其安全机制和排查连接问题的核心环节,本文将系统性地介绍如何查看软件的数据库密码格式,并深入解析不同格式的含义与安全考量。

探寻密码的藏身之处:从配置文件开始

绝大多数应用程序都会将其数据库连接信息,包括主机地址、端口、用户名和密码,存储在配置文件中,这是最直接、最首要的检查位置。

常见的配置文件类型与位置

配置文件的名称和格式多种多样,具体取决于软件所使用的编程语言、框架或部署方式。

- Web应用:对于PHP项目,通常是

config.php或database.ini;对于Java项目,可能是application.properties、application.yml或XML格式的配置文件;对于Python/Django项目,则是settings.py。 - 桌面应用:配置可能位于安装目录下的

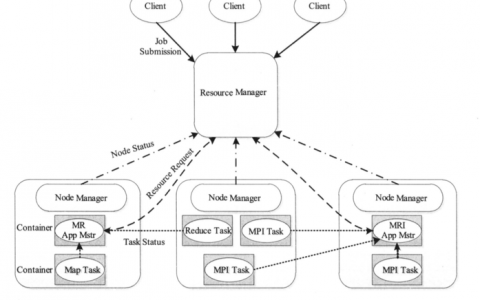

.ini、.conf或.xml文件中,有时也会存储在系统注册表(Windows)或用户配置目录(Linux/macOS)下。 - 容器化应用:在Docker或Kubernetes环境中,配置信息可能通过环境变量注入,或者通过ConfigMap和Secret等资源对象进行管理,检查容器的启动命令或相关的编排文件(如

docker-compose.yml)是关键。

分析配置文件中的密码字段

打开配置文件后,寻找与数据库连接相关的段落,通常会有一个键值对,其键名可能是 password、passwd、pwd 或 db_password,你需要观察的是这个键所对应的值。

识别密码的格式:明文、哈希还是加密?

找到密码字段后,其呈现的格式直接揭示了软件的安全策略,主要有以下几种格式:

明文格式

这是最简单但也是最不安全的格式,密码以原始字符串的形式直接存储。

- 示例:

password = "MySecretPassword123" - 特点:任何能访问该配置文件的人都可以直接读取密码,这种方式仅适用于开发环境或安全性要求极低的内部系统,在生产环境中应绝对避免。

哈希格式

哈希是一种单向加密算法,它将任意长度的输入转换成固定长度的输出,这个过程不可逆,意味着你无法从哈希值反推出原始密码,在应用配置中,直接使用哈希值作为连接密码的情况较少见,更多是用于存储用户登录密码,但如果看到一串看似无规律的固定长度字符串,它很可能就是哈希值。

- 常见算法:MD5、SHA-1、SHA-256、bcrypt等。

- 示例:

password_hash = "5e884898da28047151d0e56f8dc6292773603d0d6aabbdd5a7e3f..."(这是一个弱密码”password”的SHA-1哈希值) - 特点:安全性高,如果配置文件中是哈希值,通常意味着应用程序在连接数据库前,会通过某种机制(与另一个服务交互)来获取或验证真正的密码,或者这是一种误解——实际上这个哈希值可能用于其他目的,而非数据库连接密码,数据库连接密码本身通常需要是明文才能用于建立连接。

加密格式

与哈希不同,加密是双向的,数据通过一个密钥加密后,可以使用相同的或相关的密钥解密还原,在一些高安全要求的企业级应用中,配置文件中的密码可能是经过加密的。

- 示例:

password_enc = "U2FsdGVkX1+vupppZksvRf5pq5g5XjFRIipRkwB0K1Y96Qsv2Lm+31cmzaAILwyt"(这是一个使用AES算法加密的示例) - 特点:安全性极高,但管理复杂,应用程序在启动时,需要先通过一个内置的密钥或从外部密钥管理服务(KMS)获取解密密钥,才能解密出真正的数据库密码,你看到的将是无法直接阅读的加密字符串。

变量或占位符格式

在现代应用开发中,硬编码密码被视为一种不良实践,配置文件中可能不会直接出现密码,而是一个占位符或环境变量引用。

- 示例:

password = ${DB_PASSWORD}或password = #{systemProperties['db.pwd']} - 特点:灵活且安全,真正的密码值存储在应用运行环境的环境变量中,或由启动脚本动态注入,这种方式实现了配置与代码的分离,便于在不同环境(开发、测试、生产)间切换。

为了更清晰地对比,下表小编总结了不同格式的特点:

| 存储格式 | 示例 | 安全级别 | 适用场景 |

|---|---|---|---|

| 明文 | password="123456" | 极低 | 临时开发、内部测试 |

| 哈希 | password="5f4dcc3b..." | 高(但不适于连接) | 用户密码存储、数据完整性校验 |

| 加密 | password="U2FsdGVkX1..." | 高 | 高安全要求的生产环境 |

| 变量引用 | password="${DB_PASS}" | 高 | 现代云原生、容器化应用 |

实践步骤与安全建议

操作流程:

- 定位配置:根据软件类型,找到最可能的配置文件或环境变量设置。

- 查找关键字:在文件中搜索

password、db等关键词。 - 分析格式:观察找到的值是可读字符串、乱码字符串还是变量引用。

- 理解机制:根据格式,判断软件的密码管理机制,如果是加密或变量,你需要进一步了解解密密钥的来源或环境变量的设置方法。

重要安全建议:

- 权限最小化:确保只有必要的用户和服务账户才有权限读取包含敏感信息的配置文件。

- 避免明文:在任何非开发环境中,坚决杜绝使用明文密码。

- 使用专业工具:优先考虑使用环境变量、密钥管理服务(如HashiCorp Vault, AWS Secrets Manager)来管理数据库密码。

- 审计与轮换:定期审计密码存储方式,并建立密码定期轮换机制。

相关问答FAQs

问题1:如果我在配置文件中找到的密码是一串哈希值,我该如何获取原始密码来连接数据库?

解答:通常情况下,你无法从哈希值“获取”原始密码,因为哈希是单向的,如果配置文件中存储的是数据库连接密码的哈希值,这极有可能是一种误解或非常规的设计,数据库驱动程序在建立连接时需要原始的明文密码,更可能的情况是,这个哈希值并非用于直接连接,或者你看到的哈希值是其他用途(如验证某个配置项的完整性),正确的做法是检查应用程序的文档或源代码,了解其真正的密码获取机制,很可能密码是通过环境变量或一个独立的解密服务提供的,如果你是系统管理员且需要重置密码,通常需要在数据库管理系统中直接操作,然后更新应用程序配置中的密码值(以新的明文或加密形式)。

问题2:我正在使用一个Docker容器运行的应用,我检查了所有挂载的配置文件,都没有找到数据库密码,它可能在哪里?

解答:在Docker容器化场景中,将敏感信息如密码直接写入配置文件并挂载是不推荐的做法,密码最有可能通过以下两种方式注入:

- 环境变量:这是最常见的方式,在

docker run命令中使用-e标志,或者在docker-compose.yml文件中的environment部分定义,你可以使用docker inspect <容器名或ID>命令,查看容器的 “Config” -> “Env” 部分,找到类似DB_PASSWORD=...的环境变量。 - Docker Secrets:对于Docker Swarm或集成在Docker Compose中的更安全方案,密码可能被当作Secret来管理,Secrets会被挂载到容器内的一个特殊文件(通常在

/run/secrets/目录下),应用程序通过读取这个文件来获取密码,这种方式不会在docker inspect或docker-compose.yml中直接暴露密码内容,你需要检查docker secret ls和相关的服务配置来确认。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复