在信息技术领域,硬件与软件的协同工作构成了现代计算系统的基石,当硬件层面出现深层次的设计缺陷时,其影响将是深远且广泛的,2018年初,一个代号为“Spectre”和“Meltdown”的严重安全漏洞被公之于众,它揭示了近二十年来几乎所有现代处理器,尤其是Intel芯片,在性能优化设计上存在的根本性安全风险,对于当时广泛使用的服务器操作系统CentOS 7.4而言,这次事件无疑是一次严峻的考验,也促使系统管理员们必须迅速采取行动。

漏洞的本质:Spectre与Meltdown

要理解CentOS 7.4所面临的问题,首先需要洞悉这两个漏洞的内在机制,它们并非传统的软件错误,而是利用了处理器为了提升性能而采用的“推测执行”和“缓存”机制。

Meltdown(CVE-2017-5754),中文可译为“熔断”,其核心问题在于打破了用户程序与操作系统内核之间最基本的内存隔离屏障,在正常情况下,用户应用程序无权访问内核的内存空间,这是操作系统安全性的基础,Meltdown漏洞利用了处理器在处理某些指令时的一个竞态条件,使得恶意程序可以绕过权限检查,读取到本应受保护的内核内存数据,这相当于为攻击者打开了一扇通往系统核心机密(如密码、密钥等)的后门,此漏洞主要影响Intel处理器。

Spectre(CVE-2017-5751 & CVE-2017-5753),中文可译为“幽灵”,则是一个更为宽泛的漏洞类别,它不像Meltdown那样直接打破内核隔离,而是通过误导处理器进行错误的“推测执行”,从而诱使其他应用程序(甚至是浏览器中的JavaScript)泄露其私有内存中的数据,Spectre的影响范围更广,不仅限于Intel,AMD和ARM的部分处理器也受其影响,它利用的是处理器设计的共性,修复起来也更为复杂。

CentOS 7.4为何成为焦点

CentOS 7.4发布于2017年8月,其默认搭载的Linux内核版本为3.10.0-693.el7,这个内核版本在发布时,对于上述的硬件漏洞是未知的,因此系统本身不具备任何防护能力,当2018年初漏洞被披露时,全球数以百万计运行着CentOS 7.4(以及更早版本)的服务器瞬间暴露在巨大的风险之下,这些服务器承载着企业关键业务、数据库、Web服务等,一旦被攻击者利用,后果不堪设想,CentOS 7.4成为了这场安全风暴中一个备受关注的焦点,其后续的补丁发布和更新工作至关重要。

应对之策:内核更新与补丁

面对如此严峻的挑战,Red Hat(作为CentOS的上游)和CentOS社区迅速响应,解决方案的核心是更新Linux内核,通过软件层面的修改来缓解硬件漏洞带来的风险,主要的修复技术包括:

- 内核页表隔离:这是针对Meltdown漏洞的主要修复手段,KPTI通过为用户空间和内核空间维护两组独立的页表,彻底隔离了二者的内存访问,从而阻止了恶意程序通过Meltdown读取内核内存。

- Retpoline:这是谷歌提出的一种用于防御Spectre V2变体的软件技术,它通过修改间接分支的预测机制,阻止了推测执行被恶意利用。

对于CentOS 7.4用户而言,最直接、最有效的操作就是执行系统更新,通过yum update命令,系统会自动下载并安装包含上述修复补丁的新版内核,更新完成后,系统需要重启以加载新的、安全的内核。

性能影响的权衡

安全性的增强往往伴随着性能的牺牲,由于KPTI等补丁改变了内核最底层的运行机制,增加了系统调用和中断处理的复杂性,因此不可避免地会带来一定的性能开销,性能影响的大小与具体的应用场景密切相关。

了不同类型工作负载可能受到的性能影响预估:

| 工作负载类型 | 性能影响预估 | 说明 |

|---|---|---|

| 数据库 (I/O密集) | 5% – 30% | 频繁的系统调用和上下文切换导致开销增加 |

| Web服务器 (网络密集) | 2% – 10% | 网络数据包处理涉及大量内核交互,受影响明显 |

| 科学计算 (CPU密集) | 0% – 5% | 主要在用户空间计算,影响相对较小,主要在内存访问时 |

| 虚拟化环境 | 5% – 20% | 额外的上下文切换和虚拟化退出开销 |

对于大多数应用而言,这种性能损失是完全可以接受的,毕竟它换来了至关重要的安全保障,管理员需要根据自身业务的特点,评估性能影响,并可能需要进行相应的硬件或架构调整。

如何验证系统是否已修复

更新系统后,管理员需要确认补丁已成功应用,可以通过以下两种方式进行验证:

- 检查内核版本:使用

uname -r命令,已修复的内核版本通常应为10.0-693.11.1.el7.x86_64或更高,版本号中的.11.1或更高数字表示包含了Meltdown和Spectre的修复。 - 检查漏洞状态文件:在较新的Linux系统中,内核会通过

/sys/devices/system/cpu/vulnerabilities/目录下的文件暴露当前系统对已知漏洞的状态,可以执行cat /sys/devices/system/cpu/vulnerabilities/meltdown和cat /sys/devices/system/cpu/vulnerabilities/spectre_v2,如果显示为Mitigation: __user pointer sanitization或Mitigation: Full generic retpoline等信息,则说明系统已受到保护。

CentOS 7.4与Intel bug的交集,是现代IT运维中一次典型的安全应急响应案例,它深刻地揭示了底层硬件安全对整个软件栈的巨大影响,也再次强调了及时更新和补丁管理在维护系统健康与安全中的核心地位。

相关问答FAQs

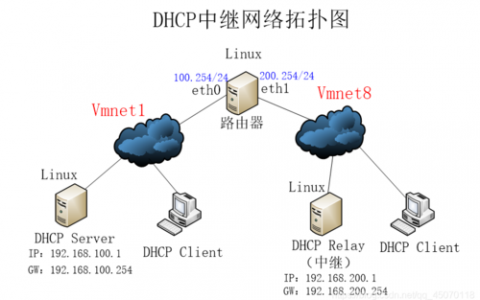

问题1:如果我的CentOS 7.4系统因为特殊原因(如处于隔离网络)无法直接连接到互联网进行更新,应该如何处理?

解答: 对于无法连接外网的隔离环境,可以采用本地或内部Yum仓库的方式进行更新,具体步骤如下:

- 在一台可以连接互联网的、相同系统版本(如CentOS 7.4)的机器上,使用

yumdownloader或yum install --downloadonly命令下载所有需要的更新包(特别是内核包及其依赖)。 - 将下载好的RPM包通过U盘、移动硬盘等介质拷贝到隔离网络中的服务器上。

- 在隔离服务器上,使用

rpm -Uvh *.rpm命令进行本地安装,更规范的做法是,在内部网络搭建一个本地Yum仓库(如使用createrepo命令),将所有RPM包放入仓库目录,然后配置目标服务器的Yum源指向该内部仓库,之后就可以像在线一样使用yum update进行统一管理和更新了。

问题2:这些Intel漏洞的补丁是一次性的吗,还是需要持续关注?

解答: 不是一次性的,需要持续关注,Spectre和Meltdown并非两个孤立的漏洞,而是一类漏洞的统称,自2018年初以来,研究人员陆续发现了这些漏洞的多个新变体(如Spectre V1, V2, V3, V4等,以及后续的Foreshadow, Fallout, ZombieLoad等),处理器厂商和操作系统开发者也在不断地发布新的微码和内核补丁来应对这些新发现的攻击向量,即使系统在2018年已经打上了补丁,也必须保持定期的安全更新习惯,跟踪最新的安全公告,确保系统能够抵御所有已知变体的攻击,安全是一个持续对抗的过程,而非一劳永逸的解决方案。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复