在服务器和开发者社区中,CentOS因其稳定性和源自Red Hat Enterprise Linux (RHEL)的基因而备受青睐,常常被贴上“安全”、“可靠”的标签,这引发了一个常见且重要的问题:CentOS会中毒吗?答案是肯定的,尽管其面临的威胁形态和感染途径与Windows系统有显著不同,但CentOS绝非百毒不侵的“安全孤岛”,理解其安全机制、潜在威胁及防护策略,对于每一位系统管理员和用户都至关重要。

CentOS的安全基石:为何它“看似”百毒不侵

Linux系统,包括CentOS,在设计上就具备了许多内建的安全优势,这使得它们在抵御传统病毒方面表现出色。

- 严格的权限管理模型:CentOS基于Unix的权限模型,核心是用户权限分离,普通用户默认没有权限修改系统核心文件或执行关键操作,恶意软件若以普通用户身份运行,其破坏力将被极大限制,获取root权限是攻击者的终极目标,但这通常需要额外的步骤,如利用漏洞或骗取管理员凭证。

- 开源与社区审查:Linux内核及大多数核心软件都是开源的,全球成千上万的开发者和安全专家持续审查代码,使得漏洞能被相对快速地发现和修复,CentOS通过其软件仓库(如YUM/DNF)提供的软件包都经过了严格测试和签名验证,从源头上降低了安装恶意软件的风险。

- 较小的桌面市场份额:在桌面领域,Linux的占有率远低于Windows,针对普通用户的、通过邮件附件、U盘传播或诱导点击的传统病毒在Linux上非常罕见,因为攻击者投入产出比太低。

这些优势主要防御的是传统意义上的“病毒”,在当今的网络威胁环境中,CentOS作为服务器的首选系统之一,正面临着更具针对性和隐蔽性的攻击。

现实的威胁:CentOS系统如何“中招”?

CentOS系统面临的威胁主要不是来自自我复制的病毒,而是来自各种类型的恶意软件和黑客的直接攻击,以下是几种主要的感染途径:

- 系统与应用软件漏洞:这是最常见也是最危险的攻击向量,无论是操作系统内核、OpenSSH、Web服务器(如Nginx、Apache),还是运行在其上的应用程序(如WordPress、Java框架),任何未及时修补的已知漏洞都可能成为攻击者入侵的突破口,臭名昭著的Log4j漏洞就曾让无数Linux服务器陷入险境。

- 弱口令与暴力破解:SSH是管理远程Linux服务器的标准方式,但也因此成为攻击者的主要目标,使用弱密码或默认密码的账户极易被自动化工具进行暴力破解,一旦攻击者获取了SSH登录权限,他们就可以尝试进一步提权。

- 不安全的软件来源:为了安装某些软件,用户可能会添加第三方软件仓库或直接从网上下载未经验证的脚本、RPM包进行安装,这些来源的软件可能被捆绑了后门、挖矿程序或其他恶意代码。

- 恶意脚本与供应链攻击:攻击者可能会在GitHub等平台发布看似有用的脚本或工具,其中暗藏恶意指令,供应链攻击也日益增多,即攻击者通过入侵某个流行软件库的开发流程,将恶意代码注入到正常的软件更新中,从而感染所有下载和更新的用户。

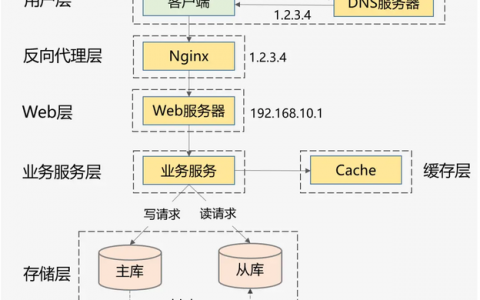

针对服务器的恶意软件类型多样,下表列举了几种常见的类型:

| 恶意软件类型 | 主要目标 | 典型行为 |

|---|---|---|

| 勒索软件 | 经济利益 | 加密服务器上的重要文件(如数据库、网站文件),索要赎金以换取解密密钥。 |

| 挖矿木马 | 算力劫持 | 侵占系统CPU/GPU资源进行加密货币挖矿,导致服务器性能急剧下降、电费增加。 |

| 后门程序 | 持久控制 | 在系统中留下隐蔽的访问通道,允许攻击者随时远程控制服务器,窃取数据或发动进一步攻击。 |

| 僵尸网络 | 网络攻击 | 将服务器变成僵尸网络的一员,受控于C&C服务器,用于发动DDoS攻击、发送垃圾邮件等。 |

构建坚固防线:CentOS安全最佳实践

既然CentOS存在风险,那么采取主动的防御措施就显得至关重要,安全不是一个产品,而是一个持续的过程。

- 及时更新系统:这是最基本也是最重要的一条,定期运行

sudo yum update或sudo dnf update,确保所有系统软件和应用程序都安装了最新的安全补丁。 - 强化访问控制:

- 禁止root用户直接通过SSH登录,改用普通用户登录后再通过

su -或sudo提权。 - 使用SSH密钥认证代替密码认证,并禁用密码登录。

- 修改SSH默认端口(22)以减少被自动化扫描发现的概率。

- 禁止root用户直接通过SSH登录,改用普通用户登录后再通过

- 配置防火墙:CentOS默认使用

firewalld,确保只开放必要的端口,如HTTP(80)、HTTPS(443)以及你自定义的SSH端口,其余端口一律关闭。 - 安装必要的安全工具:

- Fail2ban:监控日志文件,自动将多次尝试登录失败等恶意行为的IP地址加入防火墙黑名单。

- ClamAV:开源的反病毒引擎,虽然主要用于邮件网关或文件服务器扫描,但也可以用于定期扫描服务器文件,发现已知的恶意软件。

- rkhunter / chkrootkit:定期扫描系统,检测是否存在rootkit(一种高级的恶意软件)的痕迹。

- 定期备份:制定并严格执行备份计划,将重要数据备份到异地或独立的存储设备,这是对抗勒索软件的最后一道,也是最有效的防线。

CentOS确实会“中毒”,但其“病症”更多表现为服务器被入侵、植入恶意软件,而非传统意义上的病毒感染,其强大的安全架构为我们提供了坚实的基础,但真正的安全来自于系统管理员的责任心和专业操作,通过遵循最佳实践,保持系统更新,并实施多层防御策略,我们可以极大地降低CentOS系统被攻击的风险,确保其稳定、安全地运行。

相关问答FAQs

Q1: 我需要为我的CentOS服务器安装像Windows那样的实时杀毒软件吗?

A1: 通常情况下,不需要,传统的实时杀毒软件在Linux服务器上的作用有限,并且可能会消耗不必要的系统资源,Linux的威胁模型主要在于漏洞利用和权限提升,而不是文件感染,在某些特定场景下,安装反病毒扫描工具是有益的,如果你的CentOS服务器作为文件共享服务器(如Samba)为Windows客户端提供服务,或者作为邮件网关,使用ClamAV等工具定期扫描文件,可以防止恶意软件在不同平台间传播,对于大多数Web服务器或应用服务器,更关键的是做好漏洞管理、访问控制和入侵检测。

Q2: 如果我怀疑我的CentOS服务器已经被入侵,应该从哪里开始排查?

A2: 排查入侵需要系统性的方法,可以从以下几个方面入手:

- 检查异常进程:使用

top、htop或ps aux命令查看当前运行的进程,寻找CPU或内存占用异常高、名称可疑或你不认识的进程。 - 检查网络连接:使用

netstat -tulnp或ss -tulnp查看系统当前监听的端口和已建立的连接,注意是否有未知或可疑的连接。 - 审查登录日志:检查

/var/log/secure(SSH登录日志)、/var/log/messages和last、lastb命令的输出,寻找非工作时间的成功登录、大量的失败登录尝试或来自异常IP的登录记录。 - 使用入侵检测工具:运行

rkhunter或chkrootkit这类工具,它们能自动扫描系统,检测已知的rootkit、后门和系统二进制文件的异常改动。 - 检查定时任务:检查

/etc/crontab、/etc/cron.*目录以及用户的crontab(crontab -l),攻击者常常利用定时任务来维持持久化。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复