在复杂的虚拟化网络环境中,对网络数据包进行捕获与分析是解决网络连接问题、排查安全威胁以及优化性能的关键手段,当运行在VMware环境中的CentOS系统出现网络故障时,掌握高效的抓包技巧能够迅速定位问题根源,本文将详细阐述在VMware的CentOS虚拟机中进行网络抓包的完整流程,从准备工作到高级技巧,旨在为系统管理员和网络工程师提供一份清晰、实用的操作指南。

抓包前的准备工作

在开始抓包之前,确保环境已经准备就绪,这能有效避免后续操作中遇到不必要的障碍。

确认VMware网络模式

VMware提供多种网络连接模式,不同的模式决定了虚拟机与外部网络以及宿主机之间的通信方式,直接影响抓包所能见到的流量范围。

- Bridged(桥接模式):虚拟机直接连接到物理网络,拥有与宿主机在同一网段的独立IP地址,在此模式下,虚拟机可以看到物理网络中的所有广播流量以及发往自身的单播流量。

- NAT(网络地址转换模式):虚拟机通过VMware内置的NAT服务访问外部网络,虚拟机处于一个私有网段,外部网络无法直接访问,抓包时主要看到的是与NAT网关以及虚拟机之间的流量。

- Host-Only(仅主机模式):虚拟机仅与宿主机通信,形成一个封闭的网络环境,抓包范围仅限于宿主机和虚拟机之间。

理解当前的网络模式是分析抓包结果的前提,为了模拟真实的网络环境或进行深度故障排查,桥接模式是首选。

安装抓包工具

CentOS系统默认可能未安装抓包工具,最常用且功能强大的命令行抓包工具是tcpdump,可以通过yum或dnf包管理器轻松安装。

sudo yum install -y tcpdump

如果希望在图形界面下进行更深入的分析,也可以安装Wireshark的命令行版本(tshark)或其完整GUI版本(如果在图形化环境中)。

sudo yum install -y wireshark-cli

安装完成后,使用tcpdump --version命令验证是否安装成功。

核心技能:tcpdump 命令详解与实战

tcpdump是网络工程师的瑞士军刀,其强大的过滤能力是高效抓包的核心,其基本语法为:tcpdump [options] [expression]。

基本命令示例

以下是一些最常用的tcpdump命令组合,涵盖了大多数日常场景。

查看可用网络接口:

tcpdump -D

此命令会列出所有可供抓包的网络接口,如

eth0、any等。在指定接口上抓包:

sudo tcpdump -i eth0

-i参数指定网络接口,直接执行会实时打印出数据包信息,直到按Ctrl+C停止。限制抓包数量:

sudo tcpdump -i eth0 -c 100

-c参数用于指定捕获的数据包数量,这在测试或只想获取少量样本时非常有用,可以避免屏幕被海量信息淹没。将抓包结果保存到文件:

sudo tcpdump -i eth0 -w /tmp/capture.pcap

-w参数将捕获的原始数据包写入指定文件(通常以.pcap为后缀),这是推荐的做法,因为它对服务器性能影响较小,并且便于后续使用Wireshark等工具进行详细分析。从文件读取并分析抓包结果:

tcpdump -r /tmp/capture.pcap

-r参数用于读取之前保存的.pcap文件。

高效过滤表达式

过滤表达式是tcpdump的精髓,它能帮助你从海量流量中精准定位目标数据包。

基于主机/IP过滤:

# 抓取与特定主机(IP或域名)相关的所有流量 sudo tcpdump -i eth0 host 192.168.1.100 # 抓取源地址或目标地址为特定IP的流量 sudo tcpdump -i eth0 src host 192.168.1.100 sudo tcpdump -i eth0 dst host 192.168.1.100

基于端口过滤:

# 抓取所有经过端口80(HTTP)的流量 sudo tcpdump -i eth0 port 80 # 抓取源端口为22(SSH)的流量 sudo tcpdump -i eth0 src port 22

基于协议过滤:

# 只抓取ICMP协议(如ping命令)的包 sudo tcpdump -i eth0 icmp # 只抓取TCP或UDP协议的包 sudo tcpdump -i eth0 tcp sudo tcpdump -i eth0 udp

组合过滤(AND, OR, NOT):

# 抓取主机192.168.1.100与端口443(HTTPS)之间的通信 sudo tcpdump -i eth0 'host 192.168.1.100 and port 443' # 抓除端口22(SSH)之外的所有流量 sudo tcpdump -i eth0 not port 22 # 抓取两个不同端口的流量 sudo tcpdump -i eth0 'port 80 or port 443'

提示:当组合过滤条件较复杂时,建议使用单引号将表达式括起来,防止shell特殊字符引起歧义。

提升可读性与性能的选项

不解析主机名和端口名:

sudo tcpdump -i eth0 -nn

-n选项禁止将IP地址解析为主机名,-nn则同时禁止解析端口号,这能显著提高tcpdump的运行速度,并直接显示原始的IP和端口信息,便于分析。显示更详细的信息:

sudo tcpdump -i eth0 -vv

使用

-v、-vv或-vvv可以增加输出信息的详细程度,如数据包的TTL、ID、校验和等。

在VMware环境中的特殊考量

在虚拟化环境中抓包,有一些物理环境不存在的特殊点需要注意。

混杂模式

tcpdump默认会尝试将网卡置于混杂模式,以捕获流经网卡的所有数据包,而不仅仅是发往本机MAC地址的包,在VMware中,虚拟交换机(vSwitch)默认的安全策略可能会拒绝虚拟机的混杂模式请求,如果发现无法捕获某些预期的流量(如同网段其他主机的通信),需要登录VMware vSphere或Workstation,检查并修改虚拟交换机或端口组的安全设置,将“混杂模式”策略设置为“接受”。

抓包位置的选择

在VMware环境中,抓包可以发生在多个层面:

- CentOS虚拟机内部:如本文所述,使用

tcpdump在虚拟机的操作系统层面抓包,这是最直接、最常用的方法,能反映操作系统“看到”的网络世界。 - 宿主机层面:在物理宿主机上使用抓包工具(如Wireshark)监控连接到虚拟交换机的虚拟网卡(如

VMnetx)。 - 物理网络交换机:通过端口镜像(SPAN/RSPAN)功能,将虚拟机所在的物理上行端口的流量复制到另一个端口进行监控。

选择哪个层面取决于问题的性质,如果问题局限于虚拟机内部,在CentOS中抓包即可,如果怀疑是虚拟化层面或物理网络的问题,则需要上升到更高层面进行抓包。

分析与小编总结

完成抓包后,将.pcap文件下载到本地,使用Wireshark进行图形化分析是最高效的方式,Wireshark提供了协议着色、流跟踪、专家系统等强大功能,可以极大地简化分析过程。

在VMware的CentOS虚拟机中熟练运用tcpdump进行抓包,是一项至关重要的技能,它要求操作者不仅要熟悉命令本身,更要理解其背后的网络原理和虚拟化环境的特殊性,通过系统地准备、精准地过滤和深入地分析,任何复杂的网络问题都将无所遁形。

相关问答 (FAQs)

问题1:在VMware的CentOS虚拟机中,为什么我使用tcpdump无法抓取到其他虚拟机的流量?

解答:这通常是由两个主要原因造成的,VMware的虚拟交换机(vSwitch)出于安全考虑,默认启用了端口隔离或MAC地址过滤机制,它只会将单播流量转发给目标MAC地址对应的虚拟机,即使你将tcpdump设置为混杂模式,如果vSwitch的安全策略不允许,虚拟机网卡也收不到这些流量,你需要登录到VMware的管理界面(如vCenter或ESXi Host Client),找到对应的虚拟交换机或端口组,在“安全策略”中,将“混杂模式”从“拒绝”更改为“接受”,请确保你拥有执行tcpdump的足够权限,通常需要使用sudo来运行命令。

问题2:tcpdump 和 Wireshark 有什么区别?在实际工作中应该如何选择?

解答:tcpdump和Wireshark是网络分析领域的两大基石工具,它们相辅相成,但侧重点不同。

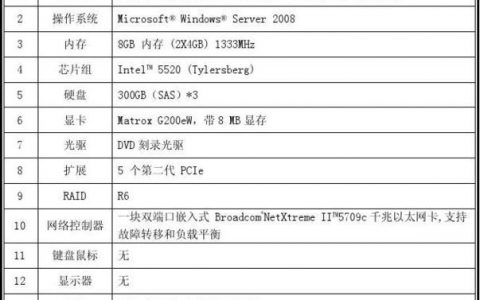

| 特性 | tcpdump | Wireshark |

|---|---|---|

| 界面 | 命令行界面(CLI) | 图形用户界面(GUI) |

| 资源占用 | 非常轻量,适合在资源受限的服务器上长期运行或直接抓包 | 资源占用较高,主要用于离线深度分析 |

| 使用场景 | 远程服务器快速抓包、自动化脚本、实时监控 | 复杂协议解码、流量可视化、专家级分析、报告生成 |

| 过滤能力 | 强大的BPF过滤器,在抓包时应用,效率高 | 强大的显示过滤器,在已捕获的数据上应用,灵活直观 |

选择建议:最佳实践是结合使用两者,在需要监控的CentOS服务器上,使用tcpdump -w命令将流量捕获到.pcap文件中,这种方式对服务器性能影响最小,将.pcap文件下载到你的工作站,使用功能强大的Wireshark进行细致、可视化的分析。用tcpdump捕获,用Wireshark分析。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复