核心功能:网络犯罪的“心脏”

黑客团伙的服务器承担着多种关键职能,如同一个邪恶公司的总部,协同运作以实现其非法目标。

命令与控制中心

这是其最核心的角色,黑客通过构建僵尸网络,将数以万计的被感染计算机(称为“僵尸”或“肉鸡”)连接起来,C&C服务器就像一个傀儡师,向这些“僵尸”发送指令,令它们同步发起分布式拒绝服务攻击、发送垃圾邮件、窃取数据或加密文件(勒索软件),没有C&C服务器,僵尸网络便群龙无首,失去威胁。

数据仓库与销赃渠道

每一次成功的网络入侵,无论是窃取个人身份信息、金融账户凭证,还是企业知识产权,这些海量数据都需要一个安全的存储地点,黑客团伙的服务器便充当了这样的“数字保险库”,这里不仅是数据的临时或长期存放地,更是暗网市场交易的后台,黑客们在此分拣、打包和出售他们窃取的“数字商品”,完成非法变现的最后一步。

攻击发起平台

除了控制僵尸网络,这些服务器也直接作为攻击的起点,钓鱼网站被托管在这些服务器上,诱骗用户输入敏感信息;恶意软件的下载链接也指向这里,确保新的受害者能够被持续感染,它们是网络攻击的“军火库”和“发射台”。

技术特点:隐藏与坚固的“堡垒”

为了躲避追踪和打击,黑客团伙在服务器的部署和维护上极尽所能,构筑起坚固的技术壁垒。

- 高度匿名性:服务器的真实物理位置被层层伪装,黑客普遍使用Tor(洋葱网络)、VPN、多层代理链等技术,使得追踪其真实IP地址变得异常困难。

- 冗余与分布式架构:为了防止单点故障,一个黑客团伙通常在全球不同国家、不同服务商处部署多台功能相同或互为备份的服务器,一旦一台被关闭,流量和指令可以迅速切换到备用服务器上,保证犯罪活动的连续性。

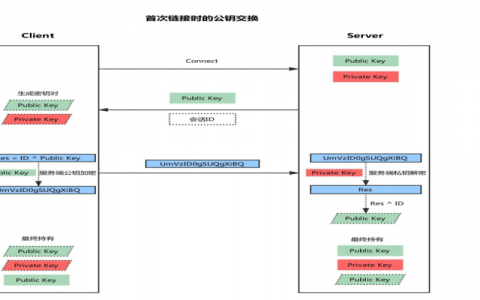

- 严密的安全防护:讽刺的是,黑客会使用企业级的安全措施来保护自己的服务器,这包括配置复杂的防火墙规则、部署入侵检测系统(IDS/IDS)、对数据进行高强度加密,并采用严格的访问控制,防止内部成员的背叛或外部渗透。

- 地理位置的策略性选择:服务器常被部署在那些网络犯罪立法不完善、司法管辖权模糊或与国际执法机构合作较少的国家或地区,为自身创造一个“避风港”。

为了更清晰地展示其多样性,下表列举了常见的服务器类型及其作用:

| 类型 | 主要功能 | 特征 |

|---|---|---|

| 命令与控制服务器 | 向僵尸网络下达指令,管理“肉鸡” | 通常高度隐藏,通信流量经过加密和混淆 |

| 资源服务器 | 存放攻击工具、恶意软件、钓鱼页面 | 带宽较高,内容更新频繁,可能使用CDN加速 |

| 跳板服务器 | 作为攻击的中间环节,隐藏真实攻击源 | 通常是被入侵的合法服务器,生命周期短 |

| 数据服务器 | 存储、处理和交易窃取来的数据 | 存储容量大,安全性极高,访问权限严格控制 |

打击与溯源:永不停止的“暗战”

尽管黑客团伙的服务器构筑森严,但全球的安全研究者和执法机构从未停止过与之斗争,这场“暗战”主要在两个层面展开。

技术对抗:安全专家通过恶意软件逆向工程,分析其通信协议,从而定位C&C服务器的地址,蜜罐技术则通过模拟易受攻击的系统,诱骗黑客前来攻击,从而捕获其攻击手法和服务器信息,大数据流量分析也能够从海量网络数据中识别出异常的通信模式,进而发现隐藏的C&C基础设施。

国际合作与司法打击:跨国的网络犯罪行为必然需要跨国协作,国际刑警组织、欧洲刑警组织以及各国的计算机应急响应小组(CERT)之间建立了紧密的合作机制,通过分享情报、协同行动,执法机构得以对黑客团伙的服务器集群进行“端掉式”打击,近年来,对Emotet、Qakbot等大型僵尸网络的清剿行动,就是国际协作的成功典范,这些行动不仅关闭了大量C&C服务器,还缴获了犯罪团伙的资金和身份信息。

黑客团伙的服务器是网络犯罪链条上至关重要的一环,它既是攻击的起点,也是数据的终点,更是整个犯罪组织的神经中枢,围绕这些服务器的攻防,构成了网络安全领域最激烈、最持久的战线。

相关问答 (FAQs)

Q1:普通个人用户应如何防范来自黑客团伙服务器的威胁?

A1:普通用户可以采取以下措施有效降低风险:保持操作系统和所有应用程序(尤其是浏览器和办公软件)为最新版本,及时修补安全漏洞,启用强密码策略,并为所有重要账户(邮箱、银行、社交媒体)开启双因素认证(2FA),提高警惕,对来源不明的邮件、链接和附件保持怀疑,不轻易点击,安装并更新信誉良好的防病毒软件,定期进行全盘扫描。

Q2:既然知道服务器的存在,为什么执法部门不能直接将其关闭?

A2:直接关闭服务器面临多重挑战,首先是定位困难,匿名技术使得服务器的真实物理位置难以确定,其次是司法管辖权问题,即使定位到服务器位于某个国家,执法行动也需要该国法律授权和当地警方的配合,过程漫长且复杂,最后是战术考量,有时执法机构会选择长期监控而非立即关闭,以便收集更多关于犯罪团伙成员、活动模式和受害范围的证据,力求实现一网打尽,而非仅仅打掉一个服务器节点。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复