AS3(ActionScript 3)是Adobe Flash平台的核心编程语言,主要用于开发富互联网应用(RIA)、游戏和动画,随着Flash Player在2020年底停止支持,许多基于AS3的项目面临迁移需求,将AS3代码转换为JavaScript(简称“AS3JS”)成为保留功能的重要途径,但转换后的JS代码在浏览器端完全可见,存在逻辑泄露、篡改和盗用风险,AS3JS加密成为保护代码安全的关键技术,本文将详细分析其必要性、方法、实现步骤及注意事项。

AS3JS加密的必要性

AS3代码转换为JS后,由于JS的“解释执行”特性,代码逻辑可通过浏览器开发者工具直接查看,甚至被复制或修改,这种暴露会带来多重风险:

- 核心算法泄露:游戏逻辑、数据处理算法等核心代码若被逆向,可能导致竞品抄袭或功能破解;

- 业务篡改:恶意用户可能修改JS代码绕过前端校验(如积分计算、权限验证),影响系统安全性;

- 知识产权侵权:企业投入开发的AS3代码(如交互组件、动画引擎)可能被非法复制,造成经济损失;

- 合规风险:金融、医疗等领域的应用若涉及敏感数据,未加密的JS代码可能违反数据保护法规(如GDPR)。

对AS3JS进行加密是保护项目安全、维护知识产权的必要措施。

AS3JS加密的主要方法

根据保护强度和实现原理,AS3JS加密可分为以下几类,开发者需结合项目需求选择或组合使用:

代码混淆(Obfuscation)

混淆是最基础的加密方式,通过改变代码结构增加逆向难度,但不改变执行逻辑,常见手段包括:

- 标识符重命名:将变量名、函数名(如

calculateScore改为_0x1a2b)、类名替换为无意义的短名称; - 字符串加密:将代码中的字符串(如提示文本、API地址)转为字符编码或数组,运行时动态解密;

- 控制流扁平化:打乱代码执行顺序,通过跳转指令重构逻辑,使代码难以理解;

- 死代码插入:添加无用的代码片段(如空函数、无效判断),增加逆向时的干扰。

优点:实现简单,工具成熟,对性能影响小;

缺点:可通过专业工具(如JSDetox)部分还原,仅适用于一般保护场景。

代码压缩(Minification)

压缩通过移除空格、注释、缩短变量名等方式减少代码体积,间接提升逆向难度,常用工具包括UglifyJS、Terser等。

示例:

原始代码:function getUserInfo(id) { return {name: "Alice", age: 25}; }

压缩后:function getUserInfo(n){return{name:"Alice",age:25}}

注意:压缩仅减少代码量,不提供实质性保护,需与混淆结合使用。

加密算法(Encryption)

对JS代码进行高强度加密,运行时动态解密执行,核心思路是将代码转为密文,通过特定函数(如eval、Function)在内存中解密后执行。

- 对称加密:使用AES、DES等算法,需提前将密钥嵌入代码(存在泄露风险);

- 非对称加密:通过RSA加密代码,私钥存于服务器,前端请求解密接口(避免密钥硬编码);

- 自定义加密:结合异或、位移等操作设计轻量级加密,适合对性能要求高的场景。

示例(AES加密伪代码):

// 加密后的代码字符串(密文) var encryptedCode = "U2FsdGVkX1+..."; // 运行时解密 var decryptedCode = CryptoJS.AES.decrypt(encryptedCode, "secretKey").toString(CryptoJS.enc.Utf8); eval(decryptedCode); // 执行解密后的代码

优点:保护强度高,可抵御普通逆向;

缺点:依赖eval可能被浏览器安全策略阻止,密钥管理复杂。

WebAssembly(WASM)结合

将AS3核心逻辑编译为WASM(WebAssembly),利用WASM的二进制特性增强逆向难度,AS3可通过CrossBridge、FlasCC等工具转为WASM,再与JS交互。

优势:

- WASM代码更接近机器码,反编译难度远高于JS;

- 执行性能接近原生代码,适合游戏、计算密集型场景;

- 可通过WASM的模块化设计隐藏核心逻辑。

局限:开发成本高,需额外处理AS3到WASM的兼容性问题。

分离核心逻辑与接口

将敏感代码(如算法、业务逻辑)保留在服务器端,JS仅负责交互和数据展示,游戏中的“得分计算”由服务器完成,JS仅提交用户操作并返回结果。

优点:从根本上避免核心代码暴露;

缺点:依赖网络请求,增加服务器负载,可能影响用户体验(如延迟)。

AS3JS加密实现步骤

以“混淆+AES加密”组合方案为例,具体流程如下:

代码转换

使用工具(如Apache FlexJS、CreateJS)将AS3项目转换为JS代码,确保转换后功能正常。

识别加密范围

分析JS代码,标记需要加密的核心模块(如算法函数、配置文件),排除UI渲染等非敏感代码(避免过度加密影响性能)。

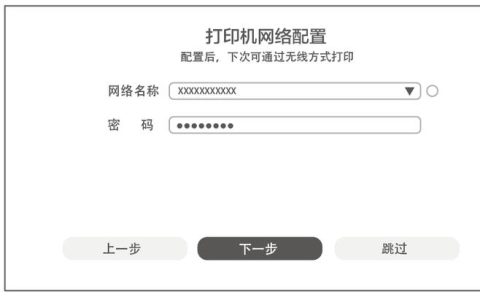

选择工具并配置

- 混淆工具:选用JavaScript Obfuscator,配置选项包括:

- 标识符重命名:启用

renameGlobals、renameProperties; - 字符串加密:选择

stringArray编码,设置stringArrayThreshold(如0.8); - 控制流扁平化:启用

controlFlowFlattening(强度设为中等)。

- 标识符重命名:启用

- 加密工具:使用CryptoJS库实现AES加密,密钥通过服务器动态下发(避免硬编码)。

加密与测试

- 混淆JS代码,生成

obfuscated.js; - 对

obfuscated.js进行AES加密,得到encrypted.js; - 编写解密脚本(如

decrypt.js),在页面加载时先执行解密,再加载encrypted.js; - 测试功能完整性(如交互、数据计算)及性能(加载时间、内存占用)。

部署与优化

- 将加密后的JS代码部署至CDN,提升加载速度;

- 配置HTTP头(如

Content-Security-Policy)限制eval和内联脚本,防止XSS攻击; - 监控代码泄露情况,定期更新加密策略。

加密方法对比

| 方法 | 保护强度 | 性能影响 | 实现难度 | 适用场景 |

|---|---|---|---|---|

| 代码混淆 | 低 | 低 | 低 | 一般逻辑保护,非核心代码 |

| 代码压缩 | 极低 | 低 | 低 | 辅助手段,需配合其他方法 |

| 加密算法 | 中 | 中 | 中 | 核心算法、敏感数据 |

| WASM结合 | 高 | 高 | 高 | 游戏、计算密集型应用 |

| 分离核心逻辑 | 极高 | 中 | 中 | 高安全性需求,可接受服务器依赖 |

相关问答FAQs

Q1:AS3JS加密后代码是否绝对安全?如何进一步提升安全性?

A1:没有绝对安全的代码,任何加密都可能被专业逆向工程破解,提升安全性的建议包括:

- 多层加密:混淆+AES+WASM组合使用,增加逆向成本;

- 动态密钥:通过服务器下发临时密钥,避免密钥硬编码;

- 代码签名:对加密后的JS进行数字签名,验证完整性;

- 定期更新:根据逆向技术发展调整加密策略,如更换混淆算法。

Q2:AS3JS加密会影响页面加载性能吗?如何优化?

A2:加密可能增加JS体积和解密时间,导致加载延迟,优化措施包括:

- 按需加密:仅加密核心模块,非敏感代码保持原样;

- 懒加载:延迟加载加密代码,待页面初始化后再执行;

- 压缩传输:对加密后的JS启用Gzip/Brotli压缩,减少网络传输时间;

- WASM优化:将高频逻辑转为WASM,利用其高效执行特性弥补解密开销。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复