在局域网环境中,ARP(地址解析协议)是连接IP地址与MAC地址的重要桥梁,但其设计缺陷使其易成为攻击目标,ARP攻击通过伪造IP-MAC映射关系,可实现中间人窃听、网络劫持甚至全网瘫痪,而单机版ARP防火墙作为针对单台终端的防护工具,能有效抵御此类攻击,保障本地网络安全。

ARP攻击与单机版ARP防火墙的核心逻辑

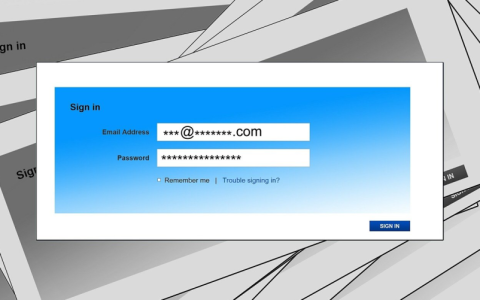

ARP协议的工作原理是通过广播发送ARP请求“谁是IP地址X,请告知你的MAC地址”,目标主机响应后,双方建立IP-MAC绑定缓存,但ARP协议缺乏身份验证机制,攻击者可发送伪造的ARP响应包,强制更新本地或网关的ARP缓存,将通信流量导向恶意主机,攻击者伪造网关IP对应的MAC地址为自身MAC,本机所有流量会先经过攻击者,导致账号密码、敏感数据泄露。

单机版ARP防火墙的核心功能即“守护本机ARP缓存合法性”,它通过两种方式实现防护:一是“静态绑定”,将本机IP、MAC及网关IP、MAC手动设置为固定映射,拒绝任何非法变更;二是“动态监控”,实时分析本地ARP数据包,当检测到伪造响应(如同一IP对应多个MAC、非网关主机发送网关MAC响应等)时,自动拦截并告警,相比企业级分布式防护方案,单机版更聚焦终端个体,无需额外硬件,适合个人用户或中小企业员工电脑部署。

单机版ARP防火墙的核心功能特点

实时ARP数据包监控与智能分析

防火墙驱动层深度过滤所有ARP请求/响应包,通过内置规则库识别异常行为,正常网关ARP响应包应来自物理网关设备(MAC地址固定),若本机收到其他MAC地址声称“我是网关”,则判定为欺骗攻击并拦截,部分工具还支持“信任列表”,可自定义允许通信的IP-MAC对,提升防护精准度。

IP-MAC静态绑定与动态防护

静态绑定是基础防护手段,用户可通过命令行(如Windows的arp -s)或图形界面将本机IP与MAC、网关IP与MAC绑定,绑定后本地ARP缓存条目变为“静态”,不会被ARP包动态更新,动态防护则在此基础上增强,即使未提前绑定,防火墙也能通过学习正常通信模式(如网关定期广播的ARP包),自动建立可信IP-MAC映射,拦截偏离模式的异常包。

攻击检测与实时告警

当检测到ARP攻击时,防火墙会通过弹窗、声音或日志实时告警,提示攻击源IP、MAC及攻击类型(如网关欺骗、本机欺骗),部分工具还支持“攻击溯源”,记录攻击数据包详情(如时间戳、数据包内容),辅助用户定位攻击者。

网络流量保护与数据安全

除防御ARP欺骗外,部分单机版防火墙集成“流量加密”或“VPN代理”功能,在流量被劫持时通过加密传输防止数据泄露,当检测到ARP攻击导致流量被导向恶意节点时,自动启用本地VPN,将数据通过加密通道发送至真实网关。

轻量化与低资源占用

单机版防火墙通常无需安装服务器端,仅作为客户端软件运行,资源占用低(CPU使用率<5%,内存<50MB),不会影响系统性能,同时支持“免安装”版本(如绿色版),插入U盘即可使用,适合临时防护需求。

单机版ARP防火墙的功能与防护效果对比

| 功能模块 | 功能描述 | 防护效果 |

|---|---|---|

| 实时监控 | 持续监听本地网卡ARP数据包,解析源/目标IP、MAC及操作类型(请求/响应) | 捕获100%本地ARP异常包,延迟<10ms,避免漏判 |

| 静态绑定 | 手动绑定本机、网关或其他关键设备的IP-MAC映射,设置后缓存条目不可被ARP包覆盖 | 彻底防御针对绑定目标的ARP欺骗,成功率接近100% |

| 动态防护 | 基于机器学习算法,通过正常通信模式动态生成可信IP-MAC映射,自动拦截偏离模式的包 | 适应动态网络环境(如DHCP更换IP),减少手动配置,误报率<5% |

| 攻击告警 | 弹窗、日志、邮件多渠道告警,支持自定义告警规则(如仅拦截特定IP的ARP包) | 帮助用户快速响应攻击,平均响应时间<30秒 |

| 流量加密 | 检测到ARP攻击时自动启用本地加密通道(如SSL/TLS),保护数据传输安全 | 即使流量被劫持,攻击者也无法获取明文信息,数据泄露风险降低90%以上 |

典型使用场景

- 个人家庭/宿舍网络:多台设备共享路由器时,若有人使用ARP欺骗工具进行“断网攻击”或“流量劫持”,单机版防火墙能保护本机网络稳定,避免游戏掉线、网页无法打开等问题。

- 企业办公环境:员工电脑接入公司局域网时,可能遭遇内部或外部的ARP攻击,单机版防火墙可防止敏感工作数据(如OA账号、邮件内容)被窃取,满足企业终端安全基线要求。

- 网吧/公共Wi-Fi场景:公共网络环境复杂,攻击者常通过ARP欺骗进行“DNS劫持”(将用户导向钓鱼网站),单机版防火墙的静态绑定功能可锁定真实网关IP,避免访问被篡改。

- 开发者/测试人员:在进行网络协议测试时,需模拟ARP攻击场景,单机版防火墙的“攻击日志”功能可记录攻击数据包细节,辅助分析漏洞原理。

安装与配置指南

安装步骤

- 选择工具:常见单机版ARP防火墙包括“360ARP防火墙”“金山ARP防火墙”“WinArpAttacker(防护版)”等,优先选择官方渠道下载,避免捆绑恶意软件。

- 安装与启动:运行安装程序,按提示完成安装(部分工具需管理员权限),首次启动时建议“开启自启动”,确保系统重启后防护生效。

- 初始化设置:进入“防护设置”,勾选“启用ARP主动防御”“开启网关IP保护”,部分工具会自动检测本机IP、MAC及网关信息,需确认准确性。

关键配置

- 静态绑定:在“IP-MAC绑定”界面,添加“本机绑定”(本机IP+本机MAC)和“网关绑定”(网关IP+网关MAC),网关MAC可通过

arp -a命令在正常网络状态下获取。 - 防护模式:选择“主动+被动”混合模式,主动防御拦截伪造ARP包,被动防御监控本地缓存变更;若网络环境稳定(如固定IP办公),可仅开启“主动防御”减少误报。

- 日志监控:设置日志保存路径,开启“详细日志”记录所有ARP事件,便于事后追溯。

优势与局限性

优势

- 轻量化易用:无需专业网络知识,图形界面操作简单,适合普通用户。

- 防护针对性强:专注终端ARP攻击防御,比通用杀毒软件的ARP模块更精准。

- 成本低廉:多数工具免费提供,部分付费版功能(如流量加密)也仅需几十元/年。

局限性

- 仅防护单机:无法阻止局域网内其他设备受攻击,需结合网关级ARP防火墙实现全网防护。

- 依赖静态绑定准确性:若网关MAC因硬件更换等原因变更,需手动更新绑定,否则会导致网络中断。

- 无法防御复杂攻击:针对“ARP欺骗+SSL中间人攻击”等组合攻击,需配合HTTPS证书校验使用。

相关问答FAQs

Q1:单机版ARP防火墙和企业级ARP防火墙有什么区别?

A:单机版聚焦终端防护,仅保护本机设备免受ARP攻击,无需服务器支持,适合个人或中小企业员工电脑;企业级ARP防火墙通常部署在网关或核心交换机,通过分布式监控防御全网ARP攻击,支持策略统一管理、攻击溯源等高级功能,需专业运维人员配置,适合中大型企业,单机版是“个人保镖”,企业级是“安保团队”。

Q2:如何判断电脑是否受到ARP攻击?

A:可通过以下现象初步判断:① 网络频繁断开,短时间内反复自动重连;② 打开网页时跳转到无关网站(如广告页、钓鱼页);③ 同一局域网内其他设备正常,仅本机无法上网或网速极慢;④ 运行arp -a命令,发现网关IP对应的MAC地址频繁变化(正常情况下网关MAC固定),若出现上述情况,建议立即开启单机版ARP防火墙并检查本地ARP缓存。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复