在局域网环境中,ARP(地址解析协议)是连接IP地址与MAC地址的关键协议,但正是由于其设计上的开放性,ARP欺骗攻击成为常见的安全威胁——攻击者通过伪造ARP包,可导致网络中断、信息泄露甚至中间人攻击,ARP防火墙作为专门针对此类攻击的防护工具,其“好用与否”需结合防护原理、实际效果、适用场景等多维度分析,不能一概而论。

ARP防火墙的核心价值:从“原理”看“防护必要性”

要判断ARP防火墙是否好用,需先理解它解决什么问题,ARP协议本身无认证机制,设备在通信时会主动发送ARP请求(“谁的IP是X.X.X.X?请告知MAC地址”),网络中的设备均可响应,攻击者利用这一点,发送伪造的ARP响应包,使目标设备将网关或通信对象的IP错误映射到攻击者的MAC地址,从而实现流量劫持。

当攻击者伪造网关ARP包发送给用户时,用户的网络流量会先经过攻击者设备,再转发至真实网关——此时攻击者可窃听账号密码、篡改数据,甚至直接切断网络,ARP防火墙的核心作用,就是通过“检测+拦截”机制阻断此类伪造包:它内置合法的IP-MAC映射表(如网关IP与真实MAC的绑定),当收到ARP包时,会对比表中数据,若发现伪造(如同一IP对应多个MAC,或MAC与已知不符),则立即拦截并告警。

从原理看,ARP防火墙针对“ARP欺骗”这一特定威胁具有不可替代性,尤其在高风险网络环境中(如公共WiFi、企业局域网),其防护价值显著。

ARP防火墙的“好用”之处:优势与实际效果

精准防护ARP欺骗,降低网络风险

ARP防火墙的核心优势在于“专精”,它通过实时监控ARP包,结合静态绑定、动态学习等技术,能有效拦截99%以上的ARP欺骗攻击,家庭或小型办公网络中,若频繁出现“网络突然断开”“网页跳转异常”等问题,很可能是ARP攻击所致,安装ARP防火墙后,通常能快速恢复网络稳定,以常见的360ARP防火墙、ArpGuard等工具为例,用户只需开启“防护中心”并绑定网关IP与MAC,即可实现自动化拦截,无需复杂操作。

操作简便,适合普通用户

多数ARP防火墙采用图形化界面,功能设计聚焦“防护”这一核心需求,降低了使用门槛,Windows平台的ARP防火墙软件通常支持“一键开启防护”“自动学习合法MAC”“异常弹窗提醒”等功能,即使非技术人员也能快速上手,部分工具还提供“MAC地址查询”功能,帮助用户快速获取网关的真实MAC(通过命令行arp -a或路由器管理界面),避免因绑定错误导致网络故障。

兼容性强,支持多平台部署

ARP防火墙不仅适用于个人电脑(Windows、Linux、macOS),还可部署在路由器、服务器等网络设备上,企业级路由器(如OpenWRT、DD-WRT固件)可安装ARP防火墙插件,实现对整个局域网的统一防护;服务器端的ARP防火墙(如arptables)则能保障关键业务免受攻击,这种跨平台支持使其适用场景覆盖从个人到企业的全需求。

轻量化运行,资源占用低

相较于全功能杀毒软件或防火墙,ARP防火墙通常体积小(几MB至几十MB)、CPU和内存占用低(后台运行时占用内存一般不足50MB),对于配置较低的电脑或嵌入式设备(如NAS),也能流畅运行,不会显著影响系统性能。

ARP防火墙优势总结表

| 优势维度 | 具体表现 |

|---|---|

| 防护精准性 | 专攻ARP欺骗,通过IP-MAC绑定实时拦截伪造ARP包,防护效率达99%以上 |

| 操作便捷性 | 图形化界面,一键开启防护,自动学习合法MAC,无需复杂配置 |

| 平台兼容性 | 支持Windows/Linux/macOS/路由器/服务器等多平台,覆盖个人到企业需求 |

| 资源占用 | 轻量化设计,内存占用不足50MB,低配设备也能流畅运行 |

ARP防火墙的“局限性”:并非“万能解药”

尽管ARP防火墙在防护ARP攻击上表现突出,但其“好用程度”也受限于以下因素,需理性看待:

无法防护非ARP类的网络攻击

ARP防火墙的防护范围仅限ARP协议相关的欺骗与劫持,对其他类型的网络攻击(如DDoS、病毒传播、钓鱼网站、SQL注入等)无效,若用户通过恶意软件下载了病毒,或访问了钓鱼网站,ARP防火墙无法拦截这些威胁——此时仍需依赖杀毒软件、Web应用防火墙(WAF)等工具形成多层防护。

可能存在误报与漏报,依赖正确配置

- 误报问题:在动态IP网络环境中(如频繁接入不同Wi-Fi、DHCP服务器频繁分配IP),若ARP防火墙的“静态绑定”配置过于严格,可能将合法的MAC变更误判为攻击,导致网络中断,企业中员工更换工位导致IP-MAC映射变化,若未提前更新绑定规则,防火墙可能拦截正常流量。

- 漏报风险:若攻击者采用“ARP欺骗+加密流量”(如通过VPN代理),ARP防火墙虽能拦截ARP包,但无法解密分析加密内容,仍可能存在信息泄露风险;针对“ARP泛洪攻击”(发送大量ARP包耗尽网络资源),部分ARP防火墙可能因处理能力不足导致漏报。

对“中间人攻击”的防护有限

ARP防火墙能阻断ARP欺骗,但若攻击者已成功实施中间人攻击(如同时欺骗用户和网关,使流量双向经过其设备),单纯依赖ARP防火墙无法检测已建立的恶意连接,此时需结合SSL证书校验、加密通信(如HTTPS、VPN)等技术,才能保障数据传输安全。

企业级场景需额外管理成本

在大型企业网络中,设备数量多、IP-MAC变更频繁,若为每台设备单独部署ARP防火墙,需手动维护大量绑定规则,管理成本较高,此时更推荐通过“交换机端口安全”(如限制端口MAC数量)、“动态ARP检测(DAI)”等网络设备级方案,配合集中式管理平台实现自动化防护。

ARP防火墙局限性总结表

| 局限性维度 | 具体表现 |

|---|---|

| 防护范围 | 仅限ARP协议相关攻击,无法防护DDoS、病毒、钓鱼等非ARP威胁 |

| 误报与漏报 | 动态IP环境下易误报;ARP泛洪、加密流量中间人攻击可能漏报 |

| 中间人攻击防护 | 可阻断ARP欺骗,但无法检测已建立的恶意连接,需结合加密技术 |

| 企业级管理成本 | 多设备场景下手动维护绑定规则成本高,需结合网络设备级方案优化 |

ARP防火墙“好用吗”?关键看“需求”与“场景”

判断ARP防火墙是否好用,需结合用户实际需求和使用场景:

普通家庭用户:推荐使用,性价比高

家庭网络中,设备数量少(通常几台至十几台),IP-MAC相对稳定,且用户易遭受邻居ARP攻击或公共WiFi中的ARP欺骗,此时安装一款轻量级ARP防火墙(如360ARP防火墙、金山ARP防火墙),开启“自动防护”并绑定家庭路由器IP与MAC,能有效提升网络安全性,且操作简单,几乎无学习成本。

企业办公环境:需结合网络设备级方案

企业网络设备多、用户流动大,单纯依赖终端ARP防火墙管理效率低,建议采用“网络设备+终端”双重防护:在核心交换机上开启“动态ARP检测(DAI)”和“IP Source Guard”,绑定端口IP-MAC;同时为关键服务器部署终端ARP防火墙,避免终端设备成为攻击入口,这种方案既能减少人工维护成本,又能实现全网防护。

公共网络运营方(如网吧、学校):必要防护工具

网吧、学校等场所设备密集、用户复杂,是ARP攻击的高发区,需在路由器或网关上部署ARP防火墙(如OpenWRT的arpbind插件),并配合“客户端强制认证”,确保所有接入设备均受保护,定期监测ARP日志,及时发现异常流量。

技术爱好者/开发者:可开源工具定制化防护

对于熟悉Linux网络协议的用户,可使用arptables(类似iptables的ARP防火墙工具)或ebtables编写自定义规则,实现精细化防护(如仅允许特定MAC访问网关),开源工具(如ArpAlert)还支持告警推送(邮件/短信),适合需要高度定制化的场景。

提升ARP防火墙“好用度”的使用建议

要让ARP防火墙发挥最大效果,需注意以下几点:

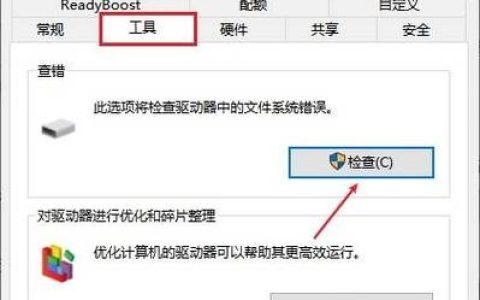

- 正确绑定关键IP-MAC:优先绑定网关IP、服务器IP等关键设备的MAC地址,可通过

arp -a命令或路由器管理界面获取真实MAC(需注意区分“动态”和“静态”条目)。 - 开启“动态学习”功能:在可信网络环境中,开启防火墙的“自动学习合法MAC”功能,避免因设备更换导致误报。

- 定期更新规则与日志审计:关注防火墙日志,发现异常IP-MAC映射及时排查;定期更新软件版本,修复已知漏洞。

- 结合其他安全措施:ARP防火墙是“点状防护”,需与杀毒软件、防火墙、加密工具配合,构建“网络-终端-应用”三层防护体系。

相关问答FAQs

Q1:ARP防火墙和杀毒软件的ARP防护功能有什么区别?

A:两者定位不同,杀毒软件的ARP防护通常作为附属功能,仅能拦截基础的ARP欺骗,且占用资源较高(需结合病毒扫描、实时监控等功能);而ARP防火墙是“专精工具”,专注于ARP协议的深度防护(如动态学习、自定义规则拦截、日志审计等),防护更精准、资源占用更低,对于频繁遭受ARP攻击的场景,建议同时使用两者:杀毒软件防护整体安全,ARP防火墙专项阻断ARP威胁。

Q2:为什么安装了ARP防火墙后,网络还是会出现卡顿或断网?

A:可能原因有三:一是“静态绑定错误”,如网关MAC地址输入错误,导致防火墙拦截正常流量,需重新核对MAC(通过arp -a查看当前网关MAC);二是“软件冲突”,若同时安装多款ARP防护工具(如杀毒软件自带ARP防火墙+独立ARP防火墙),可能因规则冲突导致异常,建议保留一款使用;三是“非ARP攻击”,如网络带宽耗尽(BT下载、视频占满带宽)、DNS劫持或病毒流量,此时ARP防火墙无法解决,需用流量监控工具(如Wireshark)分析根本原因。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复