为什么“直接显示”密码是危险的?

在讨论如何操作之前,我们必须首先理解其背后的风险,将数据库密码以明文形式展示出来,会带来一系列严重的安全隐患:

- 明文泄露风险:密码一旦在屏幕、日志文件、配置文件或聊天记录中以明文形式出现,就可能被未经授权的人员截获、复制或拍照,导致数据泄露。

- 日志记录风险:许多应用程序和系统会将错误信息或调试信息记录到日志中,如果密码在连接字符串中被打印出来,它将永久存在于日志文件中,成为攻击者的目标。

- 权限滥用:能够“显示”密码的角色,通常拥有过高的权限,这违反了最小权限原则,一旦该账户被攻破,攻击者将获得数据库的最高访问权限。

- 合规性问题:许多行业法规(如GDPR、PCI-DSS、等保2.0)都明确要求敏感信息(包括密码)必须加密存储和传输,明文显示密码是严重的违规行为。

我们的目标不应该是找到一个“显示”按钮,而是建立一个安全、可控的密码管理机制。

合法场景下的密码查看与管理

在某些特定且必要的情况下,相关人员确实需要获取或使用数据库密码,这些场景通常包括:

- 开发与测试环境配置:开发人员在本地搭建开发环境时,需要配置数据库连接。

- 应用部署与CI/CD流程:在自动化部署流程中,应用需要凭密码连接数据库。

- 故障排查与紧急访问:在系统出现故障时,管理员可能需要直接连接数据库进行诊断和修复。

针对这些场景,我们有多种安全的方法来“获取”密码,而不是简单地“显示”。

安全地获取密码的方法

以下是几种从初级到高级的密码管理方法,它们的安全性依次递增。

通过受保护的配置文件

这是最传统的方式,即将密码存储在配置文件(如.env, config.properties, settings.py)中。

- 操作:开发或运维人员使用文本编辑器打开该文件,即可看到密码。

- 安全建议:

- 绝对禁止将此类包含明文密码的配置文件提交到Git等代码仓库。

- 使用

.gitignore文件来忽略它们。 - 对文件系统权限进行严格控制,仅允许服务账户和特定管理员读取。

- 对于生产环境,可以考虑对整个配置文件或其中的敏感字段进行加密,应用启动时再解密。

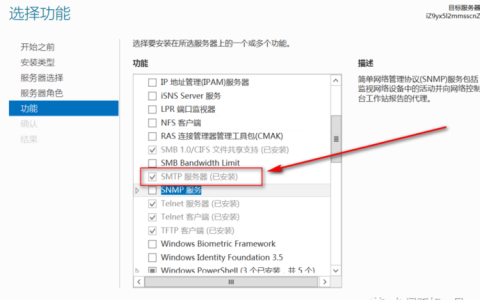

使用环境变量

在容器化部署(如Docker、Kubernetes)和现代云原生应用中,这是一种非常流行且相对安全的方法。

- 操作:密码被设置为操作系统或容器的一个环境变量,应用程序通过读取环境变量来获取密码,管理员可以通过

echo $DB_PASSWORD(Linux)或查看容器/服务的配置来获取它。 - 优点:密码与代码分离,不会意外进入代码仓库。

- 安全建议:在Kubernetes中,应使用

Secret对象来管理敏感信息,而非普通的ConfigMap。Secret会进行Base64编码(非加密),但能与其他资源隔离,并支持更严格的访问控制。

采用专用密钥管理服务(最佳实践)

这是目前业界公认的最安全、最专业的做法,它将密码的存储、访问、轮换和审计完全自动化和中心化。

- 工作原理:密码被加密存储在专门的密钥管理服务中,应用程序在启动时,使用自己的身份凭证(如IAM角色)去请求该服务,服务验证身份后,将密码动态地、安全地传递给应用程序,密码在整个过程中不会以明文形式“落地”在服务器的磁盘上。

- 主流工具:

- HashiCorp Vault:开源且功能强大的密钥管理工具。

- AWS Secrets Manager:亚马逊云提供的密钥管理服务,支持自动轮换密码。

- Azure Key Vault:微软云提供的对应服务。

- Google Cloud Secret Manager:谷歌云提供的对应服务。

- 如何“显示”:在这些服务中,拥有相应权限的管理员可以登录其Web控制台或使用CLI/API来查看密码,每一次访问都会被详细记录,便于审计。

为了更直观地对比,下表小编总结了这三种方法的差异:

| 方法 | 安全性 | 易用性 | 成本 | 推荐场景 |

|---|---|---|---|---|

| 配置文件 | 低 | 高 | 低 | 本地开发、测试环境(需谨慎) |

| 环境变量 | 中 | 中 | 低 | 容器化部署、CI/CD流程 |

| 密钥管理服务 | 高 | 中高 | 中高 | 生产环境、对安全要求高的系统 |

数据库客户端工具的密码管理

许多数据库客户端(如DBeaver、DataGrip、Navicat)都提供了密码保存功能。

- 操作:当你在这些工具中配置一个新连接并选择保存密码时,密码通常会被加密存储在本地配置文件中,在连接属性界面,密码字段通常会显示为星号(*****),旁边通常会有一个“显示密码”的眼睛图标,点击后需要输入主密码或系统密码才能查看。

- 安全建议:务必为这些客户端工具设置一个主密码,这样即使电脑被他人使用,也无法轻易获取已保存的数据库密码。

核心原则与最佳实践小编总结

无论采用何种方法,都应遵循以下核心原则:

- 最小权限原则:任何个人或服务只应拥有完成其任务所必需的最小权限。

- 密码不落地:尽量避免将明文密码写入磁盘文件,使用环境变量或密钥管理服务是更好的选择。

- 定期轮换:定期更换数据库密码,并使用自动化工具(如AWS Secrets Manager)来实现无感知的密码轮换。

- 审计与监控:对所有密码的访问行为进行记录和监控,及时发现异常操作。

- 强密码策略:使用复杂、长且无规律的密码,避免使用默认密码。

相关问答FAQs

问题1:我忘记了本地MySQL数据库的root密码,无法登录,该怎么办?

答:这是一个常见的紧急情况,重置MySQL root密码的步骤如下(以Linux系统为例):

- 停止MySQL服务:

sudo systemctl stop mysqld - 以“跳过权限验证”模式启动MySQL:

sudo mysqld_safe --skip-grant-tables & - 无密码登录MySQL:

mysql -u root - 切换到mysql系统数据库:

USE mysql; - 更新root用户密码(注意根据MySQL版本调整语法,MySQL 8.0+示例):

ALTER USER 'root'@'localhost' IDENTIFIED BY '你的新密码'; - 刷新权限:

FLUSH PRIVILEGES; - 退出MySQL:

EXIT; - 正常重启MySQL服务:

sudo systemctl restart mysqld

之后,你就可以使用新设置的密码登录了,操作完成后,务必删除或注释掉--skip-grant-tables参数,以防安全风险。

问题2:在应用程序代码中硬编码数据库密码,具体有哪些风险?

答:在代码中直接写入数据库密码(如String password = "123456";)是极其危险且不专业的做法,主要风险包括:

- 源代码泄露:一旦代码仓库(如GitHub)被公开或被攻击,密码将立刻暴露给全世界。

- 难以管理:当需要更换密码时,必须修改代码、重新测试、重新编译和部署整个应用,流程繁琐且容易出错。

- 环境混乱:开发、测试、生产环境的密码完全相同,或者需要维护多套代码,极易造成混乱。

- 日志泄露:如果应用在打印异常堆栈信息时,将包含密码的连接对象一并打印,密码就会出现在日志文件中。

正确的做法是始终通过外部配置(如配置文件、环境变量或密钥管理服务)来注入密码,实现代码与配置的分离。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复