HTTP 传输密码的安全隐患与报错分析

在Web应用开发中,HTTP协议因简单高效被广泛使用,但其在数据传输过程中的明文特性,使得敏感信息(如用户密码)面临严重安全风险,当通过HTTP传递密码时,不仅会触发浏览器或服务器的安全警告,还可能导致业务流程中断,本文将深入解析HTTP传密码的报错原因、技术原理及解决方案。

HTTP传密码的核心问题:明文传输

HTTP协议的设计初衷是快速交换文本数据,未内置加密机制,当用户提交包含密码的表单(如登录请求)时,若使用HTTP协议,密码将以明文形式在网络中传输,这一过程存在两大致命缺陷:

- 窃听风险:攻击者可通过网络抓包工具(如Wireshark)轻易截获密码;

- 篡改风险:中间人可修改请求内容,导致密码泄露或被恶意利用。

现代浏览器为规避此类风险,默认会对HTTP明文传输敏感信息的行为进行拦截,这也是“HTTP传密码报错”的直接诱因。

常见报错场景与原因分析

不同环境下的HTTP传密码报错表现略有差异,以下是典型场景及底层逻辑:

| 报错场景 | 具体表现 | 根本原因 |

|---|---|---|

| 浏览器控制台 | Mixed Content: The page at 'https://example.com' was loaded over HTTPS, but requested an insecure resource | 页面主资源为HTTPS,子资源(如表单提交)仍用HTTP |

| 服务器端日志 | 400 Bad Request 或 4xx/5xx 错误,伴随“Invalid password format”提示 | 密码在传输中被篡改或丢失 |

| 安全扫描工具 | 高危漏洞提示:“Sensitive data transmitted over unencrypted channel” | 未对密码等敏感字段加密传输 |

| 业务系统自定义校验 | 登录失败,提示“密码错误”(实际因传输过程中字符损坏) | 明文传输导致数据完整性破坏 |

技术层面的解决路径

要彻底避免HTTP传密码报错,需从协议升级和数据加密两方面入手:

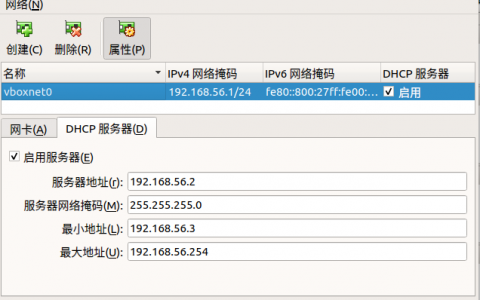

协议升级:强制使用HTTPS

HTTPS是HTTP的安全版,通过SSL/TLS证书对数据进行加密,实施步骤包括:

- 申请并配置SSL证书(可选用Let’s Encrypt免费证书);

- 将所有HTTP请求重定向至HTTPS(如Nginx配置

rewrite ^(.*)$ https://$host$1 permanent;); - 确保页面内所有资源(图片、脚本、表单action)均采用HTTPS链接。

数据加密:前端与后端协同防护

除协议升级外,还需结合以下技术增强安全性:

- 前端加密:使用JavaScript库(如CryptoJS)对密码进行客户端加密后再提交,减少明文暴露风险;

- 后端哈希存储:接收密码后,通过bcrypt、scrypt等算法生成不可逆哈希值存储,而非明文保存;

- HSTS策略:通过HTTP Strict Transport Security头强制浏览器始终使用HTTPS,防止中间人攻击。

最佳实践与合规要求

在金融、电商等涉及用户隐私的行业,遵循以下规范可降低安全风险:

- PCI DSS合规:支付卡行业数据安全标准明确要求“禁止以未加密方式传输持卡人数据”;

- GDPR等法规:欧盟《通用数据保护条例》规定,企业需采取“适当的技术和组织措施”保护用户数据;

- 定期审计:使用工具(如OWASP ZAP)扫描网站,及时修复明文传输漏洞。

相关问答(FAQs)

Q1:为什么明明用了HTTPS,还是出现HTTP传密码报错?

A:可能原因是页面内存在混合内容(Mixed Content),登录表单的action属性设置为HTTP地址,或引入了HTTP协议的第三方脚本,需检查所有资源链接,确保全部切换为HTTPS。

Q2:能否只对密码字段加密,其他数据仍用HTTP?

A:不建议,即使仅加密密码,若请求整体通过HTTP传输,攻击者仍能获取加密后的密文并尝试破解(尤其是弱加密算法),安全实践中,应优先保障整个通信链路的加密(即全站HTTPS),再辅以字段级加密作为补充。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复