在Linux系统管理中,拥有最高权限的root用户是进行系统级操作不可或缺的身份,CentOS 6.5作为一个经典且稳定的发行版,其系统维护同样离不开root权限,出于安全考虑,日常操作应以普通用户身份进行,仅在需要时才切换到root环境,理解并熟练掌握切换到root用户的方法,是每一位CentOS用户和管理员的必备技能,本文将详细探讨在CentOS 6.5环境中切换到root用户的几种核心方法,并深入剖析其背后的原理与最佳实践。

为何需要切换到root用户

root用户,又称超级用户,在Unix-like系统中拥有至高无上的权力,它可以读取、修改或删除系统中的任何文件,无视所有权限限制,可以管理系统服务、更改系统配置、安装或卸载软件包,甚至可以关闭整个系统,这些操作对于系统安装、配置更新、故障排查等维护任务至关重要。

正是这种不受限制的权力,使得root账户也成为了潜在的风险点,一次无意的误操作,例如执行了rm -rf /这样的命令,就可能导致整个系统被瞬间摧毁,现代Linux操作的最佳实践是“最小权限原则”——普通用户只拥有完成其工作所需的最小权限,仅在必要时、临时性地提升权限,这就引出了我们接下来要讨论的核心话题:如何安全、高效地切换到root用户。

切换到root用户的核心方法

在CentOS 6.5中,主要有两种方式可以从普通用户切换到root用户:使用su命令和使用sudo命令,它们在实现方式、安全性和适用场景上有着本质的区别。

使用 su 命令

su(switch user)命令是最传统、最直接的切换用户方式,当不带任何参数使用时,它会请求目标用户的密码(默认为root),然后将当前shell的身份切换为root。

基本用法:

[user@localhost ~]$ su Password: # 在此输入root用户的密码 [root@localhost user]#

执行后,你会发现命令提示符从变为了,这通常标志着你已经进入了root用户的shell,这里有一个至关重要的细节。

关键区别:su 与 su -

使用su命令切换到root后,你虽然获得了root的权限,但当前的环境变量(如PATH、HOME等)仍然保留着原普通用户的设置,这可能导致一些root专有的命令无法找到,或者程序运行异常。

为了彻底切换到root用户的完整环境,包括其工作目录、环境变量和shell配置,应该使用su -或su -l(-l代表login,即登录式shell)。

推荐用法:

[user@localhost ~]$ su - Password: # 在此输入root用户的密码 [root@localhost ~]#

注意提示符中的路径变化,使用su -后,当前工作目录会自动切换到root的家目录(/root),并且PATH等环境变量也会被更新为root的配置,确保所有系统管理命令都能正常执行。在进行系统管理任务时,强烈建议始终使用su -。

使用 sudo 命令(推荐)

sudo(superuser do)命令提供了一种更为安全、灵活且可审计的权限提升机制,它允许已授权的普通用户以其他用户(通常是root)的身份执行特定的命令。

核心优势:

- 无需共享root密码:使用

sudo时,用户输入的是自己的密码,而不是root的密码,这极大地增强了安全性,避免了root密码的泄露。 - 精细的权限控制:管理员可以在

/etc/sudoers文件中配置,允许特定用户或用户组只能执行特定的命令,而不是授予完整的root权限。 - 详尽的日志记录:所有通过

sudo执行的命令都会被记录到系统日志中,便于事后审计和追踪。

在CentOS 6.5中配置sudo

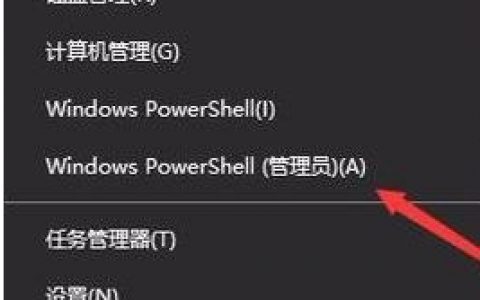

默认情况下,新创建的普通用户可能没有sudo权限,你需要以root身份登录,将其添加到具有sudo权限的用户组中,在CentOS/RHEL系统中,这个组通常是wheel。

假设你的普通用户名是myuser,执行以下命令:[root@localhost ~]# usermod -aG wheel myuser

-aG选项表示将用户追加(-a)到指定的组(-G wheel)中,而不是将其从其他组中移除。

CentOS 6.5的sudoers配置文件/etc/sudoers中,默认已经为wheel组准备好了配置行,但可能是被注释掉的,你需要使用visudo命令来安全地编辑它。[root@localhost ~]# visudo

在打开的编辑器中,找到下面这行:

# %wheel ALL=(ALL) ALL删除行首的号,使其变为:

%wheel ALL=(ALL) ALL保存并退出。

visudo会在保存时自动检查语法,避免因配置错误导致sudo无法使用。

配置完成后,myuser就可以使用sudo了,最常见的方式是结合su -来获得一个完整的root shell:

[myuser@localhost ~]$ sudo su - [sudo] password for myuser: # 在此输入myuser自己的密码 [root@localhost ~]#

su 与 sudo 的深度对比

为了更清晰地理解两者的差异,下表从多个维度进行了对比:

| 特性 | su | sudo |

|---|---|---|

| 认证方式 | 需要目标用户(如root)的密码 | 需要当前用户自己的密码 |

| 环境切换 | su不切换环境,su -切换到完整的登录环境 | 默认不切换环境,但可通过sudo -i或sudo su -实现 |

| 日志审计 | 日志记录不详细,通常只记录了su命令本身 | 详细记录执行sudo的用户、终端、时间及具体命令 |

| 安全性与最佳实践 | 安全性较低,需共享root密码,不易进行精细化管理 | 安全性高,无需共享密码,支持精细化权限控制,是现代Linux管理的首选 |

| 适用场景 | 临时、紧急的root访问,或在sudo未配置时使用 | 日常的系统管理、授权特定用户执行特定任务 |

安全实践与注意事项

无论使用哪种方法,都应遵循以下安全准则:

- 最小权限原则:始终以普通用户身份操作,仅在绝对必要时才提升权限。

- 避免直接登录root:尽可能不要通过SSH或图形界面直接以root用户身份登录,这会大大增加攻击面。

:优先使用 sudo来执行单个命令或获取root shell,而不是长期使用su。- 及时退出root环境:完成管理任务后,务必立即退出root shell,可以输入

exit命令或按下Ctrl+D快捷键,返回到普通用户shell。

相关问答FAQs

为什么我使用 su 切换后,执行某些命令(如 ifconfig)会提示 command not found?

解答: 这是因为你使用的是su而不是su -。su命令仅仅切换了用户身份,但并未加载root用户的完整环境变量,特别是PATH变量。ifconfig等系统管理命令通常位于/sbin或/usr/sbin目录下,而这些目录在普通用户的PATH中可能不存在,当你使用su -时,系统会发起一次登录式shell,加载root用户的.bash_profile等配置文件,从而更新PATH变量,使这些命令可以被正确找到,正确的做法是始终使用su -来切换到root环境。

当我尝试使用 sudo 时,系统提示 ‘myuser is not in the sudoers file. This incident will be reported.’,这是什么意思,我该如何解决?

解答: 这个提示信息非常明确,意思是你的用户账户(myuser)没有被配置在/etc/sudoers文件中,因此没有权限使用sudo命令,系统会记录这次未授权的尝试,要解决这个问题,你需要以root身份登录,然后将你的用户添加到wheel组,并确保该组在sudoers文件中被启用,具体步骤如下:

- 执行

usermod -aG wheel myuser将用户myuser加入wheel组。 - 执行

visudo命令编辑sudoers文件。 - 找到

# %wheel ALL=(ALL) ALL这一行,删除行首的号,然后保存退出。

完成这些步骤后,重新登录或注销,你的用户就可以使用sudo了。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复