在Linux服务器管理中,文件传输协议(FTP)服务是不可或缺的一环,而在众多FTP服务器软件中,vsftpd(Very Secure FTP Daemon)以其卓越的安全性、稳定性和高性能,成为了CentOS系统上的首选,虽然通过yum等包管理器可以快速安装,但编译安装提供了更高的灵活性和定制性,能够让我们获取最新版本的软件,并根据实际需求精简或扩展功能,本文将详细介绍在CentOS系统上通过编译源码的方式安装和配置vsftpd的全过程。

为何选择编译安装

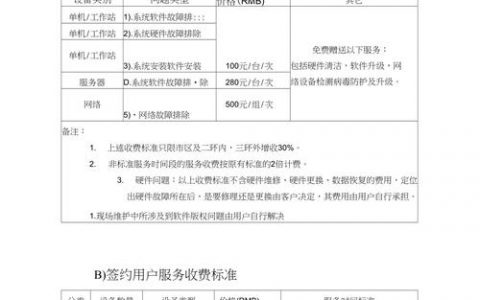

在开始之前,我们有必要了解编译安装相较于直接使用包管理器安装的优势,通过一个简单的表格可以清晰地看到它们的区别:

| 特性 | YUM/RPM 安装 | 编译安装 |

|---|---|---|

| 便利性 | 非常高,一条命令即可完成 | 较低,需要多个步骤和依赖处理 |

| 版本 | 通常滞后于官方最新版 | 可获取官方发布的任何最新版本 |

| 定制性 | 低,功能由RPM包预设 | 极高,可通过configure参数自由定制 |

| 依赖管理 | 自动处理依赖关系 | 需手动安装编译所需的开发库 |

| 路径控制 | 遵循Linux文件系统层次标准 | 可自由指定安装目录,便于管理 |

| 系统学习 | 较少,如同“黑盒” | 深入理解软件构建过程和依赖关系 |

对于追求最新安全补丁、需要特定功能模块(如特定的SSL/TLS支持)或希望将软件统一安装到自定义目录(如/usr/local)的系统管理员来说,编译安装是更佳的选择。

准备工作:安装编译环境

在编译vsftpd之前,必须确保系统已具备必要的开发工具和库文件,打开终端,执行以下命令来安装“开发工具”组包以及vsftpd编译所依赖的关键库。

# 安装开发工具组包,包含gcc, make等 sudo yum groupinstall -y "Development Tools" # 安装vsftpd编译所需的依赖库 # openssl-devel: 用于支持SSL/TLS加密传输 # pam-devel: 用于支持可插拔认证模块,增强安全性 # libcap-devel: 用于支持 capabilities,限制进程权限 sudo yum install -y openssl-devel pam-devel libcap-devel

完成这些准备工作后,我们的系统就已经搭建好了编译vsftpd的坚实基础。

下载、编译与安装

我们将按照标准的编译三部曲(configure, make, make install)来完成vsftpd的安装。

下载源码

从vsftpd的官方网站或其信任的镜像站点下载最新的稳定版源码包,访问 https://security.appspot.com/vsftpd.html 获取下载链接,本文以vsftpd-3.0.5为例。

# 创建一个临时目录用于存放源码 mkdir ~/vsftpd-source && cd ~/vsftpd-source # 使用wget下载源码包 wget https://security.appspot.com/downloads/vsftpd-3.0.5.tar.gz # 解压源码包 tar -xzf vsftpd-3.0.5.tar.gz cd vsftpd-3.0.5

配置编译选项

在编译前,configure脚本会检查系统环境并允许我们定制安装。vsftpd的源码没有提供标准的configure脚本,而是直接提供了一个Makefile,我们需要手动修改这个文件来指定一些关键参数,比如安装路径。

# 查看Makefile中的安装路径定义 grep -n "prefix=" Makefile

默认情况下,vsftpd会安装到系统标准目录(如/usr/sbin),为了实现更好的隔离和管理,我们可以将其安装到/usr/local/vsftpd。

# 编辑Makefile文件 vim Makefile # 找到 `prefix=/usr` 这一行,修改为: # prefix=/usr/local/vsftpd

为了启用SSL支持,确保Makefile中没有注释掉与SSL相关的编译选项。vsftpd的Makefile会自动检测系统中的openssl库并启用支持。

编译与安装

配置完成后,就可以开始编译和安装了。

# 执行编译 make # 如果编译过程中没有错误,执行安装 sudo make install

安装完成后,vsftpd的可执行文件、配置文件模板等都会被放置在/usr/local/vsftpd目录下。

配置与启动服务

安装工作仅仅完成了一半,精细的配置才是vsftpd安全高效运行的关键。

创建必要的用户和目录

出于安全考虑,vsftpd需要一个非登录的系统用户来运行自身服务。

# 创建一个系统用户,指定其家目录,并禁止其登录shell sudo useradd -d /usr/local/vsftpd -s /sbin/nologin vsftpd

创建并编辑主配置文件

vsftpd的默认配置文件通常位于/etc/vsftpd/vsftpd.conf,由于我们是自定义安装,需要手动创建它,我们可以从源码目录中复制一个示例文件作为起点。

# 创建配置文件目录 sudo mkdir /etc/vsftpd # 复制示例配置文件 sudo cp vsftpd.conf /etc/vsftpd/vsftpd.conf

编辑这个配置文件,进行核心安全设置。

sudo vim /etc/vsftpd/vsftpd.conf

以下是一些关键的配置项及其说明:

# 禁止匿名用户登录 anonymous_enable=NO # 允许本地用户登录 local_enable=YES # 允许本地用户写入文件(上传、修改等) write_enable=YES # 将所有本地用户限制在其主目录内,防止浏览系统其他目录 chroot_local_user=YES # 允许 chroot 目录可写,从 vsftpd 2.3.5 开始,chroot 目录必须不可写, # 除非启用此选项,为了方便用户上传,可以启用它。 allow_writeable_chroot=YES # 启用被动模式,这对于客户端位于防火墙或NAT后的情况至关重要 pasv_enable=YES # 设置被动模式使用的端口范围,需要在防火墙中开放这些端口 pasv_min_port=10000 pasv_max_port=11000 # 启用用户列表,通过 user_list 文件控制哪些用户可以或不可以登录 userlist_enable=YES userlist_file=/etc/vsftpd/user_list # 设置为 YES,则 user_list 文件中的用户被禁止登录(黑名单) # 设置为 NO,则 user_list 文件中的用户被允许登录(白名单) userlist_deny=YES # 启用 SSL/TLS 加密 ssl_enable=YES # 指定RSA证书文件路径(需要自己生成) rsa_cert_file=/etc/vsftpd/vsftpd.pem # 强制使用加密连接,增强安全性 force_local_data_ssl=YES force_local_logins_ssl=YES

生成SSL证书

为了启用加密传输,我们需要一个自签名的SSL证书。

# 生成一个有效期为10年的RSA私钥和证书 sudo openssl req -x509 -nodes -days 3650 -newkey rsa:2048 -keyout /etc/vsftpd/vsftpd.pem -out /etc/vsftpd/vsftpd.pem # 过程中会要求填写一些信息,可以随意填写或直接回车

配置Systemd服务

为了让vsftpd能够随系统启动并方便管理,我们需要创建一个systemd服务单元文件。

sudo vim /etc/systemd/system/vsftpd.service

[Unit] Description=Vsftpd FTP Daemon After=network.target [Service] Type=forking ExecStart=/usr/local/vsftpd/sbin/vsftpd /etc/vsftpd/vsftpd.conf ExecReload=/bin/kill -HUP $MAINPID [Install] WantedBy=multi-user.target

保存文件后,重新加载systemd并启动服务。

# 重新加载 systemd 配置 sudo systemctl daemon-reload # 启动 vsftpd 服务 sudo systemctl start vsftpd # 设置 vsftpd 开机自启 sudo systemctl enable vsftpd # 检查服务状态 sudo systemctl status vsftpd

防火墙与SELinux设置

确保防火墙和SELinux不会阻止FTP服务。

# 开放FTP控制端口(21)和被动模式端口范围 sudo firewall-cmd --permanent --add-port=21/tcp sudo firewall-cmd --permanent --add-port=10000-11000/tcp sudo firewall-cmd --reload # 设置SELinux允许FTP服务读写用户主目录 sudo setsebool -P ftpd_full_access on

至此,一个通过编译安装的、安全且功能定制的vsftpd服务就已经在您的CentOS系统上成功运行了,您可以创建一个系统用户,并将其添加到/etc/vsftpd/user_list(如果userlist_deny=YES则不要添加),然后使用FTP客户端进行连接测试。

相关问答FAQs

问题1:我已经按照步骤配置了,但FTP客户端在连接后列出目录时总是超时或失败,提示“500 OOPS: priv_sock_get_cmd”或类似错误,这是为什么?

解答: 这个问题绝大多数情况下是由于被动模式的配置与防火墙设置不匹配导致的,FTP协议使用两个通道:一个命令通道(端口21)和一个数据通道,当客户端位于防火墙或NAT设备之后时,主动模式的数据连接很难建立,因此必须使用被动模式,在被动模式下,服务器会开放一个端口范围(在vsftpd.conf中由pasv_min_port和pasv_max_port定义)来告诉客户端从哪个端口下载数据。

解决步骤:

- 确认配置: 再次检查

/etc/vsftpd/vsftpd.conf文件,确保pasv_enable=YES,并且pasv_min_port和pasv_max_port设置了一个合理的范围,例如10000-11000。 - 检查防火墙: 确保您已经在防火墙中开放了命令端口21以及您在配置文件中设置的整个被动模式端口范围,执行

sudo firewall-cmd --list-ports来确认端口是否已成功开放,如果未开放,请重新执行开放命令并重载防火墙。 - 检查客户端设置: 某些FTP客户端可以强制使用被动模式,请确保您的客户端连接模式设置正确。

问题2:我创建了一个FTP用户,可以成功登录,但是无法上传文件或创建目录,总是提示“550 Permission denied”或“553 Could not create file”,权限该如何设置?

解答: 这个问题是典型的文件系统权限问题。vsftpd进程本身(由vsftpd用户运行)需要权限去访问和修改目标目录,而登录的FTP用户同样需要相应的权限。

解决步骤:

- 检查目录所有者: 确保FTP用户的主目录(或您指定的上传目录)的所有者是正确的,您应该将该目录的所有者设置为FTP用户本身,如果您的FTP用户是

ftpuser,主目录是/home/ftpuser,执行sudo chown -R ftpuser:ftpuser /home/ftpuser。 - 检查目录权限: 确保目录对于所有者有读写和执行权限,执行

sudo chmod 755 /home/ftpuser,如果用户需要在一个子目录中上传,确保该子目录的权限允许写入,sudo chmod 775 /home/ftpuser/uploads。 如果您启用了 chroot_local_user=YES,从vsftpd 2.3.5版本开始,出于安全考虑,用户的chroot根目录(即其主目录)本身不能是可写的,如果您需要用户能在主目录下直接上传,必须在vsftpd.conf中添加allow_writeable_chroot=YES,一个更安全的做法是,保持主目录不可写(如755权限),然后在其中创建一个专门用于上传的可写子目录(如775或777权限)。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复