CentOS 6 作为一代经典的服务器操作系统,凭借其出色的稳定性和与 Red Hat Enterprise Linux (RHEL) 的兼容性,曾在无数数据中心中扮演着核心角色,随着时间的推移,技术迭代的浪潮无法避免,自 2020 年 11 月 30 日起,CentOS 6 已正式停止维护(End-of-Life, EOL),这意味着它不再收到任何官方的安全更新、功能增强或漏洞补丁,在这一系列过期的组件中,OpenSSL 的版本问题尤为突出,它直接关系到服务器的通信安全,是所有系统管理员必须正视的严峻挑战。

默认 OpenSSL 版本的风险

CentOS 6 默认搭载的 OpenSSL 版本通常是 1.0.1e 系列的某个版本,这个版本发布于 2013 年,在当时符合安全标准,但以今天的视角来看,它早已千疮百孔,充满了已知的高危漏洞,其中最臭名昭著的莫过于“心脏出血”漏洞,它允许攻击者从服务器内存中读取敏感数据,包括私钥、用户名和密码等,除此之外,诸如 POODLE、DROWN 等一系列 TLS/SSL 协议相关的漏洞也在此版本中存在,为中间人攻击、数据窃取等行为敞开了大门。

除了已知漏洞,该版本的 OpenSSL 在协议和算法支持上也严重滞后,它不支持更安全的 TLS 1.2 和 TLS 1.3 协议,无法启用现代的、更强大的加密套件,在与现代浏览器或客户端通信时,兼容性问题会层出不穷,甚至在安全扫描中被标记为高风险服务,继续使用这样一个过时的安全基石,无异于将服务器暴露在巨大的风险之中。

升级的困境与解决方案

面对如此严峻的安全形势,管理员的第一反应通常是运行 yum update openssl,由于 CentOS 6 官方源已经归档并停止更新,这个命令将无法获取到任何新版 OpenSSL,直接从源码编译安装新版 OpenSSL 虽然可行,但会破坏系统的包管理依赖,导致大量依赖系统原生 OpenSSL 的程序(如 ssh、curl、httpd 等)运行异常或无法启动,维护成本极高,因此不推荐。

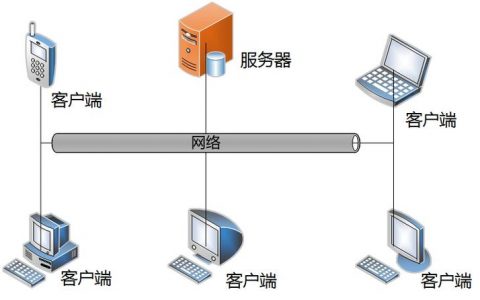

一个更优雅、更安全的解决方案是使用 Red Hat 官方支持的 Software Collections (SCL),SCL 的核心思想是在不影响系统核心组件的前提下,并行安装和使用新版软件,它通过将新版本软件安装到特定目录(如 /opt/rh/),并提供了一套环境切换机制,让用户可以在需要时“启用”新版本,从而安全地为应用提供服务升级。

以下是使用 SCL 升级 OpenSSL 的典型步骤:

安装 SCL 发布工具:

需要安装 SCL 的仓库配置文件。

yum install centos-release-scl

安装新版 OpenSSL:

SCL 仓库中提供了多个版本的软件包,可以安装一个较新的 1.1.x 版本。yum install rh-openssl111

启用新版 OpenSSL 环境:

安装完成后,新版 OpenSSL 并不会直接替换系统旧版,需要通过scl命令来启用它。scl enable rh-openssl111 bash

执行此命令后,会开启一个新的 Shell 会话,在该会话中,

openssl命令会指向新安装的版本,环境变量PATH和LD_LIBRARY_PATH也被正确设置,应用程序(如 Nginx、Apache)就可以在这个环境中编译或运行,以使用新版 OpenSSL 的功能,若要使服务开机自启时也能使用新版 OpenSSL,需要修改其 systemd service 文件或启动脚本,将启动命令封装在scl enable ...中。

版本对比与最终建议

为了更直观地展示差异,下表对比了 CentOS 6 默认版本与通过 SCL 升级后的版本。

| 特性/项目 | CentOS 6 默认 OpenSSL | 通过 SCL 升级后 (rh-openssl111) |

|---|---|---|

| 版本号 | 0.1e | 1.1 (或更高) |

| TLS 协议支持 | 最高至 TLS 1.0 | 支持 TLS 1.2, TLS 1.3 |

| 加密套件强度 | 较弱,包含不安全的套件 | 强大,支持 AEAD 等现代加密模式 |

| 关键已知漏洞 | 存在大量高危漏洞 | 已修复绝大多数已知漏洞 |

| 系统影响 | 系统核心组件 | 并行安装,不影响系统稳定 |

| 推荐使用场景 | 强烈不推荐 | 作为临时过渡方案 |

尽管 SCL 提供了一个可行的临时补救措施,但这终究是“治标不治本”,一个 EOL 的操作系统意味着其内核、工具链、库文件等所有部分都存在安全风险,我们最终的、也是唯一的根本性建议是:制定并执行迁移计划,将业务系统从 CentOS 6 升级到一个仍在积极维护的现代操作系统。

可选的迁移路径包括:

- RHEL 8/9 的克隆版:如 AlmaLinux、Rocky Linux,它们提供了与 RHEL 完全二进制兼容的体验,迁移过程相对平滑。

- CentOS Stream:作为 RHEL 的上游开发版,适合需要紧跟技术前沿的开发和测试环境。

- 其他主流发行版:如 Ubuntu Server、Debian 等,根据团队技术栈和业务需求进行选择。

迁移工作可能复杂且耗时,但这是保障业务长期安全、稳定运行的唯一正确道路,使用 SCL 升级 OpenSSL,可以为迁移争取宝贵的时间,降低过渡期间的安全风险,但绝不能将其视为长久之计。

相关问答 FAQs

Q1: 我的 CentOS 6 服务器完全运行在内网环境中,不对外提供任何服务,我还需要费心升级 OpenSSL 吗?

A1: 即使服务器处于内网环境,升级仍然是一个值得认真考虑的安全措施,虽然外部攻击面消失了,但内部风险依然存在,一旦内网中其他被感染的主机成为跳板,它就可能利用你服务器上 OpenSSL 的漏洞进行横向移动,窃取内部数据或提权,内部威胁(如恶意或无意的内部人员操作)同样可以利用这些漏洞,升级 OpenSSL 可以显著降低整体安全风险,是纵深防御理念的重要一环,如果评估后认为内网环境隔离度极高且业务价值极低,可以适当降低其优先级,但最佳实践仍然是进行加固。

Q2: 除了升级 OpenSSL,在 CentOS 6 完全迁移之前,我还可以采取哪些其他安全加固措施?

A2: 升级 OpenSSL只是加固工作的一部分,在彻底迁移前,你可以采取一套组合拳来提升系统安全性:

- 严格的网络隔离:使用防火墙(如

iptables或firewalld)限制访问,只允许必要的端口和 IP 地址进行通信,将服务器置于最小化的网络暴露中。 - 关闭不必要的服务:通过

chkconfig或systemctl禁用所有不需要的系统服务和网络服务,减少潜在的攻击点。 - 应用层安全:确保运行在服务器上的应用程序(如 Nginx, PHP, Java)本身是最新或安全配置的,及时修补应用层面的漏洞。

- 定期备份与监控:实施可靠的数据备份策略,并对系统日志进行监控,以便及时发现异常行为。

- 使用 Vault 源进行基础更新:虽然 Vault 源不再提供新功能,但包含了 EOL 前发布的所有最终版软件包,确保系统至少是这个最终状态,可以修复一些早期的、非 OpenSSL 的漏洞,这些措施结合起来,能最大限度地延长 CentOS 6 在可控风险下的服役时间。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复