在 CentOS 系统管理与网络排错中,实时查看系统中开放的端口及对应的服务状态是一项基础且至关重要的操作,我们会习惯性地使用 netstat、ss 或 lsof 等命令行工具来获取这些信息,这些工具本质上是对内核数据的解析和友好展示,为了更深入、更底层地理解系统状态,我们可以直接探索 Linux 内核提供给用户空间的窗口——/proc 文件系统,本文将详细介绍如何通过 /proc 文件系统来查看 CentOS 系统的端口信息。

探索 /proc 虚拟文件系统

我们需要理解 /proc 是什么,它并非一个存储在硬盘上的真实文件系统,而是一个虚拟的、内存中的文件系统,它以文件和目录的形式,动态地提供了当前正在运行的内核状态和系统统计信息,通过读取 /proc 下的特定文件,我们无需任何外部工具,就能直接获取到内核的第一手数据,这对于系统诊断、性能分析以及在最精简的环境(如某些容器)中进行故障排查具有不可替代的价值。

核心文件:/proc/net/tcp 与 /proc/net/udp

要查看端口信息,我们主要关注 /proc/net 目录下的两个文件:tcp 和 udp,它们分别记录了系统中所有 TCP 和 UDP 套接字的详细状态。

以 /proc/net/tcp 为例,我们可以使用 cat 或 less 命令查看其内容:

cat /proc/net/tcp输出的每一行都代表一个 TCP 套接字,包含多个字段,字段之间由空格分隔,理解这些字段的含义是解读端口信息的关键。

字段解析

以下是对主要字段的详细解释:

| 字段 | 示例值 | 描述 |

|---|---|---|

sl | 0 | 套接字的本地槽位号 |

local_address | 0100007F:0016 | 本地地址和端口,以十六进制表示 |

rem_address | 00000000:0000 | 远程地址和端口,以十六进制表示 |

st | 0A | 套接字的状态,以十六进制表示 |

tx_queue | 00000000:00000000 | 发送队列的内存使用情况 |

rx_queue | 00000000:00000000 | 接收队列的内存使用情况 |

tr | tm->when | 重传超时 |

retrnsmt | 0 | 重传次数 |

uid | 0 | 创建该套接字的用户 ID |

timeout | 0 | 套接字超时时间 |

inode | 18890 | 该套接字对应的 inode 号 |

地址与状态解码

最需要我们关注的是 local_address 和 st 字段。

:该字段以 IP:端口的十六进制形式呈现。0100007F:0016:0100007F是 IP 地址0.0.1的小端序十六进制表示。0016是端口号22(SSH 服务) 的十六进制表示。0100007F:0016解码后为0.0.1:22,表示本地环回地址的 22 端口。

状态解码 (

st):该字段同样使用十六进制表示 TCP 连接的状态,常见的状态码如下表所示:

| 状态码 | 十进制 | TCP 状态 | 描述 |

|---|---|---|---|

01 | 1 | ESTABLISHED | 已建立的连接 |

02 | 2 | SYN_SENT | 已发送连接请求 |

03 | 3 | SYN_RECV | 已接收连接请求 |

04 | 4 | FIN_WAIT1 | 等待远程连接终止请求 |

05 | 5 | FIN_WAIT2 | 等待远程连接终止请求 |

06 | 6 | TIME_WAIT | 等待足够时间以确保远程连接已终止 |

07 | 7 | CLOSE | 连接已关闭 |

08 | 8 | CLOSE_WAIT | 等待本地应用程序关闭连接 |

09 | 9 | LAST_ACK | 等待远程确认连接关闭 |

0A | 10 | LISTEN | 正在监听连接请求 |

0B | 11 | CLOSING | 等待远程确认连接关闭 |

通过结合这两个字段的解码,我们就能清楚地知道某个端口上发生了什么,找到一行 st 为 0A 且 local_address 对应 0.0.0:80 的记录,就意味着有服务正在 80 端口上监听所有网络接口的连接。

从端口到进程:利用 Inode 关联

/proc/net/tcp 文件本身并不直接显示是哪个进程占用了端口,但它提供了 inode 字段,有了 inode 号,我们就可以在 /proc/[pid]/fd/ 目录下找到它,每个进程目录下都有一个 fd 子目录,包含了该进程打开的所有文件描述符,它们大多是指向实际文件的符号链接。

我们可以通过以下步骤找到占用端口的进程:

- 在

/proc/net/tcp中找到目标端口,记录下其inode值。 - 遍历

/proc下所有数字形式的进程目录。 - 在每个进程的

/proc/[pid]/fd/目录中查找符号链接,检查其是否指向socket:[inode]。

一个更高效的方法是使用 find 命令:

# 假设 inode 为 18890 find /proc -lname 'socket:[18890]'

这条命令会直接返回拥有该套接字符号链接的进程 ID,从而将端口与具体进程精确关联起来。

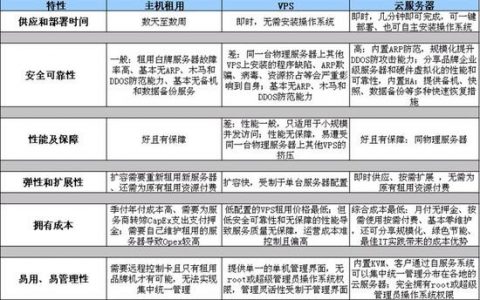

方法的比较与选择

直接读取 /proc/net/tcp 虽然原始且强大,但在日常使用中,其可读性远不如 ss -tuln 或 netstat -tuln 后者为我们完成了地址、状态的解码和格式化工作,当系统处于故障状态,如 ss 或 netstat 命令异常、损坏,或在资源极其受限的救援模式、最小化容器中时,直接访问 /proc 文件系统就成了最后、也是最可靠的依赖,对于开发人员而言,直接解析 /proc/net/tcp 可以在脚本中获取不受工具版本影响的统一数据源。

相关问答FAQs

Q1: 为什么在已经有了 ss 和 netstat 这样方便的工具后,还要学习直接查看 /proc/net/tcp 文件?

A1: 学习直接查看 /proc/net/tcp 有几个核心原因:

- 根本性:

ss和netstat等工具本身就是解析这些/proc文件来获取信息的,直接查看源文件可以让你理解底层的工作原理。 - 可靠性:在某些极端情况下,例如系统被入侵导致

ss或netstat命令被替换或损坏,或者在最小化的操作系统(如某些 Docker 镜像)中并未安装这些工具,/proc文件系统几乎是唯一可依赖的诊断接口。 - 无依赖性:直接读取

/proc无需安装任何额外软件,这使其成为嵌入式系统、调试脚本和自动化运维中的理想选择。

Q2: 如何通过 /proc 文件系统查看 IPv6 的端口监听情况?

A2: 与查看 IPv4 的 /proc/net/tcp 和 /proc/net/udp 类似,Linux 内核也为 IPv6 提供了对应的文件,你只需要查看 /proc/net/tcp6 和 /proc/net/udp6 即可,这两个文件记录了所有 IPv6 套接字的信息,其文件格式与 IPv4 版本基本相同,只是 local_address 和 rem_address 字段中的 IP 地址部分会更长,用于表示 128 位的 IPv6 地址,解码方法也类似,只是需要将十六进制串转换为 IPv6 地址格式。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复