在阿里云ECS实例上部署服务时,服务器的安全防护是至关重要的环节,对于选择CentOS操作系统的用户而言,iptables作为一款强大且经典的防火墙工具,依然是许多系统管理员的首选,在阿里云环境中配置iptables,需要理解其与云平台自身的安全组机制如何协同工作,才能构建起一道坚固的防线。

理解阿里云与iptables的双重防护机制

初学者常常会困惑:为什么在服务器内部配置了iptables规则,服务依然无法访问?这通常是因为忽略了阿里云提供的第一层防火墙——安全组。

- 安全组(Security Group):这是阿里云提供的分布式、有状态的虚拟防火墙,它作用于实例的网络入口和出口,流量在到达服务器操作系统之前,就会先经过安全组的过滤,你可以将其理解为大楼的保安,负责第一道安检。

- iptables:这是运行在CentOS操作系统内核层面的防火墙,它负责对已经通过安全组、进入服务器的流量进行更精细的控制,你可以将其理解为公寓房间的门锁,是第二道防护。

正确的配置流程是:先在阿里云控制台配置安全组,放行所需端口(如80, 443, 22);然后再登录服务器,配置iptables规则进行进一步加固。 两者必须协同工作,缺一不可。

CentOS 7/8上的iptables基础操作

从CentOS 7开始,系统默认的防火墙管理工具是firewalld,要使用iptables,需要先安装并启用相关服务。

停止并禁用firewalld:

systemctl stop firewalld systemctl mask firewalld

安装iptables-services:

yum install iptables-services -y

启动iptables并设置开机自启:

systemctl enable iptables systemctl start iptables

配置iptables主要通过命令行完成,以下是一些常用命令及其说明:

| 命令 | 说明 |

|---|---|

iptables -L -n -v | 列出当前的防火墙规则,-n表示以数字形式显示IP和端口,-v显示详细信息。 |

iptables -I INPUT -p tcp --dport 22 -j ACCEPT | 在INPUT链的开头插入一条规则,允许TCP协议的22端口(SSH)流量。 |

iptables -I INPUT -p tcp --dport 80 -j ACCEPT | 允许TCP协议的80端口(HTTP)流量。 |

iptables -A INPUT -j DROP | 在INPUT链的末尾添加一条规则,拒绝所有其他未明确允许的入站流量。 |

service iptables save | 将当前的规则永久保存,防止重启后失效。 |

一个典型的Web服务器配置示例

假设我们正在配置一台提供Web服务的CentOS服务器,我们需要允许SSH、HTTP和HTTPS流量,同时拒绝其他所有访问,一个安全的配置脚本如下:

# 1. 清除所有现有规则 iptables -F iptables -X iptables -Z # 2. 设置默认策略(拒绝所有入站、转发,允许所有出站) iptables -P INPUT DROP iptables -P FORWARD DROP iptables -P OUTPUT ACCEPT # 3. 允许本地回环接口 iptables -A INPUT -i lo -j ACCEPT # 4. 允许已建立的连接和相关连接(非常重要,否则SSH会断开) iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT # 5. 允许SSH (端口22) iptables -A INPUT -p tcp --dport 22 -j ACCEPT # 6. 允许HTTP (端口80) 和 HTTPS (端口443) iptables -A INPUT -p tcp --dport 80 -j ACCEPT iptables -A INPUT -p tcp --dport 443 -j ACCEPT # 7. (可选) 允许ping iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT # 8. 保存规则 service iptables save

执行此脚本后,你的服务器就具备了基本的防护能力,务必先确保SSH规则已正确配置并保存,否则可能导致无法远程连接服务器。

相关问答FAQs

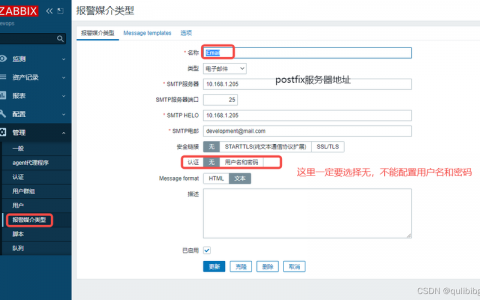

问题1:我已经在iptables中开放了80端口,为什么通过浏览器还是无法访问我的网站?

回答: 这个问题的根源大概率在于阿里云安全组,请立即检查你的ECS实例所绑定的安全组规则,你需要在阿里云ECS控制台的“安全组”页面,找到对应的安全组,添加一条入方向规则,授权协议为“TCP”,端口范围为“80/80”,授权对象设置为“0.0.0.0/0”(表示允许所有IP访问),只有当安全组和iptables同时放行了80端口,外部流量才能成功抵达你的Web服务。

问题2:CentOS 7/8默认不是firewalld吗?为什么还要用iptables?

回答: 的确,firewalld是CentOS 7及以后版本的默认防火墙,它提供了更动态和易于管理的区域(zone)概念,但依然有许多用户和管理员坚持使用iptables,主要原因有:习惯与经验,许多资深管理员对iptables的语法和工作机制非常熟悉,可以快速高效地编写复杂规则;兼容性需求,一些老旧的自动化脚本或应用可能直接依赖于iptables命令;精细控制,部分用户认为iptables的规则匹配和处理链路更为直观和底层,便于实现特定且复杂的网络策略,选择哪个工具更多是基于团队的技术栈和具体需求。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复