在CentOS系统中,SSH(Secure Shell)服务是实现远程安全管理的核心组件,它并非一个单一的文件,而是一套由OpenSSH项目提供的软件包,理解这些软件包的构成、位置以及如何管理它们,对于系统管理员来说至关重要,本文将详细解析CentOS中SSH相关软件包的归属、安装位置及配置方法。

核心SSH软件包

CentOS通过其软件仓库提供SSH功能,主要涉及以下几个关键软件包,它们分工明确,共同构成了完整的SSH服务与客户端环境。

| 软件包名称 | 主要功能 | 核心文件与目录 |

|---|---|---|

| openssh-server | 提供SSH服务端程序(sshd守护进程),允许其他主机远程连接到此服务器。 | /usr/sbin/sshd, /etc/ssh/sshd_config |

| openssh-clients | 提供SSH客户端程序,如ssh, scp, sftp,用于从本机连接到其他SSH服务器。 | /usr/bin/ssh, /usr/bin/scp, /etc/ssh/ssh_config |

| openssh | 这是一个基础包,通常作为依赖被安装,包含OpenSSH的通用文件。 | /etc/ssh/下的部分通用配置 |

理解这三者的关系是关键:若要让CentOS服务器接受远程连接,必须安装openssh-server,若要从这台服务器连接到其他机器,则需要安装openssh-clients,在最小化安装的CentOS中,openssh-clients通常默认包含,而openssh-server也可能被预装,以方便初始的远程管理。

如何查找与安装SSH包

在CentOS 7及更早版本中,使用yum包管理器;在CentOS 8及后续版本中,则使用dnf,两者的命令语法高度相似。

检查是否已安装

可以通过以下命令查看系统中已安装的SSH相关包:

rpm -qa | grep openssh

此命令会列出所有名称中包含“openssh”的已安装软件包,如openssh-server-8.0p1-19.el8.x86_64。

搜索可用的SSH包

如果需要安装,可以先搜索仓库中的可用包:

# For CentOS 7 yum search ssh # For CentOS 8/9 dnf search ssh

搜索结果会清晰地显示出openssh-server、openssh-clients等包的描述信息。

安装SSH服务端

如果发现openssh-server未安装,可以使用以下命令进行安装:

# For CentOS 7 sudo yum install -y openssh-server # For CentOS 8/9 sudo dnf install -y openssh-server

安装完成后,使用sudo systemctl start sshd启动服务,并使用sudo systemctl enable sshd设置其开机自启。

SSH关键文件位置

安装完成后,SSH的各项文件会遵循Linux文件系统层次结构标准,被放置在特定的目录中。

- 服务配置文件:

/etc/ssh/sshd_config,这是SSH服务端最重要的配置文件,所有关于端口、登录权限、加密算法、安全策略的设置都在此文件中定义。 - 客户端配置文件:

/etc/ssh/ssh_config,此文件为系统上所有用户设置SSH客户端的默认行为,例如默认使用的端口等。 - 服务主程序:

/usr/sbin/sshd,这是SSH守护进程的可执行文件。 - 客户端工具:

/usr/bin/ssh,/usr/bin/scp,/usr/bin/sftp,这些是用户日常使用的客户端命令。 - 主机密钥:

/etc/ssh/ssh_host_*_key,这些文件是服务器用于证明其身份的密钥对,在首次启动SSH服务时自动生成。 - 日志文件:SSH的连接和认证日志通常记录在

/var/log/secure文件中,是排查登录问题的重要依据。

CentOS中的SSH功能由openssh-server和openssh-clients等软件包提供,它们可以通过yum或dnf轻松管理,其核心配置文件位于/etc/ssh/目录,而可执行文件则分布在/usr/sbin和/usr/bin中,掌握这些基本知识,是进行SSH服务配置、管理和故障排查的基础。

相关问答FAQs

问题1:如何修改SSH服务的默认端口(22)以提高安全性?

解答: 修改SSH默认端口是一个常见的安全加固措施,步骤如下:

- 编辑配置文件:使用文本编辑器(如

vi或nano)打开/etc/ssh/sshd_config文件。sudo vi /etc/ssh/sshd_config

- 找到并修改Port行:在文件中找到

#Port 22这一行,去掉开头的号,并将数字22改为你希望使用的新端口号,例如2222。Port 2222 - 更新防火墙规则:必须允许新的端口通过防火墙,以

firewalld为例:sudo firewall-cmd --permanent --add-port=2222/tcp sudo firewall-cmd --reload

- 重启SSH服务:使配置更改生效。

sudo systemctl restart sshd

之后,连接时就需要使用新端口,

ssh -p 2222 user@your_server_ip。

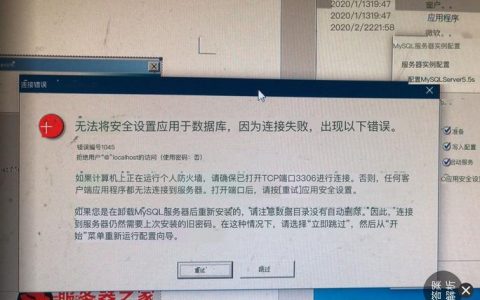

问题2:连接SSH时提示“Connection refused”,可能是什么原因?

解答: “Connection refused”错误表明服务器主动拒绝了连接请求,通常由以下几个原因造成:

- SSH服务未运行:最常见的原因是

sshd服务没有启动,检查服务状态:sudo systemctl status sshd

如果未运行,使用

sudo systemctl start sshd启动它。 - 防火墙阻止:服务器的防火墙(如

firewalld或iptables)可能没有开放SSH端口,检查防火墙规则,确保SSH端口(默认22或你修改后的端口)已被允许。 - 端口配置错误:

/etc/ssh/sshd_config文件中的Port指令可能被修改或注释掉,导致sshd监听在非预期的端口上。 - 监听地址限制:

sshd_config中的ListenAddress指令可能被设置为某个特定的IP地址,导致服务只在该IP上监听,而无法通过其他地址访问。 - SELinux限制:在强制模式的SELinux环境下,如果修改了SSH端口,但没有使用

semanage命令更新SELinux策略,也可能导致连接被拒绝。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复