在Web开发中,将用户通过表单提交的特定字段数据安全、准确地存入数据库,是一项基础且至关重要的任务,PHP作为服务器端脚本语言,提供了多种方式与数据库交互,使用PDO(PHP Data Objects)扩展结合预处理语句是当前最推荐、最安全的方法,本文将详细阐述如何利用PHP将特定字段输入数据库,并涵盖准备工作、核心实现、安全考量及最佳实践。

准备工作:建立数据库连接

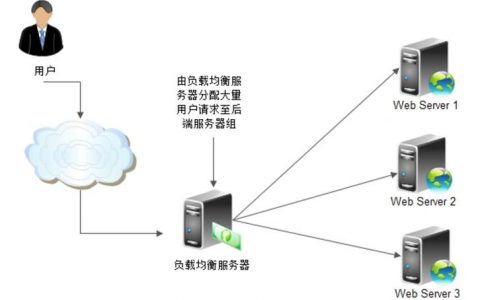

任何数据库操作的前提都是建立一个成功的连接,PDO提供了一个统一的数据访问接口,支持多种数据库系统(如MySQL, PostgreSQL, SQLite等),使得代码更具可移植性。

你需要准备数据库的连接信息,包括主机名、数据库名、用户名和密码,以下是一个使用PDO连接MySQL数据库的示例:

<?php

$host = 'localhost';

$db = 'my_database';

$user = 'root';

$pass = 'password';

$charset = 'utf8mb4';

$dsn = "mysql:host=$host;dbname=$db;charset=$charset";

$options = [

PDO::ATTR_ERRMODE => PDO::ERRMODE_EXCEPTION, // 抛出异常

PDO::ATTR_DEFAULT_FETCH_MODE => PDO::FETCH_ASSOC, // 默认获取关联数组

PDO::ATTR_EMULATE_PREPARES => false, // 禁用预处理模拟

];

try {

$pdo = new PDO($dsn, $user, $pass, $options);

} catch (PDOException $e) {

// 如果连接失败,抛出错误信息并终止脚本

throw new PDOException($e->getMessage(), (int)$e->getCode());

}

?> 这段代码通过try...catch结构来捕获连接时可能发生的异常。PDO::ATTR_ERRMODE => PDO::ERRMODE_EXCEPTION的设置非常关键,它让PDO在遇到错误时抛出异常,便于我们进行错误处理。

核心方法:使用PDO预处理语句插入特定字段

直接拼接SQL语句是极其危险的,因为它容易导致SQL注入攻击,预处理语句通过将SQL命令与数据分离,从根本上解决了这个问题,其核心步骤分为四步:准备SQL、绑定参数、执行语句。

假设我们有一个用户表users,结构如下:

| 字段名 | 类型 | 说明 |

|---|---|---|

id | INT (AUTO_INCREMENT) | 用户ID |

username | VARCHAR(50) | 用户名 |

email | VARCHAR(100) | 邮箱 |

age | INT | 年龄 |

created_at | TIMESTAMP | 创建时间 |

我们的目标是向username, email, age这三个特定字段插入数据。

创建SQL语句模板

SQL语句中使用命名占位符(如username)或问号占位符()来代替实际的值,命名占位符可读性更好。

INSERT INTO users (username, email, age, created_at) VALUES (:username, :email, :age, NOW())

注意,我们明确指定了要插入的字段名(username, email, age),这就是“特定把字段输入数据库”的体现。created_at字段我们使用数据库的NOW()函数自动填充,无需从PHP端传入。

准备与执行

下面是一个完整的PHP示例,模拟处理一个表单提交的数据:

<?php

// 假设 $pdo 变量已经通过上面的代码成功创建

// 模拟从 $_POST 接收到的数据

// 在实际应用中,务必对这些数据进行验证和过滤

$data = [

'username' => 'testuser',

'email' => 'test@example.com',

'age' => 25

];

// SQL语句模板

$sql = "INSERT INTO users (username, email, age, created_at) VALUES (:username, :email, :age, NOW())";

try {

// 1. 准备语句

$stmt = $pdo->prepare($sql);

// 2. 绑定参数并执行

// execute() 方法可以接收一个数组,自动将数组中的值绑定到对应的命名占位符

$stmt->execute([

':username' => $data['username'],

':email' => $data['email'],

':age' => $data['age']

]);

echo "新用户ID: " . $pdo->lastInsertId(); // 获取最后插入的记录ID

} catch (PDOException $e) {

// 如果SQL执行失败,输出错误信息

echo "数据库插入失败: " . $e->getMessage();

}

?> 在execute()方法中传入一个关联数组,其键与SQL中的命名占位符一一对应,PDO会自动处理参数的绑定和转义,确保数据以纯文本形式进入数据库,从而杜绝SQL注入。

处理不同数据类型与安全性

虽然execute()方法能自动推断参数类型,但为了更严格的控制和更高的安全性,建议使用bindValue()或bindParam()方法显式指定数据类型。

| 字段类型 | PHP变量示例 | PDO常量 | 说明 |

|---|---|---|---|

| VARCHAR/TEXT | $name = "张三"; | PDO::PARAM_STR | 字符串类型 |

| INT | $age = 25; | PDO::PARAM_INT | 整数类型 |

| BOOLEAN/TINYINT(1) | $isActive = true; | PDO::PARAM_BOOL | 布尔类型 |

使用bindValue()的示例:

$stmt = $pdo->prepare($sql);

$stmt->bindValue(':username', $data['username'], PDO::PARAM_STR);

$stmt->bindValue(':email', $data['email'], PDO::PARAM_STR);

$stmt->bindValue(':age', $data['age'], PDO::PARAM_INT);

$stmt->execute(); 显式声明类型可以防止因数据类型不匹配而导致的潜在错误或安全问题。

最佳实践与错误处理

健壮的代码离不开完善的错误处理和良好的编程习惯。

- 输入验证:在将数据存入数据库之前,务必在PHP端进行严格的验证,检查邮箱格式是否正确、用户名长度是否符合要求、年龄是否为有效数字等。

- 密码哈希:如果插入的字段包含密码,绝不能明文存储,应使用

password_hash()函数进行哈希处理,验证时使用password_verify()。 - 事务处理:当需要执行多个相关的数据库操作(要么全部成功,要么全部失败)时,应使用事务(

beginTransaction(),commit(),rollBack())来保证数据的一致性。

将数据库连接和操作逻辑包裹在try...catch块中,是处理潜在错误的标准做法,它能让你的应用在遇到问题时优雅地降级或给出友好的提示,而不是直接崩溃。

相关问答FAQs

问题1:为什么不能直接拼接SQL字符串?INSERT INTO users (name) VALUES ('$name')?

答: 直接拼接SQL字符串是极其危险的,因为它会导致“SQL注入”漏洞,攻击者可以在输入框中注入恶意的SQL代码,如果$name的值是' OR '1'='1,拼接后的SQL语句会变成 INSERT INTO users (name) VALUES ('' OR '1'='1'),这可能会改变查询的原始意图,导致数据泄露或被篡改,而使用预处理语句时,SQL命令的结构和数据是分开传递给数据库的,数据库会先将SQL结构编译好,然后再把数据作为纯文本填入,无论数据内容是什么,都不会被当作SQL代码执行,从而从根本上杜绝了SQL注入的风险。

问题2:bindValue() 和 bindParam() 有什么区别?

答: bindValue() 和 bindParam() 都用于将PHP变量绑定到SQL占位符,但它们的核心区别在于绑定时机和方式。

bindValue($parameter, $value, $data_type):绑定的是一个值,它在调用时立即将$value的副本赋给占位符,之后,即使PHP中原来的变量值发生了改变,已绑定的值也不会受影响。bindParam($parameter, &$variable, $data_type):绑定的是一个变量引用(注意参数前的&符号),它只在调用execute()时才会去读取该变量的当前值,如果在bindParam()之后、execute()之前改变了变量的值,那么最终执行时使用的是改变后的新值。

在大多数一次性插入的场景下,两者的效果相同,但在循环中,bindParam()可能更高效或更灵活,因为它绑定的是引用,对于初学者和绝大多数情况,使用bindValue()或在execute()中直接传入数组的方式更直观、更不易出错。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复