在评估CentOS 6.5的稳定性时,我们必须从两个截然不同的时间维度来看待:一个是其作为主流操作系统时的“昔日辉煌”,另一个是在当前技术环境下的“现实处境”,简单地说,CentOS 6.5在其生命周期内是一款极其稳定可靠的操作系统,但如今,继续使用它则意味着巨大的风险和不稳定性。

昔日的辉煌:为何CentOS 6.5曾被视为稳定典范

CentOS 6.5发布于2013年底,它是基于Red Hat Enterprise Linux (RHEL) 6.5重新编译而成的社区版本,其稳定性的根基源于RHEL的严谨开发哲学。

RHEL 6系列拥有长达十年的支持周期,这本身就证明了红帽对其稳定性的承诺,CentOS继承了这一特性,为用户提供了免费且长期的服务,CentOS 6.5所采用的软件包版本都经过了极其严格的测试,它使用的Linux 2.6.32内核,虽然不是最新,但经过了数年的磨砺和无数生产环境的检验,成熟度极高,驱动支持和兼容性在当时都非常出色,这种“保守”的策略——优先选择成熟稳定而非最新前沿的软件——是其稳定性的核心保障,在那个年代,无数企业的关键业务,如Web服务器、数据库、文件服务器等,都稳定地运行在CentOS 6.x系列之上,它成为了服务器操作系统领域一个值得信赖的标杆。

现实的审视:当前视角下的“稳定”

时过境迁,评估一个系统是否稳定,安全性是不可或缺的一环,一个充满漏洞、无法修复的系统,无论其运行多么“平稳”,都不能称之为稳定,这正是CentOS 6.5当前面临的最大困境。

CentOS 6已于2020年11月30日正式结束生命周期(EOL),这意味着什么?

- 无安全更新:这是最致命的一点,自EOL之日起,CentOS官方不再为其提供任何安全补丁,近年来爆发的众多高危漏洞,如Log4Shell、OpenSSL漏洞等,CentOS 6.5系统都将永久暴露于风险之中,无法获得官方修复,一个易受攻击的系统,本质上是不稳定的。

- 软件生态断层:现代软件开发依赖的库和工具链版本越来越高,在CentOS 6.5上,你将发现很难编译安装新的软件,因为系统自带的glibc、gcc等版本过低,无法满足依赖要求,这导致系统功能停滞,无法适应新的业务需求。

- 硬件兼容性问题:新的服务器硬件,尤其是新一代的网卡、RAID控制器和NVMe硬盘,其驱动程序往往需要较新的内核支持,CentOS 6.5的古老内核将无法识别这些新硬件,限制了系统的部署能力。

对比分析:CentOS 6.5与现代发行版

为了更直观地理解其现状,我们可以通过一个表格来对比。

| 特性 | CentOS 6.5 (历史视角) | 现代发行版 (如AlmaLinux/Rocky Linux 9) |

|---|---|---|

| 稳定性基础 | 基于成熟的RHEL 6,软件包经过长期验证 | 基于最新的RHEL 9,兼顾稳定性和现代特性 |

| 安全更新 | 已停止 (2020年11月EOL) | 持续提供,定期发布安全补丁和漏洞修复 |

| 软件生态 | 软件包陈旧,无法满足现代应用需求 | 拥有最新的软件栈,支持容器、云原生等新技术 |

| 硬件支持 | 仅支持旧硬件,对新硬件兼容性差 | 原生支持最新的服务器硬件和架构 |

| 生命周期 | 已终结 | 提供长达10年的支持周期 |

上文小编总结与建议

CentOS 6.5在其时代是一款卓越的稳定系统,但它的“稳定”是有保质期的,由于安全更新的缺失和生态系统的老化,它已经不再是一个稳定、安全的选择,对于任何新的项目,或任何需要连接网络、处理重要数据的生产环境,都应坚决避免使用CentOS 6.5。

对于仍在运行CentOS 6.5的遗留系统,最佳策略是立即制定迁移计划,升级到受支持的现代发行版,如AlmaLinux、Rocky Linux或CentOS Stream,如果暂时无法迁移,必须采取严格的网络隔离、最小化服务暴露等临时措施,但这终究是权宜之计,稳定,必须建立在安全和可持续发展的基础之上。

相关问答 (FAQs)

问题1:我的CentOS 6.5系统运行在严格的内网环境中,不连接互联网,这样还算稳定吗?

解答: 运行在内网确实极大地降低了来自外部网络的攻击风险,但并不能完全保证其稳定和安全,内部威胁(如U盘传播的病毒、内部人员的误操作)依然存在,系统自身的软件bug或漏洞可能在特定条件下被触发,导致服务崩溃,而这些bug已无官方修复,无法安装新的软件或依赖库,使得系统维护和功能扩展变得极为困难,即使在内网,它也是一个“技术债”沉重的系统,稳定性大打折扣,迁移仍是最终出路。

问题2:如果因为特殊原因必须继续使用CentOS 6.5,有什么办法可以稍微增强其安全性吗?

解答: 在无法立即迁移的情况下,可以采取一些“创可贴”式的临时加固措施:

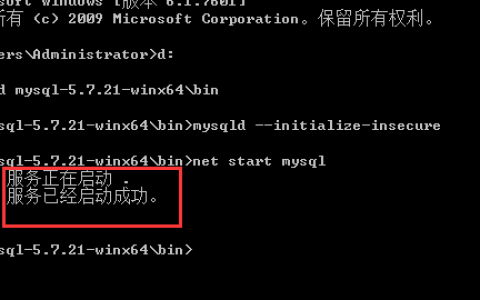

- 使用CentOS Vault:可以配置yum源指向CentOS的官方归档库,虽然不会有新补丁,但至少能确保系统软件包的完整性。

- 严格的网络访问控制:使用防火墙(iptables/firewalld)和交换机ACL,仅允许必要的IP地址和端口访问该服务,将攻击面降到最低。

- 最小化服务原则:通过

chkconfig或systemctl禁用所有非必需的服务,减少潜在的漏洞点。 - 定期备份:确保数据和系统配置有可靠的备份,以便在发生灾难时能够快速恢复。

请务必记住,这些措施只能延缓风险,无法根除,核心任务仍然是尽快规划并执行系统迁移。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复