当开发者和运维人员在 Google Cloud Platform (GCP) 环境中遇到“Google 无法连接到数据库”的错误时,这通常是一个令人沮丧但可以解决的问题,这个提示信息比较笼统,其根源往往不在于 Google 的基础架构本身,而更多地在于网络配置、身份验证或客户端设置等具体环节,本文将系统性地剖析导致此问题的常见原因,并提供一套清晰的排查步骤,帮助您快速定位并解决连接难题。

常见原因深度分析

要解决连接问题,首先需要理解其背后的可能原因,这些问题大致可以归为以下几类:

网络连接壁垒

网络问题是导致数据库连接失败的最主要原因,Cloud SQL 实例默认是高度安全的,不会接受任意来源的连接请求。

- 未授权的网络访问: 如果您使用公共 IP,必须在 Cloud SQL 实例的“授权”网络中添加您客户端的 IP 地址,任何未在此列表中的 IP 尝试连接都会被拒绝。

- 防火墙规则拦截: 即使在同一个 VPC 内,如果使用了私有 IP,VPC 的防火墙规则也可能阻止了从您的应用实例(如 Compute Engine VM)到 Cloud SQL 实例的流量。

- SSL/TLS 配置不当: 如果您的数据库实例强制要求 SSL 连接,但客户端在连接时未启用或配置了错误的 SSL 证书,连接将会失败,反之亦然。

身份验证与授权失误

连接不仅需要通路,还需要“通行证”。

- 数据库用户权限不足: 您使用的数据库用户可能没有被授予连接到特定数据库的权限,甚至没有登录权限。

- IAM 角色缺失: 当 GCP 上的其他服务(如 App Engine、Cloud Functions 或 Compute Engine)尝试连接 Cloud SQL 时,它们所使用的服务账户必须具备相应的 IAM 角色,最基本的是

Cloud SQL Client角色,缺少此角色,服务账户将无法通过 Cloud SQL 代理或 API 进行身份验证。

数据库实例自身状态

有时问题出在数据库实例本身。

- 实例未运行: 实例可能处于暂停、维护或意外停止状态。

- 资源耗尽: 实例的 CPU 或内存使用率持续过高,导致其无法处理新的连接请求。

- 磁盘空间已满: 当实例的存储空间达到 100% 时,数据库可能会变为只读或完全无响应,拒绝所有写入和新的连接。

客户端配置错误

客户端的连接配置是连接的最后一公里。

- 连接字符串错误: 主机名(实例连接名称)、端口号、用户名、密码或数据库名称中的任何一个字符错误,都会导致连接失败。

- 驱动程序不兼容: 使用的数据库驱动程序版本可能与您的 Cloud SQL 数据库版本(如 PostgreSQL 13 vs 14)不兼容。

系统化排查步骤

面对连接问题,应采取由内到外、由简到繁的排查策略。

确认实例基础状态

登录 GCP 控制台,导航到 Cloud SQL 页面,检查目标实例的状态是否为“运行中”,查看其“监控”仪表盘,关注 CPU、内存、磁盘使用率和连接数,确认是否存在资源瓶颈。

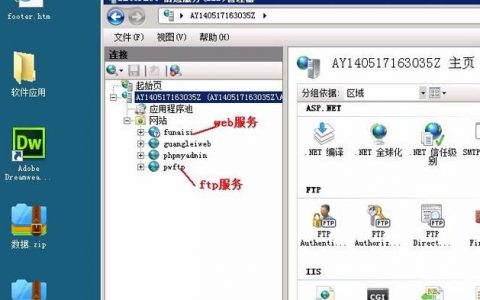

检查网络配置

这是最关键的一步,请根据您的连接方式,对照下表进行检查:

| 连接方式 | 适用场景 | 关键配置点 | 常见错误 |

|---|---|---|---|

| 公共 IP | 开发测试、快速验证 | 在实例中启用公共 IP。 在“授权”网络中添加客户端 IP。 配置防火墙规则(如需要)。 | 忘记添加客户端 IP;客户端 IP 动态变化。 |

| 私有 IP | 生产环境、VPC 内服务 | 在实例中启用并分配私有 IP。 确保应用和数据库在同一 VPC 或已配置 VPC 对等互连。 检查 VPC 防火墙入站规则,允许从应用源到数据库端口(如 3306, 5432)的流量。 | 未启用私有 IP;防火墙规则错误;VPC 对等互连配置不当。 |

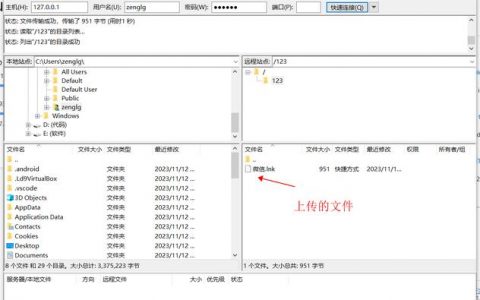

| Cloud SQL 代理 | (推荐) 所有场景,尤其生产环境 | 客户端机器或服务安装并运行代理。 为代理提供有效的实例连接名称和凭证。 应用连接到本地代理监听的端口(如 127.0.0.1:5432)。 | 代理未启动;凭证(服务账户 JSON)无效或权限不足;应用连接的端口错误。 |

验证身份与权限

- 对于 IAM: 确认您的客户端服务账户(如

my-app@appspot.gserviceaccount.com)在 IAM 页面中拥有Cloud SQL Client角色。 - 对于数据库用户: 使用

gcloud sql connect命令或第三方工具(如果可以连接)登录数据库,执行SELECT * FROM pg_user;(PostgreSQL) 或SELECT host, user FROM mysql.user;(MySQL) 来检查用户及其权限。

审查客户端连接设置

仔细复制并粘贴 GCP 控制台提供的“实例连接名称”和连接字符串模板,检查代码中的硬编码信息,确保没有拼写错误,尝试更新数据库驱动程序到最新稳定版。

利用日志进行诊断

查看 Cloud SQL 的“日志”页面,特别是 cloudsql.googleapis.com/mysql.log 或 postgresql.log,这些日志通常会记录连接失败的具体原因,如“Access denied for user”、“connection refused”等,为最终定位问题提供决定性线索。

相关问答 (FAQs)

使用公共 IP 连接 Cloud SQL 安全吗?为什么官方更推荐使用 Cloud SQL 代理?

解答: 直接使用公共 IP 连接本身可以通过授权 IP 和 SSL 来保障一定的安全性,但存在明显的局限性和风险,您需要将客户端的 IP 地址加入白名单,如果您的客户端 IP 是动态的(来自家庭网络或移动设备),这将非常不便且不安全,暴露在公网上的数据库端口始终是潜在的攻击目标。

Cloud SQL 代理是官方强烈推荐的最佳实践,它通过一个安全的 TLS 隧道将您的本地环境或 GCP 服务与 Cloud SQL 实例连接起来,无需为实例配置公共 IP,代理会自动处理身份验证和加密,您只需使用标准的数据库连接字符串连接到本地代理即可,这种方式既简化了网络配置(无需管理防火墙和授权 IP),又提供了银行级别的安全保障,是生产环境的首选方案。

我的应用程序和 Cloud SQL 实例都在同一个 VPC 内,并且都启用了私有 IP,为什么还是无法连接?

解答: 即使在同一个 VPC 内,连接失败也通常由以下几个细微但关键的配置问题导致:

- 服务账户权限缺失: 您的应用程序(运行在 GKE、Compute Engine 等上)所使用的服务账户,可能没有被授予

Cloud SQL ClientIAM 角色,这是通过私有 IP 建立连接的必要权限。 - VPC 防火墙规则: VPC 的默认“隐式拒绝”入站规则会阻止所有流量,您必须创建一条明确的防火墙规则,允许从您应用程序所在的实例标签或服务账户到 Cloud SQL 实例的私有 IP 地址及数据库端口的流量。

- 私有服务访问配置不完整: 启用 Cloud SQL 私有 IP 需要先在 VPC 中分配一个 IP 地址范围用于“私有服务访问”,如果这个范围配置错误或与 VPC 内其他路由冲突,也会导致连接问题。

- 网络对等互连问题: 如果您的应用和数据库位于不同的 VPC,需要确保 VPC 对等互连已正确建立,并且对等 VPC 的防火墙规则也允许了相关流量。

建议您从检查服务账户的 IAM 角色和 VPC 防火墙规则入手,这是最常见的原因。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复