在数字时代,网页已成为我们获取信息、进行交流和完成交易不可或缺的平台,当我们浏览网站时,偶尔会遇到一些令人困惑的“网页报错”信息,大多数用户可能会选择刷新页面或直接关闭,但这些看似无害的错误信息背后,有时可能隐藏着严重的安全漏洞——SQL注入,理解SQL注入与网页报错之间的关联,是揭开网络安全面纱、保护数据安全的重要一步。

什么是SQL注入?

要理解SQL注入,首先需要了解SQL(Structured Query Language,结构化查询语言),SQL是用于与数据库“对话”的语言,网站通过它来存储、查询、修改和删除数据,当您在登录框输入用户名和密码时,网站后台就会生成一条SQL语句,去数据库中验证您的身份。

SQL注入则是一种恶意攻击手段,攻击者巧妙地在网页的输入区域(如搜索框、登录表单、URL地址栏等)中插入或“注入”恶意的SQL代码片段,如果网站的后端程序没有对这些输入进行充分的检查和处理,这些恶意代码就会被拼接到正常的SQL语句中,并在数据库服务器上执行,这就像填写一张表格,本应只填写姓名,但攻击者却在姓名栏里额外写下了一条“指令”,而系统毫无察觉地执行了它。

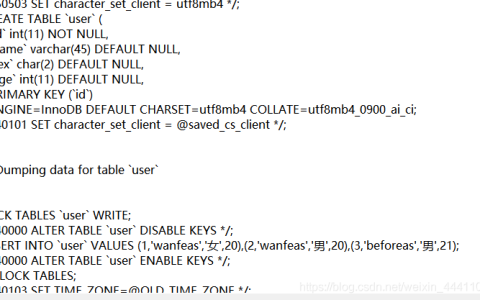

一个经典的例子是登录验证,正常的SQL查询可能是:SELECT * FROM users WHERE username = '用户输入' AND password = '密码输入';,如果攻击者在用户名输入框中填写 admin' --,那么拼接后的SQL语句就变成了:SELECT * FROM users WHERE username = 'admin' --' AND password = '...';,这里的 是SQL中的注释符,它会让后面的密码验证部分失效,这样一来,攻击者仅凭一个用户名就可能绕过密码验证,成功登录后台。

网页报错:攻击者的“藏宝图”

网页报错本身是程序运行异常的信号,但对于SQL注入攻击者而言,它却是一份价值连城的“藏宝图”,攻击者之所以热衷于触发报错,是因为详细的错误信息能够泄露大量关于数据库和网站后台结构的关键情报。

当一条恶意的SQL语句导致数据库无法理解或执行时,数据库会返回一个错误信息,如果网站开发者直接将这个原始的错误信息显示在页面上,就等于为攻击者敞开了大门。

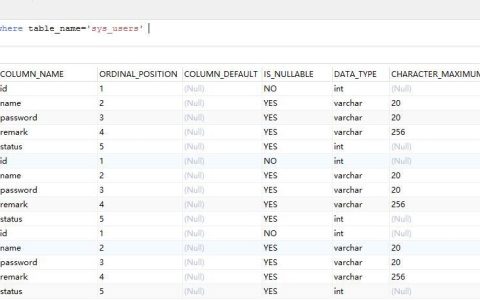

| 报错信息示例 | 泄露的关键信息 | 攻击者的下一步行动 |

|---|---|---|

Warning: mysql_fetch_array(): supplied argument is not a valid MySQL result resource... | 数据库类型为MySQL。 | 使用针对MySQL的特定函数和语法进行更深入的探测。 |

Table 'webdb.users' doesn't exist | 数据库名可能为webdb,表名为users。 | 构造查询语句,猜测并获取users表中的列名(如id, username, password)。 |

Column 'password' in where clause is ambiguous | 存在名为password的列。 | 尝试提取password列中的数据。 |

Unclosed quotation mark after the character string '...'. Incorrect syntax near '...'. | 后端可能使用了SQL Server,且揭示了部分代码逻辑。 | 调整注入语句的语法,使其符合SQL Server的规范,并利用代码逻辑漏洞。 |

通过故意输入特殊字符(如单引号 、双引号 、注释符 等)来触发错误,攻击者可以像拼图一样,一步步地收集数据库的类型、版本、表结构、列名等信息,这个过程被称为“报错注入”,一旦掌握了数据库的完整结构,攻击者就可以构建精准的SQL语句,窃取敏感数据(如用户账号、密码、信用卡信息)、篡改网站内容,甚至获取整个服务器的控制权。

从“报错”到“失守”:攻击的演进

一次完整的SQL注入攻击通常遵循一个清晰的路径,攻击者会寻找网站中所有可能与数据库交互的输入点,这被称为“信息收集”,他们会进入“探测阶段”,通过提交各种Payload(攻击载荷)来测试是否存在注入漏洞,并观察网页的反应,尤其是报错信息。

一旦确认漏洞存在并从报错中获取了足够的信息,攻击者便进入“利用阶段”,他们开始构造更复杂的SQL语句,如使用UNION查询来合并其他表的数据,或使用INSERT、UPDATE、DELETE来修改和删除数据,对于高阶攻击者,他们甚至可能利用数据库的特定功能执行系统命令,实现从数据库到操作系统的跨越,最终完全控制服务器。

如何构筑防御工事?

防御SQL注入是一个系统工程,需要开发者在设计和编码的各个环节都保持高度警惕。

使用参数化查询(预编译语句):这是防御SQL注入最根本、最有效的方法,它将SQL语句的代码结构与用户输入的数据严格分离开,数据库在执行时,只会将输入的数据作为纯粹的文本处理,而不会将其解析为SQL命令,从而从根本上杜绝了注入的可能。

严格的输入验证与过滤:对所有来自用户的输入进行严格的检查,验证数据的类型、长度、格式和内容是否符合预期,年龄字段应为数字,邮箱字段应符合邮箱格式,对于不符合预期的输入,应直接拒绝。

最小权限原则:为网站连接数据库的账户分配尽可能小的权限,一个只用于展示文章的页面,其对应的数据库账户就不应该拥有修改或删除表的权限,这样即使发生注入,攻击者能造成的破坏也有限。

优雅的错误处理:这是直接应对“网页报错”问题的关键,永远不要将原始的数据库错误信息直接展示给用户,当发生错误时,应向用户显示一个统一、友好的提示页面(如“服务器暂时繁忙,请稍后再试”),同时将详细的错误信息记录到服务器日志中,供开发人员排查问题。

相关问答FAQs

问题1:作为普通用户,当我看到网页报错时,如何判断它是否可能与SQL注入有关?

解答: 普通用户很难进行精确判断,但可以留意一些迹象,如果错误信息中包含了大量的技术术语,如数据库类型(MySQL, Oracle)、SQL语法错误、表名或列名等,这很可能是一个泄露了后端信息的严重错误,最好的做法是截图错误信息,并通过官方渠道(如联系邮箱、客服)向网站管理员报告,而不是自己尝试输入更多字符去“测试”,这可能会触犯法律。

问题2:除了利用网页报错,SQL注入还有其他“无声”的攻击方式吗?

解答: 是的,存在一种被称为“盲注”的攻击方式,在这种场景下,网站虽然存在SQL注入漏洞,但并不会在页面上显示任何具体的数据库错误信息,攻击者无法直接获取数据,只能通过观察页面的细微变化来推断信息,构造一个条件为真的查询,页面可能正常显示;条件为假,页面可能显示为空或加载缓慢,攻击者通过反复发送“真/假”问题,像玩“二十个问题”游戏一样,逐个字符地“猜”出数据库中的数据,这种攻击方式虽然效率较低,但更为隐蔽,危害同样巨大。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复