在WebSphere Application Server (WAS) 的部署过程中,遇到与 wsLogin 相关的错误是一个常见且令人头疼的问题,这个错误通常不是一个孤立的现象,而是指向了更深层次的安全、认证或配置问题,它表明应用程序在尝试访问受保护的资源(如EJB组件、JMS连接、数据源等)时,其身份验证环节失败了,要有效解决此类问题,需要系统性地分析其根源,并采取针对性的排查措施。

理解wsLogin错误的本质

wsLogin 并非一个具体的错误代码,而是WebSphere中JAAS(Java Authentication and Authorization Service)登录框架的一部分,当应用程序代码或容器本身发起一个登录请求时,例如通过 com.ibm.websphere.security.auth.WSSubject.doAs() 方法,或者在配置了资源安全性的J2C连接器尝试建立连接时,WebSphere会调用配置好的JAAS登录配置(也称为登录模块)来验证用户身份。wsLogin 相关的错误,正是在这个验证过程中发生的失败,它可能意味着用户名或密码错误、用户账户被禁用、登录模块配置不当,或者底层的用户注册表(如LDAP、操作系统)无法访问。

常见原因分析

导致 wsLogin 错误的原因多种多样,但通常可以归结为以下几个核心类别:

用户凭证问题

这是最直接也最常见的原因,可能包括:

- 用户名或密码错误:在配置J2C认证别名、应用绑定时输入了错误的凭证。

- 账户状态异常:用户账户在用户注册表中被锁定、过期或禁用。

- 权限不足:提供的用户身份虽然有效,但没有访问目标资源或执行特定操作所需的权限。

安全域与用户注册表配置错误

WebSphere使用安全域来隔离不同的安全配置,如果配置不当,会导致认证失败。

- 用户注册表连接失败:配置的LDAP服务器地址、端口、管理员凭证错误,或网络不通,导致WebSphere无法连接到用户注册表进行身份验证。

- 应用使用了错误的安全域:应用程序被配置为使用一个特定的全局或应用专用安全域,但该域的配置与实际环境不符。

- 联邦用户注册表问题:在复杂的联合环境中,某个子注册表的配置错误或不可用会影响整体认证。

JAAS登录配置与登录模块不匹配

应用程序的部署描述符(如 ibm-application-bnd.xmi)或资源配置中,可能指定了一个特定的JAAS登录配置别名。

- 别名不存在或拼写错误:指定的JAAS别名在WebSphere全局安全配置中不存在。

- 登录模块顺序或配置错误:JAAS配置中的登录模块顺序、标志(如REQUIRED、REQUISITE、SUFFICIENT、OPTIONAL)设置不正确,导致认证流程中断。

- 自定义登录模块问题:如果使用了自定义的登录模块,可能是模块代码本身存在缺陷或其依赖的资源不可用。

资源引用绑定错误

在部署应用时,需要将应用代码中引用的资源(如数据源、JMS连接工厂)绑定到WebSphere中定义的实际资源。

- J2C认证别名配置错误:为数据源或JMS连接工厂选择的容器管理的认证别名(J2C Alias)中的凭证无效。

- 资源映射错误:应用引用的资源JNDI名称与WebSphere中配置的资源JNDI名称不一致,导致应用连接到了一个未正确配置安全性的资源上。

系统性排查步骤

面对 wsLogin 错误,应遵循一个由表及里、从简到繁的排查流程。

详细分析日志文件

这是所有排查工作的起点,重点查看以下日志:

SystemOut.log和SystemErr.log:寻找完整的错误堆栈信息,特别注意以CWIML(WebSphere Identity Manager)、SECJ(Security)开头的错误代码,这些代码能提供非常精确的线索。CWIML4535E通常表示LDAP连接失败,而SECJ0405E则明确指出认证失败。

验证用户凭证

通过WebSphere管理控制台的“用户和组”功能,尝试搜索并验证报错中提到的用户,如果能找到,再通过 wsadmin 脚本或独立的应用程序,使用该用户的凭证尝试登录,以排除密码错误或账户被锁定的可能性。

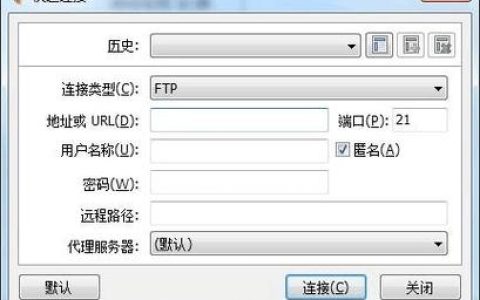

审查安全域与用户注册表

在管理控制台中,导航到“安全” > “安全域”,检查应用所使用的安全域(通常是全局安全)中的“用户注册表”配置,如果是LDAP,点击“测试连接”功能,确保WebSphere可以成功连接到LDAP服务器。

检查JAAS和J2C认证别名

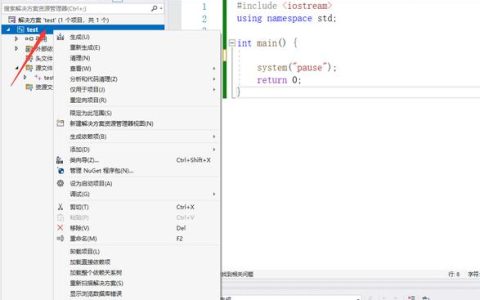

- 导航至“安全” > “全局安全性” > “JAAS配置” > “系统登录”,检查相关的登录配置(如

DefaultPrincipalMapping,ClientContainer)和别名是否正确。 - 导航至“资源” > “JDBC” > “数据源”(或其他资源类型),检查具体资源所使用的“组件管理的认证别名”或“容器管理的认证别名”,点击别名,确认其用户名和密码是否正确且有效。

启用详细跟踪

如果以上步骤仍无法定位问题,可以启用WebSphere的详细跟踪来获取最底层的信息,在“故障诊断” > “记录和跟踪”中,为服务器添加一个跟踪规范,如 com.ibm.ws.security.*=all,重启服务器并重现问题后,分析生成的 trace.log 文件,这将揭示认证过程中的每一个细节。

解决方案与最佳实践

为了更直观地应对不同场景,下表小编总结了常见问题、原因及对应的解决方案。

| 问题现象 | 可能原因 | 解决方案 |

|---|---|---|

| 应用启动时在数据源初始化时报错 | J2C认证别名中的用户名/密码错误,或该用户在数据库中无登录权限 | 更新J2C认证别名,使用正确的凭证;或联系数据库管理员为该用户授予必要的CONNECT权限。 |

访问EJB时提示wsLogin失败 | 应用绑定的安全角色对应的用户不存在或密码错误 | 检查 ibm-application-bnd.xmi 等绑定文件,修正用户和角色的映射关系。 |

| 错误日志提示无法连接到LDAP | LDAP服务器地址、端口、管理员DN或密码配置错误;防火墙阻拦 | 在“用户注册表”配置中修正LDAP连接参数,并确保网络通畅,使用“测试连接”功能验证。 |

| 自定义登录模块抛出异常 | 自定义登录模块代码有Bug,或其依赖的外部系统(如另一个认证服务)不可用 | 检查并修复自定义登录模块的代码,确保其依赖项正常运行。 |

最佳实践建议:

- 使用别名而非硬编码:始终使用J2C认证别名来管理资源访问的凭证,避免在应用部署描述符中硬编码用户名和密码。

- 权限最小化原则:为应用创建专用的服务账户,并仅授予其完成任务所必需的最小权限。

- 环境一致性:确保开发、测试和生产环境的安全配置(特别是安全域和用户注册表)尽可能一致,以减少环境迁移带来的问题。

- 定期审查:定期审查和更新安全配置,包括用户凭证的有效性和权限分配的合理性。

相关问答FAQs

问题1:为什么我的应用在本地测试环境正常,但在生产环境部署就报wsLogin错误?

解答:这种情况通常源于环境配置的差异,最常见的原因包括:1) 用户注册表不同:本地可能使用的是本地操作系统用户,而生产环境使用的是LDAP,但生产环境中该用户的配置(如DN、密码)与本地不一致或不存在,2) 安全域配置不一致:生产环境可能配置了更严格的安全域,或应用被错误地绑定到了一个不正确的安全域,3) 网络问题:生产环境的防火墙可能阻止了应用服务器与LDAP或数据库服务器之间的通信,4) LTPA密钥不匹配:在集群环境中,如果各个节点的LTPA密钥不同步,也会导致跨节点的认证请求失败,解决方法是逐一对比两个环境的安全相关配置,特别是用户注册表、安全域、J2C别名和网络连通性。

问题2:如何在不重启整个WebSphere服务器的情况下,更新一个J2C认证别名的密码?

解答:更新J2C认证别名的密码本身不需要重启服务器,你可以在WebSphere管理控制台中直接修改J2C认证别名的密码并保存,这个更改不会立即对所有正在使用该别名的连接生效,已经建立的连接池中的连接仍然使用旧的凭证,为了应用新的密码,你需要重新启动所有引用了该J2C认证别名的应用程序,当应用重启时,它会重新初始化其资源(如数据源),届时会使用更新后的J2C别名凭证来建立新的连接,在某些情况下,仅重新启动连接池或应用程序服务器(而非整个Deployment Manager和Node Agent节点)也可能生效,但重启应用程序是最稳妥和推荐的做法。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复