在配置Nginx以支持HTTPS(SSL/TLS)时,管理员经常会遇到各种报错,一个经典且具有代表性的问题与ssl on这个指令有关,尽管它在过去是启用SSL的标准方式,但在现代Nginx版本中,其使用方式已经发生了变化,不当使用往往会引发配置错误或警告,本文将深入探讨由ssl on及其他相关配置引发的常见错误,并提供系统性的排查思路与解决方案,帮助您构建一个稳定、安全的HTTPS服务。

理解ssl on指令的变迁

在较早的Nginx版本(如0.7.14之前)中,要在一个server块内启用SSL,标准做法是在listen指令后指定端口(如80或443),然后在配置块内单独使用ssl on;指令来激活SSL功能,配置示例如下:

server {

listen 443;

server_name your.domain.com;

ssl on;

ssl_certificate /path/to/your/fullchain.pem;

ssl_certificate_key /path/to/your/privkey.pem;

# ... 其他配置 ...

} 这种配置方式存在一个显著的缺陷:它容易导致“混合内容”问题,如果同一个server块内还配置了非SSL的listen指令(例如listen 80;),那么当用户通过80端口访问时,Nginx仍然会尝试使用SSL握手,这显然是错误的,会导致连接失败。

为了解决这个模糊性,Nginx引入了更清晰、更推荐的语法:将ssl参数直接附加到listen指令上。

server {

listen 443 ssl http2; # 推荐的现代写法

server_name your.domain.com;

ssl_certificate /path/to/your/fullchain.pem;

ssl_certificate_key /path/to/your/privkey.pem;

# ... 其他配置 ...

} 这种新语法明确指出,只有监听443端口的这个虚拟主机才会启用SSL,它消除了歧义,使得配置意图更加清晰,当您在新版本的Nginx中继续使用旧的ssl on;语法时,虽然不一定直接报错,但Nginx会发出警告,并且这被认为是过时的做法,在某些严格的配置检查或自动化部署工具中,这种写法可能会被标记为错误。

常见SSL配置报错及排查

除了ssl on指令本身的问题,SSL配置过程中的错误多种多样,以下是一些最常见的报错场景及其解决方法。

证书文件路径或权限错误

这是最基础也最常见的问题,Nginx工作进程(通常是nginx用户)需要有权限读取SSL证书和私钥文件。

- 报错信息示例:

nginx: [emerg] BIO_new_file() failed (SSL: error:02001002:system library:fopen:No such file or directory:fopen('/path/to/your/fullchain.pem','r') error:2006D080:BIO routines:BIO_new_file:no such file) - 排查与解决:

- 检查路径:确认

ssl_certificate和ssl_certificate_key指令中的路径是绝对路径,并且文件确实存在于该位置。 - 检查权限:使用

ls -l /path/to/your/命令检查文件权限,确保nginx用户(或您配置的Nginx运行用户)至少有读取权限(r),权限设置为644(-rw-r--r--)对于证书文件是安全的,而私钥文件应更严格,设置为600(-rw-------)。 - 检查目录权限:确保从根目录到证书文件的每一级目录,

nginx用户都有执行(x)权限,否则它无法遍历路径找到文件。

- 检查路径:确认

证书与私钥不匹配

如果提供的证书文件和私钥文件不是成对生成的,Nginx将无法启动SSL服务。

- 报错信息示例:

nginx: [emerg] SSL_CTX_use_PrivateKey_file("/path/to/your/privkey.pem") failed (SSL: error:0B080074:x509 certificate routines:X509_check_private_key:key values mismatch) - 排查与解决:

- 可以使用

openssl命令来验证证书和私钥是否匹配,从私钥中提取模数:openssl rsa -noout -modulus -in /path/to/your/privkey.pem | openssl md5

- 从证书中提取模数:

openssl x509 -noout -modulus -in /path/to/your/fullchain.pem | openssl md5

- 比较两条命令输出的MD5值,如果它们完全相同,则证书和私钥是匹配的,如果不匹配,说明您用错了文件,需要找到正确的私钥。

- 可以使用

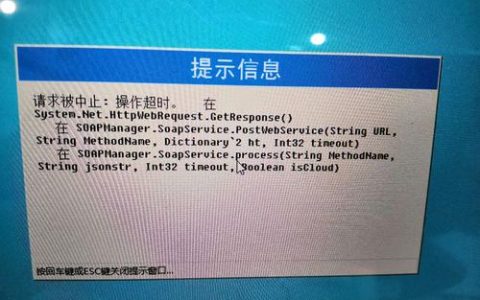

配置文件语法错误

一个简单的拼写错误、缺少分号或指令块未正确闭合,都会导致Nginx无法加载配置。

- 报错信息示例:

nginx: [emerg] invalid number of arguments in "ssl_certificate" directive或nginx: [emerg] unexpected end of file, expecting "}" - 排查与解决:

- 在重新加载或重启Nginx之前,务必使用测试命令来检查配置文件的语法:

sudo nginx -t

- 该命令会精确地告诉您哪一行、哪个指令出现了语法错误,根据提示进行修正即可,这是排查所有Nginx问题的第一步,也是最重要的一步。

- 在重新加载或重启Nginx之前,务必使用测试命令来检查配置文件的语法:

防火墙或安全组阻止443端口

即使Nginx配置完美无缺,如果服务器的外部防火墙(如ufw, firewalld)或云服务商的安全组没有开放443端口,客户端依然无法建立HTTPS连接。

- 现象:浏览器显示“无法连接到此网站”或连接超时。

- 排查与解决:

- 服务器内部防火墙:检查并开放443端口,在

ufw中:sudo ufw allow 443/tcp sudo ufw reload

- 云服务商安全组:登录到您的云服务控制台(如AWS, Azure, 阿里云),找到实例关联的安全组,添加一条入站规则,允许TCP协议的443端口。

- 可以使用

telnet或nc工具从外部服务器测试端口是否可达:telnet your.server.ip 443

- 服务器内部防火墙:检查并开放443端口,在

为了更直观地小编总结,下表列出了上述常见问题的核心排查点:

| 错误类型 | 核心排查点 | 常用工具/命令 |

|---|---|---|

ssl on 指令 | 检查是否为过时语法,是否与listen 80混用 | nginx -t, Nginx官方文档 |

| 文件路径/权限 | 文件是否存在,路径是否正确,Nginx用户是否有读权限 | ls -l, pwd, cat /etc/passwd | grep nginx |

| 证书与私钥不匹配 | 验证公钥和私钥的模数是否一致 | openssl rsa -noout -modulus, openssl x509 -noout -modulus |

| 配置语法错误 | 检查拼写、分号、指令块闭合 | nginx -t |

| 防火墙/安全组 | 443端口是否对公网开放 | ufw status, firewall-cmd --list-all, 云控制台 |

最佳实践与建议

为了避免上述问题并建立一个现代化的HTTPS服务,请遵循以下最佳实践:

- 使用现代语法:始终采用

listen 443 ssl;或listen [::]:443 ssl;来启用SSL,摒弃ssl on;。 - 配置测试先行:每次修改配置后,务必执行

sudo nginx -t,确认无误后再执行sudo systemctl reload nginx。 - 强化SSL配置:除了基本配置,还应添加安全相关的指令,如指定安全的TLS协议版本和加密套件,并启用HSTS(HTTP严格传输安全)。

ssl_protocols TLSv1.2 TLSv1.3; ssl_ciphers 'TLS_AES_128_GCM_SHA256:TLS_AES_256_GCM_SHA384:ECDHE-RSA-AES128-GCM-SHA256'; ssl_prefer_server_ciphers on; add_header Strict-Transport-Security "max-age=63072000" always;

- 日志监控:定期检查Nginx的错误日志(

/var/log/nginx/error.log)和访问日志,可以及时发现潜在问题。

相关问答FAQs

我已经按照建议将配置改成了listen 443 ssl;,并且用nginx -t测试也成功了,但网站依然无法通过HTTPS访问,为什么?

解答:这个问题通常超出了Nginx配置本身,请确认您已经执行了sudo systemctl reload nginx或sudo systemctl restart nginx来使新配置生效,检查浏览器的缓存,尝试强制刷新(Ctrl+F5)或使用无痕模式访问,如果问题依旧,请重点排查防火墙和云安全组,确保443端口确实已对外开放,使用curl -I https://your.domain.com或在线的SSL检测工具(如SSL Labs’ SSL Test)来获取更详细的连接失败信息,这有助于定位是DNS解析问题、证书链问题还是网络连接问题。

ssl on和listen ... ssl除了写法不同,在功能上有什么本质区别吗?

解答:是的,存在本质区别,主要体现在配置的作用域和清晰度上。ssl on;是一个作用于整个server块的开关,如果这个server块同时监听80和443端口,ssl on;会让Nginx对所有进入该块的连接都尝试SSL处理,导致80端口的HTTP请求失败,而listen 443 ssl;则将SSL属性精确地绑定到了443端口这个监听点上,它清晰地表明“只有通过443端口进来的连接才使用SSL”,同一个server块内可以安全地再添加一个listen 80;用于处理HTTP请求,两者互不干扰,后者在逻辑上更严谨,配置意图更明确,是当前唯一推荐的做法。

【版权声明】:本站所有内容均来自网络,若无意侵犯到您的权利,请及时与我们联系将尽快删除相关内容!

发表回复